Neue ModStealer-Malware stiehlt Krypto-Schlüssel auf allen Systemen

- Die ModStealer-Malware stiehlt Krypto-Wallet-Daten auf macOS-, Windows- und Linux-Systemen.

- Sie verbreitet sich hauptsächlich über gefälschte Recruiter-Anzeigen mit nicht erkennbaren JavaScript-Code-Aufgaben.

- Forscher warnen, dass Antiviren-Tools die Malware übersehen, was die Notwendigkeit neuer Abwehrmaßnahmen unterstreicht.

Eine neu entdeckte Malware namens ModStealer zielt auf Krypto-Nutzer auf macOS, Windows und Linux ab und bedroht Wallets sowie Zugangsdaten. Das auf Apple spezialisierte Sicherheitsunternehmen Mosyle entdeckte diese Variante, nachdem festgestellt wurde, dass sie fast einen Monat lang von großen Antiviren-Engines unentdeckt blieb. Laut Quellen wurde die Malware auf VirusTotal hochgeladen, einer Online-Plattform, die Dateien auf bösartige Inhalte überprüft.

Mosyle berichtete, dass ModStealer mit vorinstalliertem Code ausgestattet ist, der in der Lage ist, private Schlüssel, Zertifikate, Anmeldedateien und browserbasierte Wallet-Erweiterungen zu extrahieren. Das Unternehmen entdeckte eine gezielte Logik für mehrere Wallets, einschließlich solcher, die auf Safari- und Chromium-basierten Browsern installiert sind.

Die Forscher erklärten, dass ModStealer auf macOS als Hintergrundagent registriert bleibt. Sie verfolgten die Server-Infrastruktur der Malware bis nach Finnland, gehen jedoch davon aus, dass der Weg über Deutschland führt, um den Standort der Betreiber zu verschleiern.

Verbreitung durch irreführende Rekrutierung

Die Analyse ergab, dass ModStealer sich über gefälschte Recruiter-Anzeigen verbreitet, die auf Entwickler abzielen. Angreifer senden arbeitsbezogene Aufgaben, die mit einer stark verschleierten JavaScript-Datei versehen sind, die darauf ausgelegt ist, Erkennung zu umgehen. Diese Datei enthält vorinstallierte Skripte, die auf 56 Browser-Wallet-Erweiterungen, einschließlich Safari, abzielen, um Schlüssel und sensible Daten zu stehlen.

Mosyle bestätigte, dass auch Windows- und Linux-Systeme verwundbar sind. Damit ist ModStealer eine der wenigen aktiven Bedrohungen mit einer breiten plattformübergreifenden Reichweite.

Das Unternehmen erklärte, dass ModStealer dem Profil von Malware-as-a-Service (MaaS) entspricht. In diesem Modell bauen Cyberkriminelle fertige Infostealer-Kits und verkaufen sie an Partner, die möglicherweise keine technischen Kenntnisse haben. Dieser Trend hat die Angriffe im Jahr 2025 beschleunigt, wobei Jamf einen Anstieg der Infostealer-Aktivität um 28 % in diesem Jahr meldet.

Mosyle bemerkte: „Für Sicherheitsexperten, Entwickler und Endnutzer gleichermaßen ist dies eine deutliche Erinnerung daran, dass signaturbasierte Schutzmaßnahmen allein nicht ausreichen. Kontinuierliche Überwachung, verhaltensbasierte Abwehrmaßnahmen und das Bewusstsein für neue Bedrohungen sind unerlässlich, um Angreifern einen Schritt voraus zu sein.“

Erweiterte Fähigkeiten von Infostealern

ModStealer verfügt über zahlreiche weitere Fähigkeiten neben dem Diebstahl von Erweiterungen. Er kapert die Zwischenablage, indem er kopierte Wallet-Adressen durch die der Angreifer ersetzt. Dadurch können die Angreifer Remote-Code ausführen, Bildschirme aufzeichnen oder Dateien exfiltrieren.

Unter macOS nutzt die Malware LaunchAgents, um die Persistenz sicherzustellen. Dadurch bleibt das bösartige Programm auch nach Systemneustarts aktiv und stellt ein langfristiges Risiko für die infizierten Geräte dar.

Mosyle erklärte, dass der Aufbau von ModStealer der Struktur anderer MaaS-Plattformen stark ähnelt. Partner erhalten Zugang zu voll funktionsfähigen Malware-Kits und können ihre Angriffe individuell anpassen. Das Unternehmen fügte hinzu, dass dieses Modell die Ausbreitung von Infostealern über verschiedene Betriebssysteme und Branchen hinweg vorantreibt.

Anfang 2025 zeigten Angriffe über bösartige npm-Pakete, kompromittierte Abhängigkeiten und gefälschte Erweiterungen, wie Angreifer in ansonsten vertrauenswürdige Umgebungen von Entwicklern eindringen. ModStealer, als nächster Schritt in dieser Entwicklung, schafft es, sich in legitim wirkende Arbeitsabläufe einzubetten, sodass er noch schwerer zu erkennen ist.

Verwandt:

Ein Wandel von Code-Fehlern zu Vertrauensmanipulation

Sicherheitsverletzungen traten in der Krypto-Szene historisch aufgrund von Schwachstellen in Smart-Contract- oder Wallet-Software auf. Doch ModStealer ist Teil eines Paradigmenwechsels. Die Angreifer nutzen nicht mehr nur Bugs oder Zero-Days aus; sie kapern das Vertrauen.

Sie manipulieren, wie Entwickler mit Recruitern interagieren, gehen davon aus, dass Tools sicher sind, und verlassen sich stark auf bekannte Antiviren-Schutzmaßnahmen. Dieser Ansatz macht den menschlichen Faktor zum schwächsten Glied in der Cybersicherheit.

Sicherheitsexperten raten zu einem strikten Vorgehen. Nutzer sollten Wallet-Aktivitäten isolieren, indem sie separate Geräte oder virtuelle Umgebungen verwenden. Entwickler sollten Recruiter-Aufgaben sehr sorgfältig prüfen und Quellen sowie Repositorien vor der Ausführung des Codes untersuchen. Sie empfehlen außerdem, von rein signaturbasierten Antiviren-Systemen auf verhaltensbasierte Antiviren-Erkennungstools, EDR-Lösungen und Laufzeitüberwachung umzusteigen.

Weitere Empfehlungen von Experten umfassen regelmäßige Überprüfungen von Browser-Erweiterungen, eingeschränkte Berechtigungen und Software-Updates. Sie argumentieren, dass dies die Bedrohung durch ModStealer deutlich verringern wird.

Haftungsausschluss: Der Inhalt dieses Artikels gibt ausschließlich die Meinung des Autors wieder und repräsentiert nicht die Plattform in irgendeiner Form. Dieser Artikel ist nicht dazu gedacht, als Referenz für Investitionsentscheidungen zu dienen.

Das könnte Ihnen auch gefallen

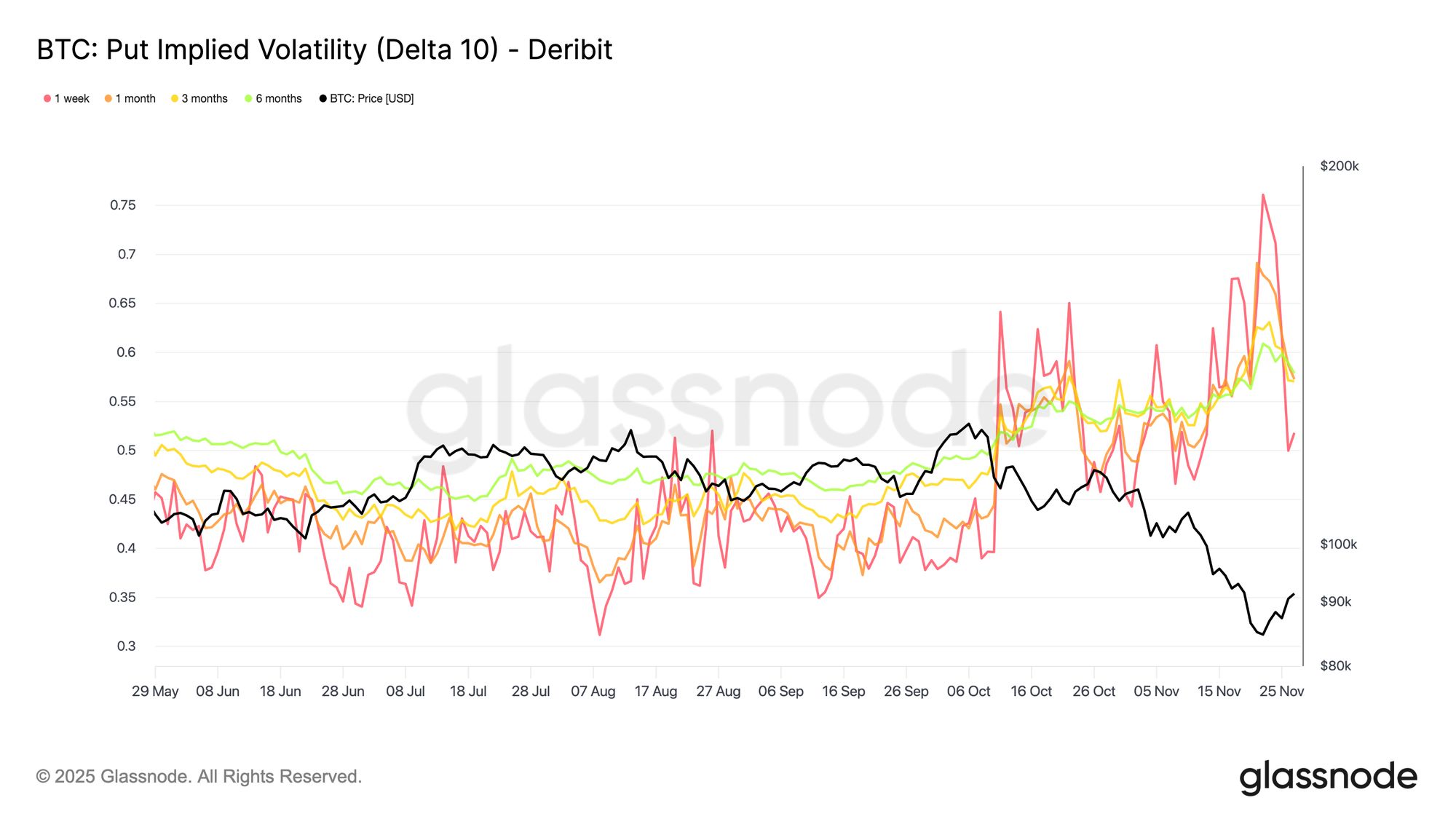

Jenseits der Schiefe: Ein strukturierter Ansatz für implizite Volatilitätsdaten

Interpolierte implizite Volatilitäten über verschiedene Deltas und Laufzeiten für BTC, ETH, SOL, XRP, BNB und PAXG sind jetzt im Studio verfügbar und erweitern damit unsere Abdeckung des Optionsmarkts.

Globale Explosion der Stablecoin-Gesetzgebung: Warum geht China den entgegengesetzten Weg? Ein Artikel zur echten nationalen Strategieentscheidung

Während weltweit eine Welle von Stablecoin-Gesetzgebungen stattfindet, entscheidet sich China dafür, Stablecoins und andere virtuelle Währungen konsequent einzudämmen und gleichzeitig die Entwicklung des digitalen Renminbi zu beschleunigen, um die nationale Sicherheit und Währungssouveränität zu wahren.

Die große Liquiditätsverschiebung beginnt! Japan wird zum „Wasserspeicher“ der Fed, 1,2 Billionen Carry-Trades fließen zurück und werden den Kryptomarkt im Dezember anheizen.

Die Federal Reserve hat die Bilanzverkürzung gestoppt und könnte die Zinsen senken, während die Bank of Japan eine Zinserhöhung plant. Dies verändert das globale Liquiditätsumfeld und beeinflusst Carry Trades sowie die Preisbildung von Vermögenswerten.

Neue Malware-Bedrohung: ModStealer nimmt Krypto-Wallets ins Visier

Neue Malware-Bedrohung: ModStealer nimmt Krypto-Wallets ins Visier