Technische Rückverfolgungsanalyse des Hackerangriffs auf den LuBian Mining Pool und des Diebstahls einer großen Menge Bitcoin

Dieser Bericht analysiert aus technischer Sicht durch technische Rückverfolgung die Schlüsseldetails des Vorfalls, legt dabei den Fokus auf die genaue Rekonstruktion des Diebstahls dieser Bitcoin-Charge, stellt die vollständige Angriffstimeline dar und bewertet die Sicherheitsmechanismen von Bitcoin. Ziel ist es, der Kryptowährungsbranche und den Nutzern wertvolle Sicherheitserkenntnisse zu bieten.

Autor: National Computer Virus Emergency Response Center

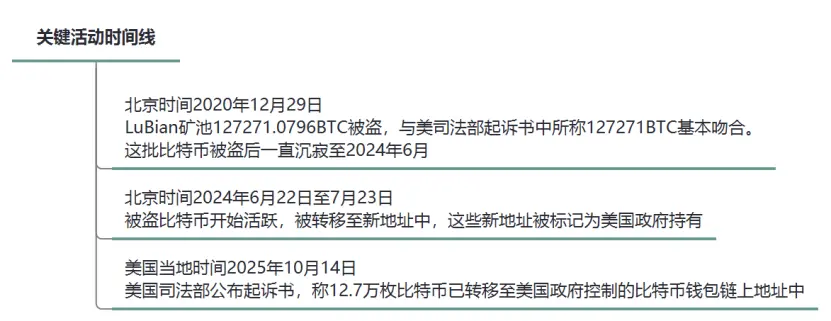

Am 29. Dezember 2020 ereignete sich im LuBian Mining Pool ein schwerwiegender Hackerangriff, bei dem insgesamt 127.272,06953176 Bitcoin (damaliger Marktwert ca. 3,5 Milliarden US-Dollar, aktueller Marktwert bereits 15 Milliarden US-Dollar) von den Angreifern gestohlen wurden. Der Inhaber dieser enormen Menge an Bitcoin ist Chen Zhi, Vorsitzender der Prince Group in Kambodscha.

Nach dem Hackerangriff veröffentlichten Chen Zhi und seine Prince Group Anfang 2021 sowie im Juli 2022 mehrfach Nachrichten auf der Blockchain, in denen sie die Hacker aufforderten, die gestohlenen Bitcoin zurückzugeben und bereit waren, ein Lösegeld zu zahlen, erhielten jedoch keine Antwort.

Seltsamerweise blieben diese riesigen gestohlenen Bitcoin nach dem Diebstahl fast vier Jahre lang in den von den Angreifern kontrollierten Bitcoin-Wallet-Adressen unangetastet, was offensichtlich nicht dem typischen Verhalten von Hackern entspricht, die schnell Gewinne realisieren wollen. Vielmehr deutet dies auf eine gezielte Aktion einer "staatlichen Hackerorganisation" hin. Erst im Juni 2024 wurden die gestohlenen Bitcoin auf neue Wallet-Adressen übertragen und sind seither nicht bewegt worden.

Am 14. Oktober 2025 gab das US-Justizministerium bekannt, dass es strafrechtliche Anklage gegen Chen Zhi erhebt und die Beschlagnahmung von 127.000 Bitcoin von Chen Zhi und seiner Prince Group ankündigt. Verschiedene Beweise deuten darauf hin, dass die von der US-Regierung beschlagnahmten Bitcoin von Chen Zhi und seiner Prince Group genau die Bitcoin sind, die bereits 2020 durch einen Hackerangriff auf den LuBian Mining Pool gestohlen wurden. Das heißt, die US-Regierung könnte bereits 2020 durch Hackertechnologie die 127.000 Bitcoin von Chen Zhi gestohlen haben – ein typischer "Black eats Black"-Vorfall, gesteuert von einer staatlichen Hackerorganisation.

Dieser Bericht analysiert aus technischer Sicht die Schlüsseldetails des Vorfalls, verfolgt die Herkunft der gestohlenen Bitcoin, rekonstruiert die vollständige Angriffstimeline und bewertet die Sicherheitsmechanismen von Bitcoin, um der Kryptoindustrie und den Nutzern wertvolle Sicherheitshinweise zu geben.

I. Hintergrund des Vorfalls

Der LuBian Mining Pool wurde Anfang 2020 gegründet und war ein schnell aufstrebender Bitcoin-Mining-Pool mit Hauptbetriebsstandorten in China und Iran. Im Dezember 2020 wurde der LuBian Mining Pool Opfer eines groß angelegten Hackerangriffs, bei dem über 90 % seiner Bitcoin-Bestände gestohlen wurden. Die gestohlene Gesamtmenge von 127.272,06953176 BTC stimmt im Wesentlichen mit den 127.271 BTC überein, die in der Anklageschrift des US-Justizministeriums genannt werden.

Das Betriebsmodell des LuBian Mining Pools umfasste die zentrale Speicherung und Verteilung von Mining-Belohnungen. Die Bitcoin im Pool wurden nicht auf regulierten zentralisierten Börsen gespeichert, sondern in Non-Custodial Wallets. Aus technischer Sicht gelten Non-Custodial Wallets (auch Cold Wallets oder Hardware Wallets genannt) als ultimative Zufluchtsorte für Krypto-Assets, da sie im Gegensatz zu Börsenkonten nicht per Gerichtsbeschluss eingefroren werden können und wie ein privater Banksafe sind, dessen Schlüssel (Private Key) nur der Inhaber besitzt.

Bitcoin-Adressen auf der Blockchain dienen zur Identifizierung des Besitzes und der Bewegung von Bitcoin. Wer den Private Key einer Adresse besitzt, kontrolliert die darauf befindlichen Bitcoin vollständig. Berichten von On-Chain-Analysefirmen zufolge gibt es eine hohe Übereinstimmung zwischen den von der US-Regierung kontrollierten Bitcoin von Chen Zhi und dem Hackerangriff auf den LuBian Mining Pool.

On-Chain-Daten zeigen, dass am 29. Dezember 2020 (GMT+8) die Kern-Bitcoin-Wallet-Adresse von LuBian eine ungewöhnliche Übertragung von insgesamt 127.272,06953176 BTC erlebte, was im Wesentlichen mit den 127.271 BTC in der US-Anklageschrift übereinstimmt. Nach dem Diebstahl blieben die gestohlenen Bitcoin bis Juni 2024 unangetastet.

Zwischen dem 22. Juni und dem 23. Juli 2024 (GMT+8) wurden die gestohlenen Bitcoin erneut auf neue On-Chain-Adressen übertragen und sind seither nicht bewegt worden. Die bekannte Blockchain-Tracking-Plattform ARKHAM hat diese Endadressen als im Besitz der US-Regierung markiert. In der Anklageschrift hat die US-Regierung bisher nicht offengelegt, wie sie an die Private Keys der Bitcoin-Adressen von Chen Zhi gelangt ist.

Abbildung 1: Wichtige Ereignistimeline

II. Analyse der Angriffskette

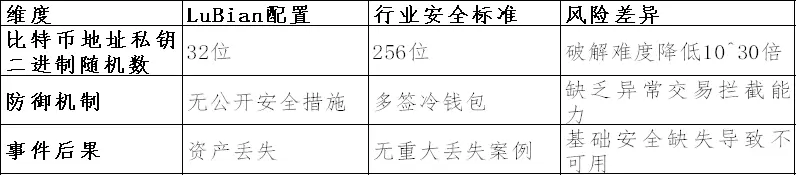

Es ist allgemein bekannt, dass Zufallszahlen das Fundament der Kryptosicherheit in der Blockchain-Welt sind. Bitcoin verwendet asymmetrische Verschlüsselung, wobei der Private Key eine 256-Bit-Binärzahl ist, deren theoretische Brute-Force-Anzahl 2^256 beträgt – praktisch unmöglich zu knacken. Wird der Private Key jedoch nicht vollständig zufällig erzeugt, sondern z. B. nur 32 von 256 Bit zufällig generiert und der Rest ist berechenbar, sinkt die Sicherheit drastisch: Es reichen 2^32 (ca. 4,29 Milliarden) Versuche für einen Brute-Force-Angriff. So wurde etwa im September 2022 der britische Krypto-Market-Maker Wintermute durch eine ähnliche Pseudozufallszahlenschwäche um 160 Millionen US-Dollar bestohlen.

Im August 2023 veröffentlichte das internationale Sicherheitsteam MilkSad erstmals die Entdeckung einer Schwachstelle im Pseudozufallszahlengenerator (PRNG) eines Drittanbieter-Key-Generators und erhielt die CVE-Nummer CVE-2023-39910. In ihrem Bericht erwähnten sie, dass der LuBian Mining Pool eine ähnliche Schwachstelle aufwies und alle 25 in der US-Anklageschrift genannten Bitcoin-Adressen in ihrer Liste der kompromittierten LuBian-Adressen enthalten waren.

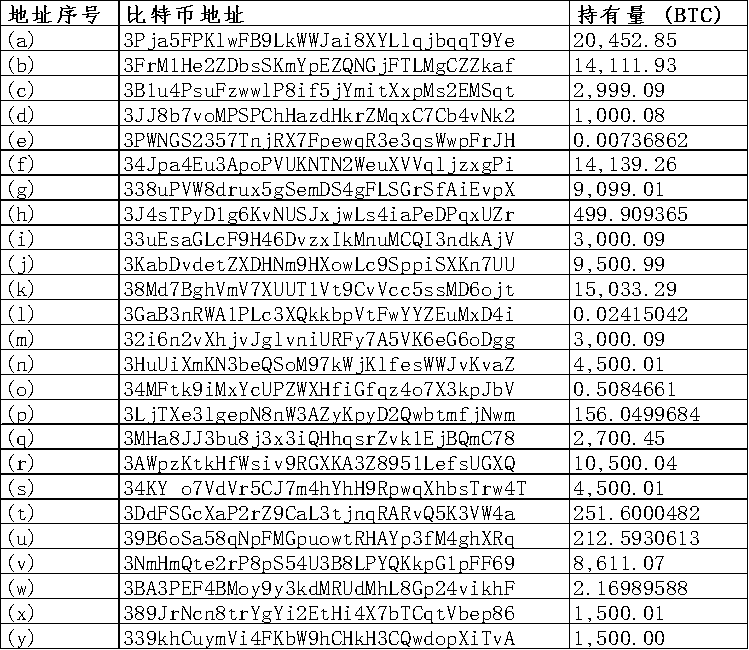

Abbildung 2: Liste der 25 Bitcoin-Wallet-Adressen aus der US-Anklageschrift

Als Non-Custodial Wallet-System verwaltete der LuBian Mining Pool seine Bitcoin-Adressen mit einem benutzerdefinierten Private-Key-Generator, der nicht den empfohlenen 256-Bit-Zufallsstandard verwendete, sondern nur 32-Bit-Zufallszahlen. Dieser Algorithmus hatte einen fatalen Fehler: Er nutzte den "Pseudozufallszahlengenerator" Mersenne Twister (MT19937-32), der nur einen 4-Byte-Integer als Seed verwendet und daher leicht durch moderne Computer vollständig durchprobiert werden kann. Mathematisch beträgt die Knackwahrscheinlichkeit 1/2^32; bei einem Angriffsskript mit 10^6 Versuchen pro Sekunde dauert das Knacken etwa 4.200 Sekunden (nur ca. 1,17 Stunden). Optimierte Tools wie Hashcat oder eigene Skripte können dies weiter beschleunigen. Die Angreifer nutzten genau diese Schwachstelle, um die Bitcoin des LuBian Mining Pools zu stehlen.

Abbildung 3: Vergleichstabelle zwischen LuBian Mining Pool und Branchensicherheitsstandards

Die technische Rückverfolgung ergab folgende vollständige Timeline und Details des Angriffs auf den LuBian Mining Pool:

1. Diebstahlphase: 29. Dezember 2020 (GMT+8)

Ereignis: Die Hacker nutzten die Schwachstelle im Private-Key-Generator des LuBian Mining Pools aus und knackten per Brute-Force über 5.000 schwache Wallet-Adressen (Typ: P2WPKH-nested-in-P2SH, Präfix 3). Innerhalb von ca. 2 Stunden wurden etwa 127.272,06953176 BTC (damals ca. 3,5 Milliarden US-Dollar) abgezogen, weniger als 200 BTC blieben übrig. Alle verdächtigen Transaktionen hatten die gleichen Gebühren, was auf ein automatisiertes Massenübertragungsskript hindeutet.

Sender: Gruppe schwacher Bitcoin-Wallet-Adressen des LuBian Mining Pools (kontrolliert von der LuBian Mining-Betriebseinheit, Teil der Prince Group von Chen Zhi);

Empfänger: Vom Angreifer kontrollierte Bitcoin-Wallet-Adressen (Adressen nicht öffentlich);

Übertragungsweg: Schwache Wallet-Adressen → Angreifer-Wallet-Adressen;

Verknüpfungsanalyse: Die gestohlene Summe von 127.272,06953176 BTC stimmt im Wesentlichen mit den 127.271 BTC der US-Anklageschrift überein.

2. Ruhephase: 30. Dezember 2020 bis 22. Juni 2024 (GMT+8)

Ereignis: Die gestohlenen Bitcoin blieben nach dem Diebstahl fast vier Jahre lang in den Wallets der Angreifer inaktiv, nur winzige "Staubtransaktionen" wurden möglicherweise zu Testzwecken durchgeführt.

Verknüpfungsanalyse: Bis zur vollständigen Übernahme durch die US-Regierung am 22. Juni 2024 wurden die Bitcoin praktisch nicht bewegt, was nicht dem typischen Verhalten von Hackern entspricht, sondern eher auf eine gezielte Aktion einer staatlichen Hackerorganisation hindeutet.

3. Wiederherstellungsversuche: Anfang 2021, 4. und 26. Juli 2022 (GMT+8)

Ereignis: Während der Ruhephase sandte der LuBian Mining Pool Anfang 2021 über die Bitcoin-OP_RETURN-Funktion mehr als 1.500 Nachrichten (Gebühren ca. 1,4 BTC) in die Blockchain, in denen die Hacker gebeten wurden, die Gelder zurückzugeben. Beispiel: "Please return our funds, we'll pay a reward". Am 4. und 26. Juli 2022 wurden erneut Nachrichten über OP_RETURN gesendet.

Sender: Schwache Bitcoin-Wallet-Adressen von LuBian (kontrolliert von der LuBian Mining-Betriebseinheit, Teil der Prince Group von Chen Zhi);

Empfänger: Vom Angreifer kontrollierte Bitcoin-Wallet-Adressen;

Übertragungsweg: Schwache Wallet-Adressen → Angreifer-Wallet-Adressen; Kleinbetragsübertragungen mit OP_RETURN;

Verknüpfungsanalyse: Nach dem Diebstahl versuchte der LuBian Mining Pool mehrfach, Kontakt zu den "Dritt-Hackern" aufzunehmen, um die Rückgabe der Assets und Lösegeldverhandlungen zu erwirken.

4. Aktivierungs- und Übertragungsphase: 22. Juni bis 23. Juli 2024 (GMT+8)

Ereignis: Die Bitcoin in den vom Angreifer kontrollierten Wallets wurden aus dem Ruhezustand aktiviert und auf endgültige Wallet-Adressen übertragen. Diese Endadressen wurden von ARKHAM als im Besitz der US-Regierung markiert.

Sender: Vom Angreifer kontrollierte Bitcoin-Wallet-Adressen;

Empfänger: Neue, konsolidierte Endadressen (nicht öffentlich, aber als von der US-Regierung kontrolliert bestätigt)

Übertragungsweg: Vom Angreifer kontrollierte Wallet-Adressen → Von der US-Regierung kontrollierte Wallet-Adressen;

Verknüpfungsanalyse: Die riesigen gestohlenen Bitcoin wurden nach vier Jahren Inaktivität schließlich von der US-Regierung übernommen.

5. Bekanntgabe der Beschlagnahmung: 14. Oktober 2025 (US-Ortszeit)

Ereignis: Das US-Justizministerium veröffentlicht eine Mitteilung, in der es die Anklage gegen Chen Zhi und die "Beschlagnahmung" seiner 127.000 Bitcoin ankündigt.

Durch die öffentliche Blockchain sind alle Bitcoin-Transaktionen nachvollziehbar. Dieser Bericht verfolgt die Herkunft der gestohlenen Bitcoin von den schwachen Wallet-Adressen des LuBian Mining Pools (möglicherweise Teil der Prince Group von Chen Zhi) zurück. Die Gesamtzahl der gestohlenen Bitcoin beträgt 127.272,06953176, darunter ca. 17.800 aus eigenem Mining, ca. 2.300 aus Mining-Gehältern und ca. 107.100 aus Börsen und anderen Quellen. Dies widerspricht teilweise der Darstellung in der US-Anklageschrift, dass alle aus illegalen Quellen stammen.

III. Technische Details der Schwachstelle

1. Generierung des Private Keys für Bitcoin-Wallet-Adressen:

Das Kernproblem der LuBian-Sicherheitslücke lag in der Verwendung eines fehlerhaften Private-Key-Generators, ähnlich dem "MilkSad"-Fehler in Libbitcoin Explorer. Das System nutzte den Mersenne Twister (MT19937-32) PRNG mit nur 32-Bit-Seed, was zu einer effektiven Entropie von nur 32 Bit führte. Dieser PRNG ist nicht kryptografisch sicher und leicht vorhersagbar. Angreifer können alle 32-Bit-Seeds (0 bis 2^32-1) durchprobieren, die entsprechenden Private Keys generieren und prüfen, ob sie mit bekannten Public-Key-Hashes übereinstimmen.

Im Bitcoin-Ökosystem erfolgt die Private-Key-Generierung normalerweise: Zufalls-Seed → SHA-256-Hash → ECDSA-Private-Key.

Die Implementierung im LuBian-Basissystem könnte auf benutzerdefiniertem Code oder Open-Source-Bibliotheken (wie Libbitcoin) basieren, wobei die Entropiesicherheit vernachlässigt wurde. Ähnlich wie beim MilkSad-Fehler verwendet auch der "bx seed"-Befehl von Libbitcoin Explorer den MT19937-32 PRNG, der nur Zeitstempel oder schwache Eingaben als Seed nutzt und so Private Keys angreifbar macht. Im LuBian-Fall waren über 5.000 Wallets betroffen, was auf einen systemischen Fehler durch Code-Wiederverwendung bei der Massenwallet-Erstellung hindeutet.

2. Simulierter Angriffsablauf:

(1) Zielwallet-Adressen identifizieren (durch On-Chain-Überwachung der LuBian-Aktivitäten);

(2) 32-Bit-Seeds durchprobieren: for seed in 0 to 4294967295;

(3) Private Key generieren: private_key = SHA256(seed);

(4) Public Key und Adresse ableiten: mit ECDSA SECP256k1-Kurve berechnen;

(5) Abgleich: Wenn die abgeleitete Adresse mit dem Ziel übereinstimmt, Transaktion mit Private Key signieren und Gelder stehlen;

Vergleichbare Schwachstellen: Diese Schwachstelle ähnelt dem 32-Bit-Entropie-Fehler von Trust Wallet, der zu massiven Wallet-Kompromittierungen führte; auch der "MilkSad"-Fehler von Libbitcoin Explorer machte Private Keys durch geringe Entropie angreifbar. Ursache ist meist veralteter Code ohne BIP-39-Standard (12-24-Wort-Seed-Phrase mit hoher Entropie). LuBian nutzte vermutlich einen eigenen Algorithmus zur Verwaltungsvereinfachung, vernachlässigte jedoch die Sicherheit.

Fehlende Verteidigung: Der LuBian Mining Pool implementierte weder Multisig, Hardware Wallets noch hierarchisch-deterministische Wallets (HD Wallets), die die Sicherheit erhöht hätten. On-Chain-Daten zeigen, dass mehrere Wallets betroffen waren, was auf einen systemischen Fehler und nicht auf einen Einzelfall hindeutet.

3. On-Chain-Beweise und Wiederherstellungsversuche:

OP_RETURN-Nachrichten: Der LuBian Mining Pool sendete über die Bitcoin-OP_RETURN-Funktion mehr als 1.500 Nachrichten (Kosten: 1,4 BTC), in denen die Angreifer gebeten wurden, die Gelder zurückzugeben. Diese Nachrichten sind in die Blockchain eingebettet und belegen das Verhalten des tatsächlichen Eigentümers. Beispielnachrichten wie "Bitte geben Sie die Gelder zurück" sind in mehreren Transaktionen verteilt.

4. Analyse der Angriffsverbindung:

In der US-Anklageschrift gegen Chen Zhi (Fallnummer 1:25-cr-00416) vom 14. Oktober 2025 werden 25 Bitcoin-Wallet-Adressen genannt, die ca. 127.271 BTC im Wert von ca. 15 Milliarden US-Dollar enthalten und beschlagnahmt wurden. Blockchain-Analysen und offizielle Dokumente zeigen eine starke Verbindung zum Angriff auf den LuBian Mining Pool:

Direkte Verbindung: Blockchain-Analysen zeigen, dass die 25 Adressen aus der US-Anklageschrift genau die Endadressen der beim Angriff 2020 gestohlenen Bitcoin des LuBian Mining Pools sind. Ein Bericht von Elliptic bestätigt, dass diese Bitcoin 2020 aus dem Mining-Betrieb von LuBian "gestohlen" wurden. Arkham Intelligence bestätigt, dass die vom US-Justizministerium beschlagnahmten Gelder direkt aus dem LuBian-Diebstahl stammen.

Beweisverbindung in der Anklageschrift: Die US-Anklageschrift nennt zwar nicht explizit den "LuBian hack", erwähnt aber, dass die Gelder aus "gestohlenen Angriffen auf Bitcoin-Mining-Geschäfte in Iran und China" stammen – was mit den On-Chain-Analysen von Elliptic und Arkham Intelligence übereinstimmt.

Verhaltensanalyse: Die gestohlenen Bitcoin des LuBian Mining Pools blieben nach dem technischen Angriff 2020 vier Jahre lang praktisch unangetastet, abgesehen von winzigen Staubtransaktionen, bis sie 2024 von der US-Regierung übernommen wurden. Dies entspricht nicht dem typischen Verhalten von Hackern, sondern deutet auf eine gezielte Aktion einer staatlichen Hackerorganisation hin. Analysen legen nahe, dass die US-Regierung die Bitcoin möglicherweise bereits im Dezember 2020 kontrollierte.

IV. Auswirkungen und Empfehlungen

Der Hackerangriff auf den LuBian Mining Pool im Jahr 2020 hatte weitreichende Folgen, führte zur faktischen Auflösung des Pools und zu Verlusten von über 90 % des damaligen Gesamtvermögens. Der aktuelle Wert der gestohlenen Bitcoin beträgt 15 Milliarden US-Dollar, was das durch Preisschwankungen verstärkte Risiko verdeutlicht.

Der LuBian-Vorfall offenbart systemische Risiken bei der Zufallszahlengenerierung in der Krypto-Toolchain. Um ähnliche Schwachstellen zu vermeiden, sollte die Blockchain-Branche kryptografisch sichere Pseudozufallszahlengeneratoren (CSPRNG) verwenden; mehrschichtige Verteidigung wie Multisig, Cold Storage und regelmäßige Audits implementieren und keine eigenen Private-Key-Algorithmen nutzen; Mining Pools sollten Echtzeit-On-Chain-Monitoring und Alarmierung bei ungewöhnlichen Transfers integrieren. Nutzer sollten keine nicht geprüften Open-Source-Key-Generatoren verwenden. Der Vorfall zeigt, dass trotz hoher Transparenz der Blockchain schwache Sicherheitsgrundlagen katastrophale Folgen haben können und unterstreicht die Bedeutung der Cybersicherheit für die künftige Entwicklung der digitalen Wirtschaft und digitaler Währungen.

Haftungsausschluss: Der Inhalt dieses Artikels gibt ausschließlich die Meinung des Autors wieder und repräsentiert nicht die Plattform in irgendeiner Form. Dieser Artikel ist nicht dazu gedacht, als Referenz für Investitionsentscheidungen zu dienen.

Das könnte Ihnen auch gefallen

Wer kontrolliert XRP im Jahr 2026? Die Top 10 Adressen kontrollieren 18,56 % des umlaufenden Angebots