Venus suspende sus servicios después de que Whale perdiera 13,5 millones de dólares en un ataque de phishing

Ideas clave:

- La ballena del Protocolo de Venus perdió 13,5 millones de dólares mediante un sofisticado ataque de phishing el 1 de septiembre.

- El atacante obtuvo autorización de préstamo y canje a través de una extensión de monedero comprometida.

- El protocolo detuvo las operaciones para impedir que el pirata informático accediera a los fondos restantes.

Una ballena del Protocolo de Venus con sede en BNB perdió aproximadamente 13,5 millones de dólares tras ser víctima de un sofisticado ataque de phishing que comprometió las posiciones del usuario el 1 de septiembre a las 15:26 UTC, según datos de la cadena e informes de empresas de seguridad.

El ataque hizo que el Protocolo Venus interrumpiera sus operaciones inmediatamente después de que se descubriera el incidente. El protocolo confirmó que el contrato inteligente seguía siendo seguro mientras continuaban las investigaciones sobre el ataque dirigido a uno de sus mayores usuarios.

Ataque dirigido Configuración comprometida del monedero de hardware

La empresa de seguridad Beosin informó inicialmente de pérdidas superiores a 27 millones de dólares , antes de que PeckShield corrigiera la cifra a aproximadamente 13,5 millones de dólares . La discrepancia se produjo porque los cálculos iniciales no excluyeron la posición deudora de la ballena de las pérdidas totales.

PeckShield señaló en su análisis que “las estimaciones iniciales eran más altas porque no excluimos la posición deudora”. Esta corrección proporcionó una evaluación más precisa de los fondos reales drenados de las posiciones del Protocolo de Venus de la ballena.

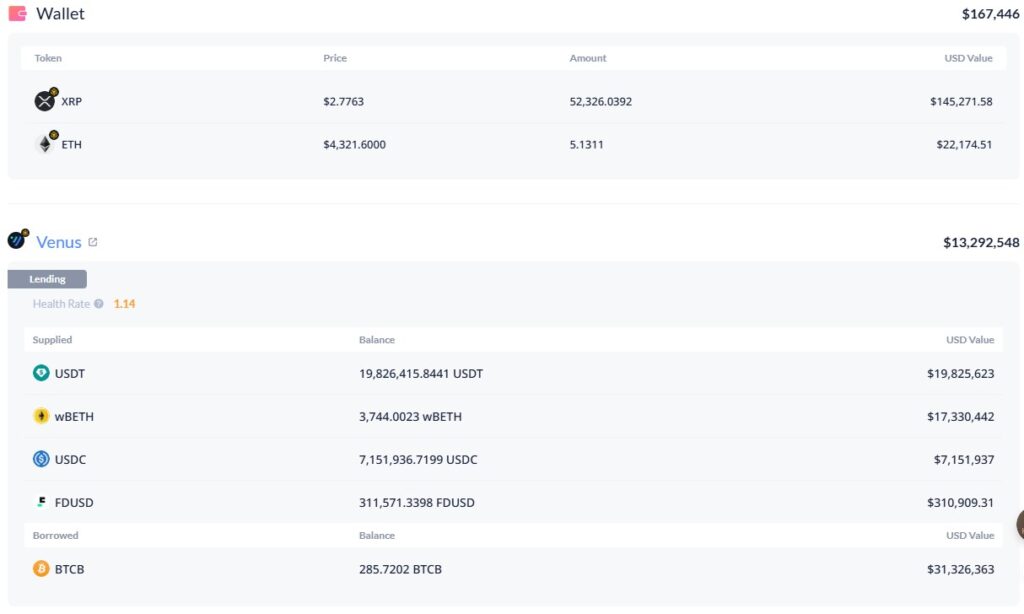

Posiciones actuales de los explotadores | Fuente: DeBank

Posiciones actuales de los explotadores | Fuente: DeBank

Yu Xian, fundador de la empresa de seguridad SlowMist, proporcionó un análisis detallado del método de ataque el 2 de septiembre. La investigación reveló que la ballena utilizó un monedero de hardware. Aun así, los atacantes comprometieron la extensión de monedero relacionada en el ordenador de la víctima.

explicó Xian:

“Cuando el usuario emitía una operación normal de canjearSubyacente, se sustituía por una operación de actualizarDelegado”.

La sustitución concedió al agresor autorización de préstamo y rescate sobre las posiciones de la ballena sin el conocimiento de la víctima.

El ataque explotó una vulnerabilidad en la configuración combinada entre los monederos de hardware y las extensiones del navegador. A pesar de utilizar lo que muchos consideran el método de almacenamiento más seguro, la ballena fue víctima de sofisticadas técnicas de ingeniería social.

Hackers norcoreanos sospechosos de un ataque premeditado

El ataque mostraba signos de una cuidadosa planificación y sofisticadas fuentes de financiación. Las comisiones del ataque procedían de intercambios de Monero (XMR), mientras que otros fondos se rastrearon hasta eXch, un intercambio de la web oscura previamente sancionado y favorecido por los hackers norcoreanos .

La investigación de Xian reveló la estructura de financiación utilizada por los atacantes.

“El hacker fue muy premeditado, con fuentes de financiación algo complejas, entre las que el gas procedía de los intercambios XMR”.

La conexión con eXch hizo saltar más alarmas entre los investigadores de seguridad. La bolsa había sido sancionada y retirada, y sus patrones de uso anteriores estaban vinculados a grupos de piratas informáticos patrocinados por el Estado norcoreano que tenían como objetivo plataformas y usuarios de criptomonedas.

El análisis de Xian indicó que la ballena era un objetivo específico y no un blanco de un ataque más amplio.

Como resultado, SlowMist evaluó que era improbable un compromiso del frontend del Protocolo Venus tras una investigación exhaustiva, y que el ataque se centraba potencialmente sólo en el usuario individual.

“El ordenador del gran poseedor puede haber sido objeto de un ataque de envenenamiento selectivo”, explicó Xian, describiendo cómo los atacantes probablemente accedieron al sistema de la víctima antes de ejecutar el drenaje del Protocolo Venus.

Venus pausa el protocolo para proteger los fondos restantes

El Protocolo Venus respondió rápidamente para proteger los bienes que le quedaban a la víctima. El equipo confirmó el contacto directo con la ballena afectada y se comprometió a mantener el protocolo en pausa durante los esfuerzos de recuperación.

Declaró el Protocolo de Venus:

“Somos conscientes de que el monedero del usuario ha sido vaciado (el contrato inteligente está a salvo) y estamos investigando activamente. Venus está actualmente en pausa siguiendo los protocolos de seguridad”.

El protocolo señalaba que reanudar las operaciones permitiría al hacker acceder a fondos adicionales, lo que demostraba la prioridad del equipo en la protección del usuario sobre el tiempo de actividad del protocolo.

Esta decisión reflejaba el compromiso del protocolo con la seguridad de los usuarios, a pesar de las posibles pérdidas de ingresos por la suspensión de las operaciones.

“Venus no fue explotado, pero nos comprometemos a proteger a nuestros usuarios. Si el protocolo se reanuda ahora, el hacker se queda con los fondos del usuario”.

SlowMist coordinó con la víctima los esfuerzos de recuperación, manteniendo la confidencialidad de la investigación. Xian advirtió que “la pérdida real tampoco es exacta, puede que no haya superado los 20 millones de USD”, mientras proseguían las investigaciones.

El incidente puso de manifiesto las vulnerabilidades en la seguridad de la extensión del monedero, a pesar del uso de monederos de hardware.

El ataque demostró cómo los actores de amenazas sofisticadas pueden eludir las medidas de seguridad tradicionales a través del compromiso informático selectivo y la ingeniería social, en lugar de la explotación directa de protocolos.

Una ballena del Protocolo de Venus perdió unos 13,5 millones de dólares en un sofisticado ataque de phishing que comprometió la configuración de su monedero de hardware, lo que llevó al protocolo a interrumpir sus operaciones. Las empresas de seguridad vincularon el hackeo dirigido a grupos norcoreanos, aunque Venus confirmó que sus contratos inteligentes seguían siendo seguros.

Disclaimer

The contents of this page are intended for general informational purposes and do not constitute financial, investment, or any other form of advice. Investing in or trading crypto assets carries the risk of financial loss. The forecasted data (also called “price prediction”) on this page are subject to change without notice and are not guaranteed to be accurate.

Descargo de responsabilidad: El contenido de este artículo refleja únicamente la opinión del autor y no representa en modo alguno a la plataforma. Este artículo no se pretende servir de referencia para tomar decisiones de inversión.

También te puede gustar

Anuncio del trading con margen en spot de Bitget sobre la suspensión de los servicios de trading con margen de ELX/USDT

Disfruta de ventajas para nuevos grid traders y recibe recompensas dobles por un total de 150 USDT