¿Cómo fue que el pool de minería LuBian fue robado de casi 130,000 bitcoins en 2020?

El uso de generadores de números pseudoaleatorios predecibles llevó a que las claves privadas fueran vulneradas, y el “culpable” podría ser el gobierno de Estados Unidos.

El uso de generadores de números pseudoaleatorios predecibles llevó a que las claves privadas fueran vulneradas, y el “culpable” podría ser el gobierno de Estados Unidos.

Título original: “Informe de análisis técnico sobre el ataque hacker al pool de minería LuBian y el robo de una enorme cantidad de Bitcoin”

Autor: Wukong

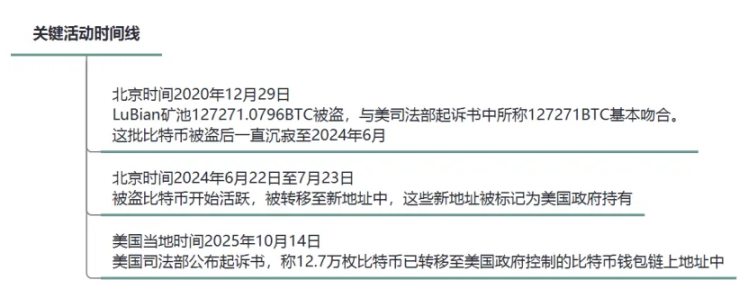

El 29 de diciembre de 2020, el pool de minería LuBian sufrió un importante ataque hacker, en el que un total de 127.272,06953176 Bitcoin (con un valor aproximado de 3.5 billones de dólares en ese momento, y actualmente de 15 billones de dólares) fueron robados por los atacantes. El titular de estos Bitcoin era Chen Zhi, presidente del Prince Group de Camboya. Tras el ataque, Chen Zhi y su Prince Group publicaron mensajes en la blockchain en varias ocasiones a principios de 2021 y en julio de 2022, dirigiéndose a los hackers con la esperanza de que devolvieran los Bitcoin robados y ofreciendo pagar un rescate, pero no recibieron respuesta alguna. Sin embargo, lo extraño es que, tras el robo, estos Bitcoin permanecieron inactivos en las direcciones de billetera controladas por los atacantes durante 4 años, casi sin movimiento alguno, lo que claramente no coincide con el comportamiento habitual de los hackers, que suelen buscar liquidar rápidamente sus ganancias. Esto sugiere que se trató de una operación precisa dirigida por un “grupo hacker a nivel estatal”. No fue hasta junio de 2024 que estos Bitcoin robados fueron transferidos nuevamente a nuevas direcciones de billetera, permaneciendo desde entonces sin movimiento.

El 14 de octubre de 2025, el Departamento de Justicia de Estados Unidos anunció cargos criminales contra Chen Zhi y la incautación de 127.000 Bitcoin pertenecientes a Chen Zhi y su Prince Group. Diversas pruebas indican que estos Bitcoin incautados por el gobierno estadounidense son los mismos que fueron robados del pool de minería LuBian en 2020 mediante técnicas de hacking. Es decir, el gobierno de Estados Unidos podría haber robado los 127.000 Bitcoin de Chen Zhi ya en 2020 utilizando métodos de hacking, en un típico caso de “ladrón robando a ladrón” orquestado por un grupo hacker estatal. Este informe, desde una perspectiva técnica, realiza un análisis profundo de los detalles técnicos clave del incidente, reconstruye la cronología completa del ataque y evalúa los mecanismos de seguridad de Bitcoin, con el objetivo de ofrecer valiosas lecciones de seguridad para la industria de las criptomonedas y sus usuarios.

Contexto del incidente

El pool de minería LuBian (LuBian mining pool) fue fundado a principios de 2020 y rápidamente se convirtió en un pool de minería de Bitcoin con bases operativas principalmente en China e Irán. En diciembre de 2020, LuBian sufrió un ataque hacker a gran escala que resultó en el robo de más del 90% de sus tenencias de Bitcoin. El monto robado, 127.272,06953176 BTC, coincide básicamente con los 127.271 BTC mencionados en la acusación del Departamento de Justicia de EE.UU.

El modelo operativo de LuBian incluía el almacenamiento y distribución centralizada de las recompensas de minería. Los Bitcoin del pool no se almacenaban en exchanges centralizados regulados, sino en billeteras no custodiadas. Técnicamente, las billeteras no custodiadas (también llamadas cold wallets o hardware wallets) se consideran el refugio definitivo de los activos cripto, ya que, a diferencia de las cuentas de exchange que pueden ser congeladas por orden judicial, funcionan como una caja fuerte bancaria personal cuyo “llave” (clave privada) solo está en manos del titular.

Como criptomoneda, Bitcoin utiliza direcciones on-chain para identificar la propiedad y el flujo de los activos; quien posee la clave privada de una dirección puede controlar completamente los Bitcoin en esa dirección. Según informes de análisis on-chain, los Bitcoin de Chen Zhi controlados por el gobierno estadounidense coinciden en gran medida con el incidente de hacking al pool de LuBian. Los registros on-chain muestran que, el 29 de diciembre de 2020 (zona horaria GMT+8), la dirección principal de LuBian experimentó una transferencia anómala por un total de 127.272,06953176 BTC, cifra que coincide con la mencionada en la acusación del Departamento de Justicia de EE.UU. Tras esta transferencia, los Bitcoin robados permanecieron inactivos hasta junio de 2024. Entre el 22 de junio y el 23 de julio de 2024 (GMT+8), estos Bitcoin fueron transferidos nuevamente a nuevas direcciones, donde permanecen sin movimiento. La plataforma estadounidense de rastreo blockchain ARKHAM ha etiquetado estas direcciones finales como propiedad del gobierno de EE.UU. Hasta ahora, el gobierno estadounidense no ha revelado cómo obtuvo las claves privadas de las direcciones de Chen Zhi.

Figura 1: Cronología de actividades clave

Análisis de la cadena de ataque

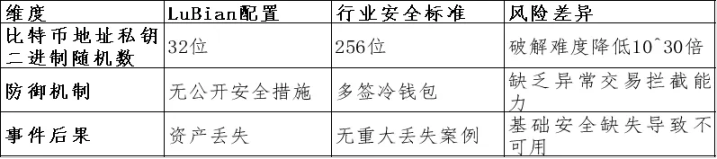

Como es sabido, en el mundo blockchain, la aleatoriedad es la base de la seguridad criptográfica. Bitcoin utiliza criptografía asimétrica, y la clave privada es una secuencia de 256 bits generada aleatoriamente, lo que hace que la posibilidad de romperla sea de 2^256, prácticamente imposible. Sin embargo, si esta clave privada de 256 bits no es completamente aleatoria, por ejemplo, si 224 bits siguen un patrón predecible y solo 32 bits son aleatorios, la fortaleza de la clave se reduce drásticamente y bastarían 2^32 (aproximadamente 4.29 billones) intentos para romperla por fuerza bruta. Por ejemplo, en septiembre de 2022, el market maker británico Wintermute perdió 160 millones de dólares por una vulnerabilidad similar de pseudoaleatoriedad.

En agosto de 2023, el equipo de seguridad internacional MilkSad publicó por primera vez el hallazgo de una vulnerabilidad de generador de números pseudoaleatorios (PRNG) en una herramienta de generación de claves de terceros, obteniendo el número CVE-2023-39910. En su informe, mencionan que el pool de minería LuBian presentaba una vulnerabilidad similar, y que las direcciones de Bitcoin afectadas por el ataque incluían las 25 direcciones mencionadas en la acusación del Departamento de Justicia de EE.UU.

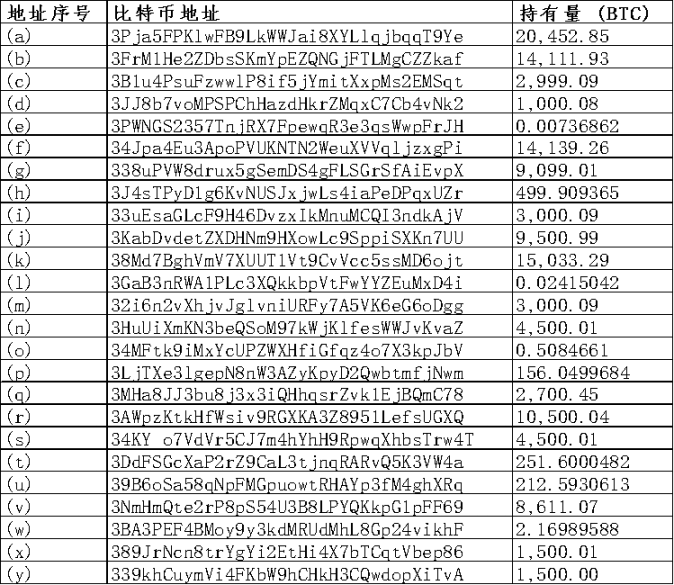

Figura 2: Lista de las 25 direcciones de billetera Bitcoin en la acusación del Departamento de Justicia de EE.UU.

Como sistema de billetera no custodiada, el pool de minería LuBian dependía de un algoritmo personalizado para la generación de claves privadas, que no seguía el estándar recomendado de 256 bits aleatorios, sino que usaba solo 32 bits, lo que representa una falla fatal: dependía de un generador pseudoaleatorio basado en timestamp o entradas débiles, el “Mersenne Twister” (MT19937-32), que solo ofrece la aleatoriedad de un entero de 4 bytes y puede ser fácilmente exhaustivo en la computación moderna. Matemáticamente, la probabilidad de romperlo es de 1/2^32; por ejemplo, si un script de ataque prueba 10^6 claves por segundo, podría romperse en unos 4.200 segundos (aproximadamente 1,17 horas). En la práctica, herramientas optimizadas como Hashcat o scripts personalizados pueden acelerar aún más el proceso. Los atacantes aprovecharon esta vulnerabilidad para robar los Bitcoin del pool de LuBian.

Figura 3: Tabla comparativa entre LuBian y los estándares de seguridad de la industria

Según el análisis técnico, la cronología completa y los detalles del ataque al pool de LuBian son los siguientes:

Fase de robo: 29 de diciembre de 2020 (GMT+8)

Evento: Los hackers aprovecharon la vulnerabilidad de pseudoaleatoriedad en la generación de claves privadas de las billeteras de LuBian, atacando más de 5.000 direcciones de billetera débiles (tipo de billetera: P2WPKH-nested-in-P2SH, prefijo 3) por fuerza bruta. En unas 2 horas, aproximadamente 127.272,06953176 BTC (valorados en unos 3.5 billones de dólares en ese momento) fueron drenados de estas direcciones, quedando menos de 200 BTC. Todas las transacciones sospechosas compartían la misma comisión, lo que indica que el ataque fue ejecutado por un script automatizado de transferencias masivas.

Remitente: Grupo de direcciones de billetera Bitcoin débiles de LuBian (controladas por la entidad operadora del pool, perteneciente al Prince Group de Chen Zhi);

Destinatario: Grupo de direcciones de billetera Bitcoin controladas por los atacantes (direcciones no públicas);

Ruta de transferencia: Grupo de direcciones débiles → Grupo de direcciones de los atacantes;

Análisis de correlación: El monto robado, 127.272,06953176 BTC, coincide básicamente con los 127.271 BTC mencionados en la acusación del Departamento de Justicia de EE.UU.

Fase de inactividad: 30 de diciembre de 2020 a 22 de junio de 2024 (GMT+8)

Evento: Tras el robo mediante la vulnerabilidad de pseudoaleatoriedad, estos Bitcoin permanecieron en las billeteras controladas por los atacantes durante 4 años, en estado de inactividad, con solo unas pocas transacciones de polvo posiblemente para pruebas.

Análisis de correlación: Hasta el 22 de junio de 2024, antes de ser totalmente asumidos por el gobierno estadounidense, estos Bitcoin prácticamente no se movieron, lo que no coincide con el comportamiento típico de hackers que buscan liquidar rápidamente sus ganancias, sino que parece una operación precisa de un grupo hacker estatal.

Fase de intentos de recuperación: principios de 2021, 4 y 26 de julio de 2022 (GMT+8)

Evento: Durante el periodo de inactividad, a principios de 2021, el pool de LuBian envió más de 1.500 mensajes usando la función OP_RETURN de Bitcoin (gastando unos 1,4 BTC en comisiones), incrustando mensajes en la blockchain para suplicar la devolución de los fondos. Ejemplo: “Please return our funds, we'll pay a reward”. El 4 y 26 de julio de 2022, LuBian volvió a enviar mensajes, como: “MSG from LB. To the whitehat who is saving our asset, you can contact us through 1228btc@gmail.com to discuss the return of asset and your reward.”

Remitente: Direcciones de billetera Bitcoin débiles de Lubian (controladas por la entidad operadora del pool, perteneciente al Prince Group de Chen Zhi);

Destinatario: Grupo de direcciones de billetera Bitcoin controladas por los atacantes;

Ruta de transferencia: Grupo de direcciones débiles → Grupo de direcciones de los atacantes; pequeñas transacciones incrustadas en OP_RETURN);

Análisis de correlación: Tras el robo, estos mensajes confirman que el pool de LuBian intentó repetidamente contactar a los “hackers terceros” para solicitar la devolución de los activos y negociar el rescate.

Fase de activación y transferencia: 22 de junio a 23 de julio de 2024 (GMT+8)

Evento: Los Bitcoin en las billeteras controladas por los atacantes fueron activados y transferidos a direcciones finales. Estas direcciones han sido etiquetadas por ARKHAM como propiedad del gobierno estadounidense.

Remitente: Grupo de direcciones de billetera Bitcoin controladas por los atacantes;

Destinatario: Nuevo grupo de direcciones finales (no públicas, pero confirmadas como controladas por el gobierno de EE.UU.)

Ruta de transferencia: Grupo de direcciones de los atacantes → Grupo de direcciones controladas por el gobierno de EE.UU.;

Análisis de correlación: Tras 4 años de inactividad, estos Bitcoin robados finalmente quedaron bajo control del gobierno estadounidense.

Fase de anuncio de incautación: 14 de octubre de 2025 (hora local de EE.UU.)

Evento: El Departamento de Justicia de EE.UU. anunció cargos contra Chen Zhi y la “incautación” de sus 127.000 Bitcoin.

Además, gracias a la transparencia de la blockchain, todas las transacciones de Bitcoin son públicas y rastreables. Este informe rastrea el origen de los Bitcoin robados de las direcciones débiles de LuBian (controladas por la entidad operadora del pool, posiblemente perteneciente al Prince Group de Chen Zhi), sumando un total de 127.272,06953176 BTC, provenientes de: minería independiente (unos 17.800 BTC), ingresos por salarios de pool (unos 2.300 BTC) y transferencias desde exchanges y otros canales (unos 107.100 BTC). Según los resultados preliminares, esto difiere de la acusación del Departamento de Justicia de EE.UU., que afirma que todos los fondos provienen de ingresos ilegales.

Análisis técnico de la vulnerabilidad

Generación de claves privadas de direcciones Bitcoin

El núcleo de la vulnerabilidad de LuBian radica en que su generador de claves privadas usaba una falla similar a la de “MilkSad” en Libbitcoin Explorer. Específicamente, el sistema utilizaba el generador de números pseudoaleatorios Mersenne Twister (MT19937-32) con solo 32 bits de semilla, lo que resultaba en una entropía efectiva de solo 32 bits. Este PRNG no es criptográficamente seguro, y es fácil de predecir e invertir. Un atacante puede enumerar todas las semillas posibles de 32 bits (de 0 a 2^32-1), generar las claves privadas correspondientes y verificar si coinciden con el hash público de las direcciones conocidas.

En el ecosistema Bitcoin, el proceso típico de generación de claves privadas es: semilla aleatoria → hash SHA-256 → clave privada ECDSA.

La implementación base del pool de LuBian podría estar basada en código personalizado o en librerías open source (como Libbitcoin), pero ignoró la seguridad de la entropía. Al igual que en la vulnerabilidad MilkSad, el comando “bx seed” de Libbitcoin Explorer también utiliza MT19937-32, dependiendo solo de timestamp o entradas débiles como semilla, lo que permite romper la clave privada por fuerza bruta. En el caso de LuBian, más de 5.000 billeteras se vieron afectadas, lo que indica una vulnerabilidad sistémica, posiblemente por reutilización de código en la generación masiva de billeteras.

Simulación del proceso de ataque

- Identificar las direcciones objetivo (mediante monitoreo on-chain de la actividad del pool de LuBian);

- Enumerar semillas de 32 bits: for seed in 0 to 4294967295;

- Generar clave privada: private_key = SHA256(seed);

- Derivar clave pública y dirección: usando la curva ECDSA SECP256k1;

- Coincidencia: si la dirección derivada coincide con la objetivo, usar la clave privada para firmar la transacción y robar los fondos;

Comparación con vulnerabilidades similares: Esta vulnerabilidad es similar al defecto de 32 bits de entropía de Trust Wallet, que permitió el descifrado masivo de direcciones Bitcoin; la vulnerabilidad “MilkSad” de Libbitcoin Explorer también expuso claves privadas por baja entropía. Todos estos casos provienen de problemas heredados en librerías antiguas que no implementaban el estándar BIP-39 (frases semilla de 12-24 palabras, que ofrecen alta entropía). LuBian probablemente usó un algoritmo personalizado para simplificar la gestión, pero descuidó la seguridad.

Falta de defensas: El pool de LuBian no implementó firmas múltiples (multisig), hardware wallets ni billeteras determinísticas jerárquicas (HD wallets), todas medidas que mejorarían la seguridad. Los datos on-chain muestran que el ataque afectó a múltiples billeteras, lo que indica una vulnerabilidad sistémica y no un fallo puntual.

Evidencia on-chain e intentos de recuperación

Mensajes OP_RETURN: El pool de LuBian envió más de 1.500 mensajes usando la función OP_RETURN de Bitcoin, gastando 1,4 BTC, suplicando la devolución de los fondos. Estos mensajes, incrustados en la blockchain, prueban la autenticidad de los propietarios y no pueden ser falsificados. Los mensajes incluyen frases como “por favor devuelvan los fondos” o súplicas similares, distribuidas en varias transacciones.

Análisis de correlación del ataque

El 14 de octubre de 2025, la acusación criminal del Departamento de Justicia de EE.UU. contra Chen Zhi (caso 1:25-cr-00416) listó 25 direcciones de billetera Bitcoin con unos 127.271 BTC, valorados en unos 15 billones de dólares, que ya han sido incautados. El análisis blockchain y la revisión de documentos oficiales muestran una alta correlación con el ataque al pool de LuBian:

Correlación directa: El análisis blockchain muestra que las 25 direcciones de la acusación del Departamento de Justicia de EE.UU. son las direcciones finales de los Bitcoin robados en el ataque de 2020 al pool de LuBian. El informe de Elliptic señala que estos Bitcoin fueron “robados” en 2020 de las operaciones mineras de LuBian. Arkham Intelligence confirma que los fondos incautados por el Departamento de Justicia provienen directamente del robo al pool de LuBian.

Correlación de evidencia en la acusación: Aunque la acusación del Departamento de Justicia no menciona directamente el “hackeo de LuBian”, sí indica que los fondos provienen de “ataques a operaciones mineras de Bitcoin en Irán y China”, lo que coincide con el análisis on-chain de Elliptic y Arkham Intelligence.

Correlación en el comportamiento del ataque: Tras el robo técnico de los Bitcoin del pool de LuBian en 2020, estos permanecieron inactivos durante 4 años, con solo unas pocas transacciones de polvo, y no se movieron hasta que el gobierno estadounidense los asumió en 2024. Esto no coincide con el comportamiento típico de hackers, sino que sugiere una operación precisa de un grupo hacker estatal; se estima que el gobierno estadounidense ya controlaba estos Bitcoin desde diciembre de 2020.

Impacto y recomendaciones

El ataque hacker al pool de LuBian en 2020 tuvo un impacto profundo, llevando a la disolución del pool y una pérdida de más del 90% de sus activos totales en ese momento. El valor actual de los Bitcoin robados ha subido a 15 billones de dólares, lo que resalta cómo la volatilidad de precios amplifica el riesgo.

El caso de LuBian expone el riesgo sistémico de la generación de números aleatorios en la cadena de herramientas de las criptomonedas. Para prevenir vulnerabilidades similares, la industria blockchain debe usar generadores de números pseudoaleatorios criptográficamente seguros (CSPRNG); implementar defensas en capas, incluyendo firmas múltiples (multisig), almacenamiento en frío y auditorías regulares, y evitar algoritmos personalizados de generación de claves privadas; los pools deben integrar monitoreo on-chain en tiempo real y sistemas de alerta ante transferencias anómalas. Los usuarios comunes deben evitar módulos de generación de claves no verificados de la comunidad open source. Este incidente también nos recuerda que, aunque la blockchain es altamente transparente, una base de seguridad débil puede causar consecuencias desastrosas. Además, resalta la importancia de la ciberseguridad en el futuro de la economía digital y las monedas digitales.

Descargo de responsabilidad: El contenido de este artículo refleja únicamente la opinión del autor y no representa en modo alguno a la plataforma. Este artículo no se pretende servir de referencia para tomar decisiones de inversión.

También te puede gustar

Llega la "era IPO" de bitcoin: la consolidación no es el final, sino el punto de partida para aumentar posiciones

La era de asignar solo el 1% a bitcoin ha terminado, y el 5% se convierte en el nuevo punto de partida.

El mito de la tasa de éxito del 100% ha terminado: ¿cómo las ballenas vaciaron sus propios bolsillos?

La justicia del mercado radica en que nunca distingue entre genios y personas comunes.

El solar punk está en auge en África, ¿es la descentralización el futuro de la infraestructura global?

El modelo para la construcción de infraestructura en el siglo XXI no está liderado por el gobierno, no es centralizado y no requiere grandes proyectos de 30 años.

Después de xUSD, parece que el pool de USDX también se quedó sin fondos.

Las deficiencias de las stablecoins al estilo USDe comienzan a quedar en evidencia.