Cryptojacking 2.0 : un malware discret mine du Monero sur 3 500 sites à votre insu

Plus de 3 500 sites ont été infectés par un virus discret qui se sert du PC des visiteurs pour miner du Monero. Le virus ne vole rien et ne bloque rien, il se cache dans des sites déjà piratés et utilise votre navigateur pour créer du Monero, sans que vous le sachiez. Ce concept n’est pas nouveau, mais il revient en force. Alors, comment s’en protéger ?

Une attaque sournoise, mais bien réelle

Grâce à un script dissimulé dans le code des pages web, des hackers réussissent à détourner le processeur de chaque visiteur afin de miner du Monero (XMR) , une cryptomonnaie connue pour son anonymat.

Puis, un mardi comme les autres, notre crawler a repéré quelque chose d’étrange :

un fichier JavaScript tiers chargé depuis

https://www.yobox[.]store/karma/karma.js?karma=bs?nosaj=faster.mo.L’URL lui-même était déjà suspect à cause de ses paramètres étranges, notamment ce nosaj=faster.mo sans aucun sens.

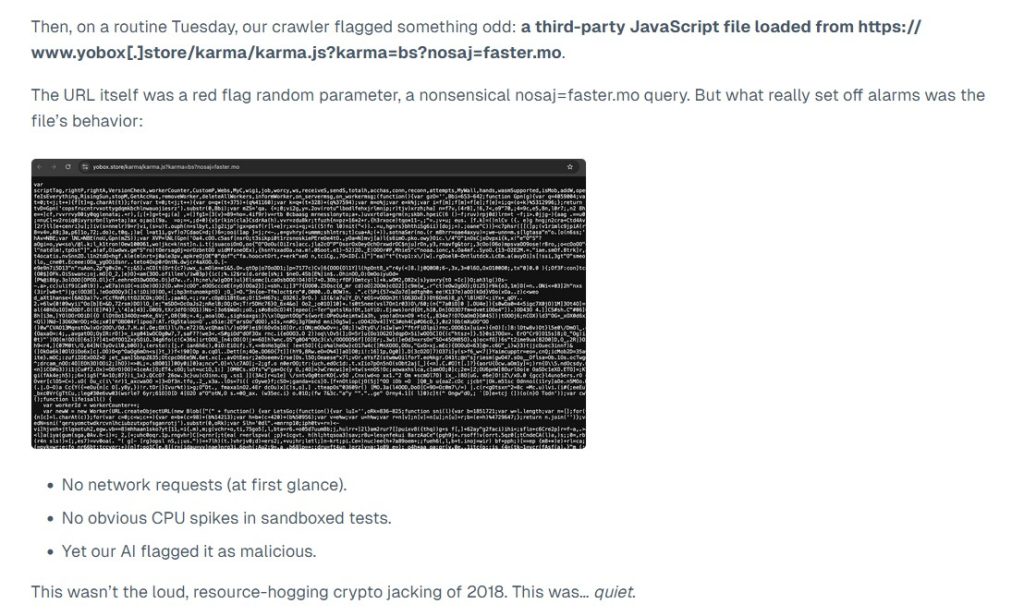

Mais ce qui a vraiment déclenché l’alerte, c’est le comportement du fichier :(image)

- Pas de requêtes réseau (à première vue).

- Aucune montée évidente de l’usage CPU lors des tests en environnement isolé.

- Pourtant, notre crawler l’a identifié comme malveillant.

Ce n’était pas le cryptojacking bruyant et gourmand en ressources de 2018.

C’était… silencieux.

Ce script, à l’inverse d’autres logiciels malveillants, ne dérobe pas de mots de passe, ne crypte pas vos documents, rien du tout.

Il “travaille” en arrière-plan, à très (très) faible intensité, pour éviter d’éveiller les soupçons. Son seul but : extraire des fragments de Monero, lentement, mais sûrement.

Comment ça fonctionne ?

Le processus est bien rôdé :

- Les pirates réutilisent de vieux accès laissés ouverts lors de précédentes attaques. Souvent des vieux sites de e-commerce mal sécurisés.

- Ils injectent un fichier JavaScript discret, qui va se connecter à un serveur pour lancer le minage.

- Le minage s’exécute en WebAssembly. Un langage plus rapide et plus dur à détecter que JavaScript classique.

- L’activité CPU est limitée volontairement : pas de bruit, pas de ralentissement visible. Résultat ? Le piège est invisible.

Le retour du cryptojacking

Le cryptojacking a connu son heure de gloire en 2017–2018 avec l’outil Coinhive . À l’époque, des milliers de sites avaient été détournés pour miner du Monero, parfois même avec l’accord du propriétaire du site.

Mais depuis, Coinhive a fermé, les navigateurs ont renforcé leur sécurité, et beaucoup ont oublié cette pratique. Jusqu’à aujourd’hui. Ce « cryptojacking 2.0 » est plus discret, plus efficace et plus difficile à repérer.

Qui est touché ?

Les visiteurs : votre ordinateur est utilisé pour miner sans que vous le sachiez. Ce qui peut réduire vos performances, augmenter la chaleur de votre PC, voire raccourcir la durée de vie de ses composants.

Les propriétaires de sites : votre site devient une plateforme illégale de minage, ce qui peut vous faire bannir de Google, faire fuir vos visiteurs. Ou pire encore, vous pourriez recevoir des sanctions si vous exposez des données sensibles.

Comment se protéger ?

Pour les visiteurs, il est conseillé d’installer une extension pour le bloqué. Comme NoCoin ou uBlock Origin, par exemple, qui peuvent bloquer automatiquement les scripts de cryptomining. Ces outils empêchent le site de profiter de votre ordinateur à votre insu. Il vaut aussi mieux éviter de rester sur des sites lents ou suspects, surtout s’ils font chauffer votre appareil sans raison apparente.

Si vous gérez un site, pensez à toujours faire les mises à jour de votre CMS, de vos plugins et de votre serveur. Vérifiez aussi les scripts que vous ajoutez, surtout s’ils viennent d’ailleurs.

Si le site que vous visitez utilise beaucoup de ressources sans raison ou envoie des données étranges, c’est peut-être qu’un virus l’a infecté. Il existe des outils comme CoinPolice ou certains antivirus qui peuvent vous aider à repérer ce genre de menace. Pour les dev, voilà le lien complet qui explique tout ça bien mieux.

Le cryptojacking ne fait pas de bruit. Il ne vous vole pas directement. Mais il détourne vos ressources, use vos machines. Il s’installe dans votre quotidien sans que vous ne vous en rendiez compte.

Cette nouvelle vague d’attaques nous rappelle une chose simple : mettre à jour ses loigiciels et rester vigilant.

Source : c/side

Sur le même sujet :

- Le Cryptojacking de routeurs est de plus en plus menaçant

- Prévision des prix de Monero : XMR augmente de 0,85 % alors que le prix monte à 157 $

- Google retire 49 extensions Chrome qui faisaient du piratage de cryptomonnaies

Avertissement : le contenu de cet article reflète uniquement le point de vue de l'auteur et ne représente en aucun cas la plateforme. Cet article n'est pas destiné à servir de référence pour prendre des décisions d'investissement.

Vous pourriez également aimer

Bitget ajuste l'effet de levier maximal du trading Spot sur marge croisée à 5x

Bitget ajuste l'effet de levier maximal du trading Spot sur marge croisée à 5x

En vogue

PlusAnnonce de Bitget concernant la suspension des services de trading Spot sur marge pour la paire BEAM/USDT, ZEREBRO/USDT, AVAIL/USDT, HIPPO/USDT, ORBS/USDT

Annonce de Bitget concernant la suspension des services de trading Spot sur marge pour la paire MAVIA/USDT, BADGER/USDT, BAN/USDT, PONKE/USDT, FLOCK/USDT