Rapport d'analyse technique sur la traçabilité de l'attaque de hackers contre le pool minier LuBian et le vol massif de bitcoin

Le gouvernement américain aurait pu, dès 2020, s'emparer de 127 000 bitcoins appartenant à Chen Zhi en utilisant des techniques de piratage, dans ce qui constitue un cas typique d'opération de type «black-hat contre black-hat» menée par une organisation de hackers d'État. Ce rapport adopte une perspective technique pour retracer l'incident, analyser en profondeur les détails clés de la technologie impliquée, examiner en particulier le processus de vol de ces bitcoins, reconstituer la chronologie complète de l'attaque, évaluer le mécanisme de sécurité du bitcoin et espérer offrir des enseignements précieux en matière de sécurité à l'industrie des crypto-monnaies ainsi qu'aux utilisateurs.

Source : National Computer Virus Emergency Response Center

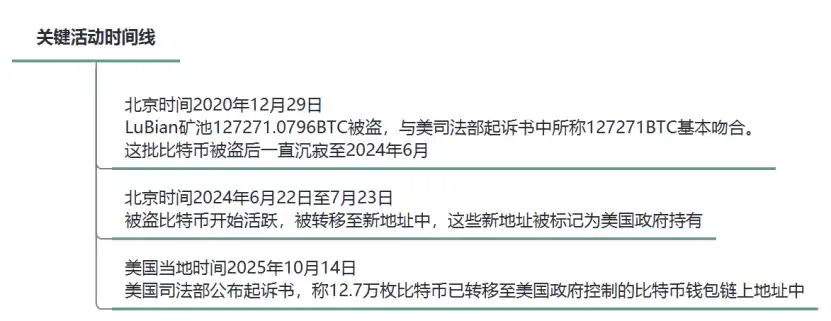

Le 29 décembre 2020, le pool minier LuBian a subi une attaque majeure de hackers, au cours de laquelle un total de 127 272,06953176 bitcoins (d'une valeur d'environ 3,5 milliards de dollars à l'époque, aujourd'hui évalués à 15 milliards de dollars) ont été dérobés par les attaquants. Le détenteur de cette énorme quantité de bitcoins n'était autre que Chen Zhi, président du Prince Group du Cambodge. Après l'attaque, Chen Zhi et son Prince Group ont publié à plusieurs reprises, début 2021 et en juillet 2022, des messages sur la blockchain, s'adressant aux hackers dans l'espoir qu'ils restituent les bitcoins volés, tout en se déclarant prêts à payer une rançon, mais ils n'ont reçu aucune réponse. Cependant, fait étrange, après le vol, ces bitcoins sont restés inactifs dans les portefeuilles contrôlés par les attaquants pendant quatre ans, sans pratiquement aucun mouvement, ce qui ne correspond pas au comportement habituel des hackers cherchant à monétiser rapidement leur butin, mais ressemble plutôt à une opération de précision orchestrée par une « organisation de hackers de niveau étatique ». Ce n'est qu'en juin 2024 que ces bitcoins volés ont de nouveau été transférés vers de nouvelles adresses de portefeuille bitcoin, où ils demeurent à ce jour.

Le 14 octobre 2025, le Département de la Justice des États-Unis a annoncé des poursuites pénales contre Chen Zhi et la confiscation de 127 000 bitcoins appartenant à Chen Zhi et à son Prince Group. Divers éléments de preuve indiquent que ces bitcoins massifs confisqués par le gouvernement américain étaient précisément ceux dérobés dès 2020 lors de l'attaque du pool minier LuBian. Autrement dit, le gouvernement américain aurait, dès 2020, utilisé des moyens techniques de hacking pour s'emparer des 127 000 bitcoins détenus par Chen Zhi, ce qui constitue un cas typique d'opération « black-on-black » menée par une organisation de hackers d'État. Ce rapport adopte une perspective technique, retraçant et analysant en profondeur les détails clés de l'incident, en se concentrant sur le déroulement du vol de ces bitcoins, en reconstituant la chronologie complète de l'attaque et en évaluant les mécanismes de sécurité du bitcoin, dans l'espoir d'apporter des enseignements précieux en matière de sécurité à l'industrie des cryptomonnaies et à ses utilisateurs.

I. Contexte de l'événement

Le pool minier LuBian a été fondé début 2020 et s'est rapidement imposé comme un pool de minage de bitcoin, avec la Chine et l'Iran comme principales bases d'opération. En décembre 2020, LuBian a subi une attaque de grande ampleur, entraînant le vol de plus de 90 % de ses avoirs en bitcoin. Le montant total volé, 127 272,06953176 BTC, correspond pratiquement au chiffre de 127 271 BTC mentionné dans l'acte d'accusation du Département de la Justice américain.

Le modèle opérationnel du pool LuBian comprenait le stockage et la distribution centralisés des récompenses de minage. Les bitcoins du pool n'étaient pas stockés sur une plateforme centralisée régulée, mais dans des portefeuilles non dépositaires. Techniquement, un portefeuille non dépositaire (également appelé portefeuille froid ou portefeuille matériel) est considéré comme le refuge ultime des actifs cryptographiques : contrairement à un compte d'échange qui peut être gelé par une simple ordonnance, il s'apparente à un coffre-fort bancaire personnel dont la clé (la clé privée) n'est détenue que par le propriétaire.

En tant que cryptomonnaie, le bitcoin utilise des adresses on-chain pour identifier la propriété et la circulation des actifs. Détenir la clé privée d'une adresse permet de contrôler entièrement les bitcoins qui s'y trouvent. Selon les rapports des sociétés d'analyse on-chain, les bitcoins massifs contrôlés par le gouvernement américain coïncident fortement avec ceux volés lors de l'attaque du pool LuBian. Les données on-chain montrent qu'à l'heure de Pékin, le 29 décembre 2020, l'adresse principale du portefeuille bitcoin de LuBian a subi un transfert anormal d'un montant total de 127 272,06953176 BTC, ce qui correspond pratiquement au chiffre de 127 271 BTC mentionné dans l'acte d'accusation américain. Après ce transfert anormal, ces bitcoins sont restés inactifs jusqu'en juin 2024. Entre le 22 juin et le 23 juillet 2024 (heure de Pékin), ces bitcoins volés ont de nouveau été transférés vers de nouvelles adresses on-chain, où ils demeurent à ce jour. La célèbre plateforme américaine de traçage blockchain ARKHAM a déjà étiqueté ces adresses finales comme étant détenues par le gouvernement américain. À ce jour, l'acte d'accusation américain n'a pas révélé comment il a obtenu la clé privée de l'adresse on-chain de Chen Zhi.

Figure 1 : Chronologie des activités clés

II. Analyse de la chaîne d'attaque

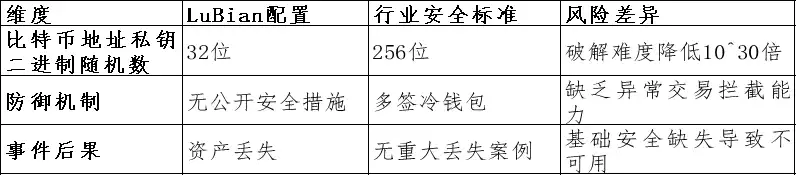

Comme on le sait, dans le monde de la blockchain, le générateur de nombres aléatoires est la pierre angulaire de la sécurité cryptographique. Le bitcoin utilise la cryptographie asymétrique, et la clé privée bitcoin est une chaîne binaire aléatoire de 256 bits, dont le nombre de combinaisons théoriques est de 2^256, ce qui la rend pratiquement incassable. Mais si cette clé privée de 256 bits n'est pas totalement aléatoire, par exemple si 224 bits suivent une règle prédéfinie et seuls 32 bits sont aléatoires, la force de la clé privée est considérablement réduite : il suffit alors de 2^32 (environ 4,29 milliards) essais pour la casser par force brute. Par exemple, en septembre 2022, le market maker britannique Wintermute a perdu 160 millions de dollars à cause d'une faille similaire de pseudo-aléa.

En août 2023, l'équipe de recherche en sécurité étrangère MilkSad a révélé pour la première fois qu'un outil tiers de génération de clés présentait une vulnérabilité dans son générateur de nombres pseudo-aléatoires (PRNG), et a obtenu un numéro CVE (CVE-2023-39910). Leur rapport mentionne que le pool minier LuBian présente une vulnérabilité similaire, et que les adresses bitcoin du pool LuBian attaquées incluent les 25 adresses mentionnées dans l'acte d'accusation du Département de la Justice américain.

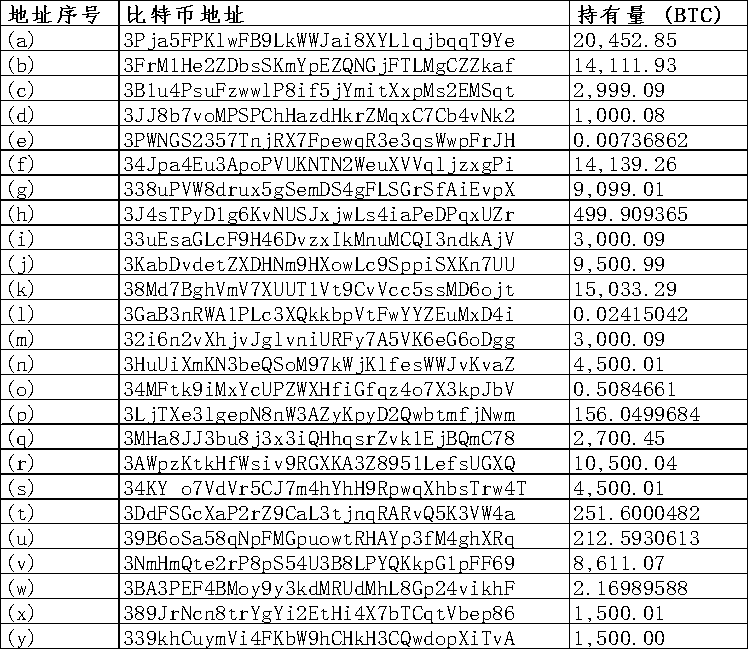

Figure 2 : Liste des 25 adresses de portefeuilles bitcoin dans l'acte d'accusation du Département de la Justice américain

En tant que système de portefeuille non dépositaire, le pool LuBian utilisait un algorithme personnalisé de génération de clés privées pour gérer les fonds, mais n'utilisait pas la norme recommandée de 256 bits aléatoires, se contentant de 32 bits aléatoires. Cet algorithme présente une faille fatale : il repose sur un générateur pseudo-aléatoire « Mersenne Twister » (MT19937-32) initialisé par un timestamp ou une entrée faible, ce qui équivaut à une entropie de 4 octets, facilement exhaustive par les ordinateurs modernes. Mathématiquement, la probabilité de casser la clé est de 1/2^32 ; par exemple, si un script d'attaque teste 10^6 clés par seconde, il ne faut qu'environ 4 200 secondes (soit environ 1,17 heure) pour réussir. En pratique, des outils optimisés comme Hashcat ou des scripts personnalisés accélèrent encore le processus. Les attaquants ont exploité cette faille pour voler les bitcoins du pool LuBian.

Figure 3 : Tableau comparatif des failles de LuBian avec les standards de sécurité du secteur

Après analyse technique, la chronologie complète de l'attaque du pool LuBian et les détails associés sont les suivants :

1. Phase de vol : 29 décembre 2020 (heure de Pékin)

Événement : Les hackers ont exploité la faille de pseudo-aléa dans la génération des clés privées des portefeuilles bitcoin du pool LuBian, et ont cassé par force brute plus de 5 000 adresses de portefeuilles faibles (type : P2WPKH-nested-in-P2SH, préfixe 3). En environ 2 heures, environ 127 272,06953176 BTC (d'une valeur d'environ 3,5 milliards de dollars à l'époque) ont été vidés de ces portefeuilles, ne laissant que moins de 200 BTC. Toutes les transactions suspectes partageaient les mêmes frais, indiquant l'utilisation d'un script automatisé de transfert en masse.

Expéditeur : Groupe d'adresses de portefeuilles bitcoin faibles du pool LuBian (contrôlé par l'entité opérant le pool, affiliée au Prince Group de Chen Zhi) ;

Destinataire : Groupe d'adresses de portefeuilles bitcoin contrôlées par les attaquants (adresses non publiées) ;

Chemin de transfert : Groupe d'adresses faibles → Groupe d'adresses des attaquants ;

Analyse de corrélation : Le montant total volé, 127 272,06953176 BTC, correspond pratiquement au chiffre de 127 271 BTC mentionné dans l'acte d'accusation américain.

2. Phase de dormance : du 30 décembre 2020 au 22 juin 2024 (heure de Pékin)

Événement : Après avoir été volés via la faille de pseudo-aléa en 2020, ces bitcoins sont restés dans les portefeuilles contrôlés par les attaquants pendant quatre ans, sans mouvement, à l'exception de quelques transactions de poussière probablement utilisées pour des tests.

Analyse de corrélation : Jusqu'à la prise de contrôle totale par le gouvernement américain le 22 juin 2024, ces bitcoins n'ont pratiquement pas bougé, ce qui ne correspond pas au comportement habituel des hackers cherchant à monétiser rapidement leur butin, mais ressemble à une opération de précision orchestrée par une organisation de hackers de niveau étatique.

3. Phase de tentative de récupération : début 2021, 4 et 26 juillet 2022 (heure de Pékin)

Événement : Après le vol, pendant la période de dormance, début 2021, le pool LuBian a envoyé plus de 1 500 messages via la fonction OP_RETURN de Bitcoin (coûtant environ 1,4 BTC en frais), intégrés dans la blockchain, suppliant les hackers de restituer les fonds. Exemple de message : « Please return our funds, we'll pay a reward ». Les 4 et 26 juillet 2022, le pool LuBian a de nouveau envoyé des messages via OP_RETURN, par exemple : « MSG from LB. To the whitehat who is saving our asset, you can contact us through to discuss the return of asset and your reward. »

Expéditeur : Adresses de portefeuilles bitcoin faibles de Lubian (contrôlées par l'entité opérant le pool, affiliée au Prince Group de Chen Zhi) ;

Destinataire : Groupe d'adresses de portefeuilles bitcoin contrôlées par les attaquants ;

Chemin de transfert : Groupe d'adresses faibles → Groupe d'adresses des attaquants ; petites transactions intégrant OP_RETURN ;

Analyse de corrélation : Après le vol, ces messages confirment que le pool LuBian a tenté à plusieurs reprises de contacter les « hackers tiers » pour demander la restitution des actifs et négocier une rançon.

4. Phase d'activation et de transfert : du 22 juin au 23 juillet 2024 (heure de Pékin)

Événement : Les bitcoins dans les portefeuilles contrôlés par les attaquants sont sortis de leur dormance et ont été transférés vers des adresses finales. Ces adresses finales ont été étiquetées par la plateforme ARKHAM comme étant détenues par le gouvernement américain.

Expéditeur : Groupe d'adresses de portefeuilles bitcoin contrôlées par les attaquants ;

Destinataire : Nouveau groupe d'adresses finales (non publiées, mais confirmées comme étant contrôlées par le gouvernement américain)

Chemin de transfert : Groupe d'adresses contrôlées par les attaquants → Groupe d'adresses contrôlées par le gouvernement américain ;

Analyse de corrélation : Après quatre ans d'inactivité, ces bitcoins volés ont finalement été contrôlés par le gouvernement américain.

5. Phase d'annonce de la saisie : 14 octobre 2025 (heure locale américaine)

Événement : Le Département de la Justice américain publie une annonce, engage des poursuites contre Chen Zhi et « saisit » les 127 000 bitcoins qu'il détenait.

Par ailleurs, grâce à la transparence de la blockchain, toutes les transactions bitcoin sont publiques et traçables. Ce rapport retrace l'origine des bitcoins volés des adresses faibles du pool LuBian (contrôlées par l'entité opérant le pool, potentiellement affiliée au Prince Group de Chen Zhi) : le total volé est de 127 272,06953176 BTC, provenant de : environ 17 800 BTC issus du minage indépendant, environ 2 300 BTC de revenus salariaux du pool, et 107 100 BTC provenant d'échanges et d'autres sources. Les résultats initiaux montrent un écart avec l'affirmation du Département de la Justice selon laquelle tous les fonds proviendraient d'activités illégales.

III. Analyse technique des vulnérabilités

1. Génération de la clé privée du portefeuille bitcoin :

Le cœur de la faille du pool LuBian réside dans son générateur de clés privées, qui présente une vulnérabilité similaire à celle de « MilkSad » dans Libbitcoin Explorer. Plus précisément, le système utilise le générateur pseudo-aléatoire Mersenne Twister (MT19937-32), initialisé avec une graine de seulement 32 bits, ce qui limite l'entropie à 32 bits. Ce PRNG n'est pas cryptographiquement sûr, et il est facile à prédire et à rétroconcevoir. Un attaquant peut énumérer toutes les graines possibles (de 0 à 2^32-1), générer les clés privées correspondantes et vérifier si elles correspondent au hash public d'une adresse connue.

Dans l'écosystème bitcoin, le processus de génération de la clé privée est généralement : graine aléatoire → hash SHA-256 → clé privée ECDSA.

L'implémentation de la bibliothèque de base du pool LuBian pourrait être basée sur un code personnalisé ou une bibliothèque open source (comme Libbitcoin), mais elle a négligé la sécurité de l'entropie. Comme pour la faille MilkSad, la commande « bx seed » de Libbitcoin Explorer utilise également MT19937-32, dépendant uniquement d'un timestamp ou d'une entrée faible comme graine, rendant la clé privée vulnérable à une attaque par force brute. Dans l'attaque contre LuBian, plus de 5 000 portefeuilles ont été affectés, indiquant une faille systémique, probablement due à la réutilisation de code lors de la génération en masse de portefeuilles.

2. Simulation du processus d'attaque :

(1) Identifier l'adresse cible (en surveillant on-chain l'activité du pool LuBian) ;

(2) Énumérer les graines de 32 bits : for seed in 0 to 4294967295 ;

(3) Générer la clé privée : private_key = SHA256(seed) ;

(4) Dériver la clé publique et l'adresse : utiliser la courbe ECDSA SECP256k1 ;

(5) Vérifier : si l'adresse dérivée correspond à la cible, utiliser la clé privée pour signer une transaction et voler les fonds ;

Comparaison avec des failles similaires : Cette faille est similaire à la faiblesse d'entropie de 32 bits de Trust Wallet, qui a entraîné le piratage massif d'adresses bitcoin ; la faille « MilkSad » de Libbitcoin Explorer exposait également les clés privées à cause d'une faible entropie. Ces cas proviennent tous de problèmes hérités des premiers codes, n'ayant pas adopté la norme BIP-39 (phrase mnémonique de 12 à 24 mots, offrant une forte entropie). Le pool LuBian a probablement utilisé un algorithme personnalisé pour simplifier la gestion, au détriment de la sécurité.

Défenses manquantes : Le pool LuBian n'a pas mis en œuvre de multisignature, de portefeuille matériel ou de portefeuille déterministe hiérarchique (HD wallets), qui auraient renforcé la sécurité. Les données on-chain montrent que l'attaque a touché plusieurs portefeuilles, indiquant une faille systémique plutôt qu'une simple erreur isolée.

3. Preuves on-chain et tentatives de récupération :

Messages OP_RETURN : Le pool LuBian a envoyé plus de 1 500 messages via la fonction OP_RETURN de Bitcoin, dépensant 1,4 BTC, pour supplier les attaquants de restituer les fonds. Ces messages, intégrés à la blockchain, prouvent qu'il s'agit bien d'une démarche du propriétaire légitime, et non d'une falsification. Les exemples incluent « Please return our funds » ou des messages similaires, répartis sur plusieurs transactions.

4. Analyse de corrélation de l'attaque :

Le 14 octobre 2025, l'acte d'accusation du Département de la Justice américain contre Chen Zhi (affaire n° 1:25-cr-00416) liste 25 adresses de portefeuilles bitcoin, détenant environ 127 271 BTC, d'une valeur totale d'environ 15 milliards de dollars, désormais saisis. L'analyse blockchain et l'examen des documents officiels montrent que ces adresses sont fortement liées à l'attaque du pool LuBian :

Lien direct : L'analyse blockchain montre que les 25 adresses de l'acte d'accusation américain sont précisément les adresses finales des bitcoins volés lors de l'attaque de 2020 contre le pool LuBian. Le rapport d'Elliptic indique que ces bitcoins ont été « volés » lors des opérations minières du pool LuBian en 2020. Arkham Intelligence confirme que les fonds saisis par le Département de la Justice proviennent directement du vol du pool LuBian.

Corrélation des preuves de l'acte d'accusation : Bien que l'acte d'accusation du Département de la Justice ne mentionne pas explicitement le « hack LuBian », il indique que les fonds proviennent d'attaques contre des opérations minières de bitcoin en Iran et en Chine, ce qui correspond à l'analyse on-chain d'Elliptic et d'Arkham Intelligence.

Corrélation des comportements d'attaque : D'après la méthode d'attaque, les bitcoins massifs du pool LuBian, volés en 2020 par une attaque technique, sont restés inactifs pendant quatre ans, avec seulement quelques transactions de poussière, jusqu'à leur prise de contrôle totale par le gouvernement américain en 2024. Ce comportement ne correspond pas à celui de hackers ordinaires cherchant à monétiser rapidement, mais à une opération de précision orchestrée par une organisation de hackers d'État. L'analyse suggère que le gouvernement américain contrôlait probablement ces bitcoins dès décembre 2020.

IV. Impacts et recommandations

L'attaque du pool LuBian en 2020 a eu des conséquences profondes, entraînant la dissolution effective du pool et la perte de plus de 90 % de ses actifs à l'époque, tandis que la valeur actuelle des bitcoins volés a grimpé à 15 milliards de dollars, soulignant le risque amplifié par la volatilité des prix.

L'incident du pool LuBian met en lumière le risque systémique lié à la génération de nombres aléatoires dans la chaîne d'outils des cryptomonnaies. Pour prévenir de telles failles, l'industrie blockchain doit utiliser des générateurs de nombres pseudo-aléatoires cryptographiquement sûrs (CSPRNG) ; mettre en œuvre une défense multicouche, incluant la multisignature, le stockage à froid et des audits réguliers, et éviter les algorithmes personnalisés de génération de clés privées ; les pools miniers doivent intégrer une surveillance on-chain en temps réel et des systèmes d'alerte pour transferts anormaux. Les utilisateurs ordinaires doivent éviter d'utiliser des modules de génération de clés non vérifiés issus de la communauté open source. Cet incident rappelle que, même avec la transparence élevée de la blockchain, une base de sécurité faible peut entraîner des conséquences catastrophiques. Il souligne également l'importance de la cybersécurité dans le développement futur de l'économie numérique et des monnaies numériques.

Avertissement : le contenu de cet article reflète uniquement le point de vue de l'auteur et ne représente en aucun cas la plateforme. Cet article n'est pas destiné à servir de référence pour prendre des décisions d'investissement.

Vous pourriez également aimer

Mars Morning News | Michael Saylor appelle à acheter du bitcoin immédiatement

Les pertes du troisième trimestre de Trump Media & Technology Group se sont élargies à 54,8 millions de dollars, avec d'importantes détentions de bitcoin et de CRO. La confiance des consommateurs américains est tombée à un niveau historiquement bas. Une baleine a profité d'un achat opportun de ZEC. Un géant du bitcoin a transféré des actifs. Michael Saylor appelle à acheter du bitcoin. La Réserve fédérale pourrait lancer un achat d'obligations. Résumé généré par Mars AI.

MEET48 : De la fabrique de stars à la Netflix on-chain — AIUGC et Web3 réinventent l'économie du divertissement

Le secteur du divertissement Web3 connaît une relance après l’éclatement de la bulle, avec des projets comme MEET48 qui réinventent la production de contenu et la distribution de valeur grâce à la fusion des technologies AI, Web3 et UGC. Ils construisent un écosystème tokenisé durable, passant d’applications à des infrastructures, avec l’ambition de devenir le « Netflix on-chain » et de promouvoir l’adoption massive du divertissement Web3.

XRP chute de 9% malgré des annonces majeures de Ripple