Rétrospective de l’attaque contre 402Bridge : quels autres cas de vols causés par la fuite de clés privées ?

Deng Tong, Jinse Finance

Le 28 octobre 2025, la communauté chinoise de GoPlus a émis une alerte de sécurité : le protocole cross-chain x402 @402bridge aurait été piraté, plus de 200 utilisateurs ayant subi des pertes sur leurs actifs USDC.

Cet article retrace l’incident de piratage du protocole cross-chain 402Bridge, les réactions officielles et de divers acteurs, analyse les causes du vol, ainsi que d’autres cas d’attaques de hackers causées par la fuite de clés privées.

I. Reconstitution de l’incident et réactions officielles et multiples de 402Bridge

Au petit matin, le compte officiel X de 402Bridge a publié : Selon les retours de la communauté, un vol de tokens a eu lieu. Notre équipe technique enquête actuellement sur l’ensemble du processus. Nous recommandons à tous les utilisateurs de révoquer immédiatement toutes les autorisations existantes et de transférer leurs actifs hors de leurs portefeuilles dès que possible.

Ensuite, l’équipe officielle a poursuivi : Le mécanisme x402 exige que les utilisateurs signent ou approuvent des transactions via l’interface Web, puis les envoient au serveur backend. Le serveur backend extrait les fonds et effectue le mint, puis retourne le résultat à l’utilisateur. Lors de notre intégration, nous devons stocker la clé privée sur le serveur afin d’appeler les méthodes du contrat. Cette étape peut exposer les droits d’administration, car la clé privée de l’administrateur est alors connectée à Internet, ce qui peut entraîner une fuite des droits. Si un hacker obtient la clé privée, il peut prendre le contrôle de ces droits et redistribuer les fonds des utilisateurs pour mener une attaque. Nous enquêtons toujours sur les détails spécifiques de l’attaque.

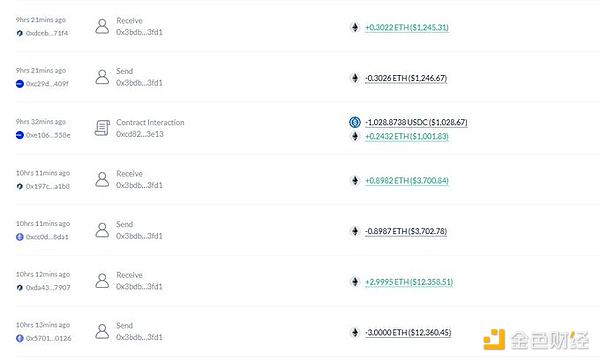

Il y a deux heures, l’équipe officielle a indiqué : En raison de cette fuite de clé privée, plus d’une dizaine de portefeuilles de test et le portefeuille principal de l’équipe ont également été compromis (voir image ci-dessous). Nous avons immédiatement signalé l’incident aux autorités et tiendrons la communauté informée des derniers développements.

La communauté chinoise de GoPlus a reconstitué l’incident :

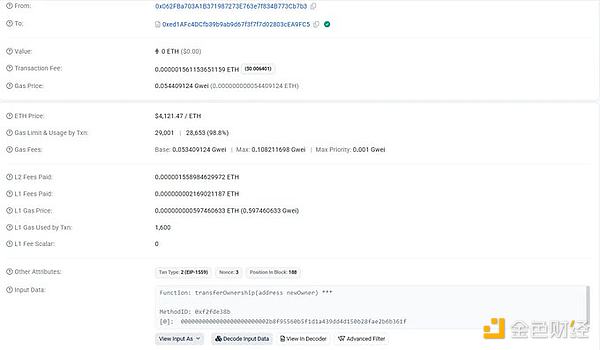

Le créateur du contrat 0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5 a transféré le Owner à 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F, puis le nouveau Owner a utilisé la méthode transferUserToken du contrat pour transférer tous les USDC restants des portefeuilles utilisateurs autorisés.

Avant le mint, il fallait d’abord autoriser l’USDC au contrat @402bridge, ce qui a conduit plus de 200 utilisateurs à voir leurs USDC restants transférés en raison d’autorisations excessives. 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F a transféré un total de 17 693 USDC des utilisateurs, puis a échangé les USDC contre de l’ETH et, après plusieurs transactions cross-chain, les a transférés vers Arbitrum.

Conseils de sécurité GoPlus :

1. Les utilisateurs ayant participé à ce projet doivent révoquer dès que possible les autorisations liées à (0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5) ;

2. Avant d’autoriser, vérifiez si l’adresse d’autorisation correspond à l’adresse officielle du projet ;

3. N’autorisez que la quantité nécessaire, n’accordez jamais d’autorisations illimitées ;

4. Vérifiez régulièrement les autorisations et révoquez celles qui sont inutiles.

L’utilisateur X @EamonSol a souligné : De nombreux x402 actuels déploient en réalité un service qui relaie les interactions on-chain vers le serveur du projet, puis le projet interagit avec la blockchain pour distribuer les tokens. Cela nécessite forcément de stocker la clé privée du contrat sur le serveur. Si le serveur du projet est compromis, toutes les adresses liées au contrat sont exposées au risque.

L’utilisateur X @fenzlabs a indiqué : Ce cas met en évidence le danger des autorisations illimitées de tokens. Les portefeuilles et agents IA doivent être soumis à des restrictions plus strictes et à une surveillance renforcée pour empêcher ces vols rapides. Ne faites jamais aveuglément confiance à un nouveau contrat — vérifiez attentivement avant de signer !

II. Causes du vol

Selon l’analyse de Cosine de SlowMist, l’attaque du projet cross-chain bridge 402Bridge provient d’une fuite de clé privée, sans exclure la possibilité d’un acte interne. Le domaine 402bridge.fun n’a été enregistré que deux jours avant l’arrêt du service, et les fonds volés n’ont pas encore connu de mouvements supplémentaires. Il s’agit du premier incident de sécurité public concernant les services liés au protocole 402. Cosine de SlowMist précise que cet incident n’est pas un cas typique de malveillance collective de l’équipe du projet.

« Ce n’est pas une malveillance collective de l’équipe du projet » signifie que l’attaque provient plus probablement d’une défaillance du contrôle interne de la sécurité ou d’une infiltration ciblée par un hacker externe, plutôt que d’une fraude délibérée de l’équipe du projet.

III. Autres cas d’attaques de hackers causées par la fuite de clés privées

1. Nomad

En août 2022, Nomad Bridge a été attaqué par des hackers, près de 200 millions de dollars ayant été volés sur ce cross-chain bridge. Après l’attaque, Moonbeam a bloqué toute transaction ou interaction avec les smart contracts. La cause principale de l’attaque était une erreur dans le mécanisme de vérification du contrat, permettant de falsifier facilement la clé privée ou la logique de signature des autorisations.

2. Ankr

En décembre 2022, la clé privée d’un nœud Ankr a fuité, permettant à l’attaquant de forger un contrat et de mint à l’infini des tokens aBNBc, causant une perte d’environ 5 millions de dollars. Mesures prises par Ankr : restauration de la sécurité et coopération avec les DEX pour stopper les transactions ; mise en place et exécution d’un plan complet d’indemnisation pour la communauté ; identification de la cause de l’attaque comme étant un ancien employé. Ankr a confirmé officiellement que la cause de l’attaque était le vol de la clé de déploiement.

3. Platypus Finance

En février 2023, un attaquant a exploité une faille de clé privée administrateur pour attaquer le pool de stablecoins, volant environ 9 millions de dollars USDC. L’équipe a ensuite récupéré une partie des fonds et a déclaré que « la clé privée de développement aurait été compromise par une intrusion externe ».

4. Multichain

En juillet 2023, un membre clé de l’équipe centrale de Multichain a « disparu », la clé privée principale du projet étant suspectée d’être détenue par une seule personne. Par la suite, environ 126 millions de dollars d’actifs ont été transférés, faisant de cet incident l’une des plus grandes attaques par prise de contrôle de droits dans l’histoire des bridges cross-chain.

5. Exactly Protocol

En avril 2024, un attaquant a utilisé une clé privée de déploiement divulguée par le serveur frontend pour remplacer le contrat et voler environ 7,3 millions de dollars. L’incident a mis en lumière la faiblesse généralisée de la sécurité de la gestion des clés privées et des processus DevOps dans l’industrie.

6.UXLINK

En septembre 2025, le système de la société de sécurité Cyvers a détecté une transaction suspecte de 11,3 millions de dollars impliquant UXLINK, confirmée par la suite comme un vol. Cosine de SlowMist a indiqué qu’il est très probable que plusieurs clés privées du multisig Safe lié à UXLINK aient fuité. Le vol d’UXLINK a directement entraîné une chute de plus de 70 % du prix du token UXLINK.

Avertissement : le contenu de cet article reflète uniquement le point de vue de l'auteur et ne représente en aucun cas la plateforme. Cet article n'est pas destiné à servir de référence pour prendre des décisions d'investissement.

Vous pourriez également aimer

Les récents mouvements financiers de Trump ravivent les inquiétudes concernant d'éventuels conflits d'intérêts

Prévision du prix de XRP en janvier 2026 : les signaux onchain augmentent les chances de rallye de XRP

Pourquoi le prix de Quant (QNT) augmente-t-il aujourd'hui : peut-il atteindre 100 $ ce week-end ?

La percée de Polkadot (DOT) s’est arrêtée : pourquoi le silence autour de DOT compte