Riepilogo dell'attacco a 402Bridge: quali altri casi di furto sono stati causati dalla fuga di chiavi private?

Deng Tong, Jinse Finance

Il 28 ottobre 2025, la comunità cinese di GoPlus ha emesso un allarme di sicurezza: il protocollo cross-chain x402 @402bridge è sospettato di essere stato violato, con oltre 200 utenti che hanno subito perdite nei loro asset USDC.

Questo articolo ricostruisce l'incidente di furto del protocollo cross-chain 402Bridge, le reazioni ufficiali e di terze parti, analizza le cause del furto e altri casi di attacchi hacker dovuti alla fuga di chiavi private.

I. Ricostruzione dell'incidente e reazioni ufficiali e di terze parti di 402Bridge

All'alba, l'account ufficiale X di 402Bridge ha pubblicato: Secondo il feedback della comunità, si è verificato un furto di token. Il nostro team tecnico sta attualmente indagando sull'intero processo. Si consiglia a tutti gli utenti di revocare immediatamente tutte le autorizzazioni esistenti e di trasferire al più presto gli asset dai wallet.

Poco dopo, l'account ufficiale ha continuato: il meccanismo x402 richiede agli utenti di firmare o approvare le transazioni tramite l'interfaccia web, che poi vengono inviate al server backend. Il server backend estrae i fondi ed esegue il minting, restituendo infine il risultato all'utente. Quando ci uniamo, dobbiamo memorizzare la chiave privata sul server per poter chiamare i metodi del contratto. Questo passaggio può esporre i privilegi di amministratore, poiché la chiave privata dell'amministratore è connessa a Internet in questa fase, il che può portare a una fuga di privilegi. Se un hacker ottiene la chiave privata, può prendere il controllo di questi privilegi e ridistribuire i fondi degli utenti per attaccare. Stiamo ancora indagando sui dettagli specifici dell'attacco.

Due ore fa, l'account ufficiale ha dichiarato: A causa di questa fuga di chiave privata, più di dieci wallet di test e il wallet principale del team sono stati compromessi (come mostrato nell'immagine sotto). Abbiamo immediatamente segnalato l'accaduto alle autorità e aggiorneremo tempestivamente la comunità sugli sviluppi.

La comunità cinese di GoPlus ha ricostruito l'incidente di furto:

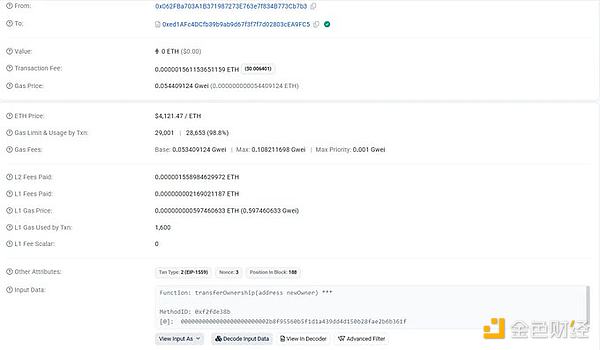

Il creatore del contratto 0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5 ha trasferito l'Owner a 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F, poi il nuovo Owner ha chiamato il metodo transferUserToken nel contratto per trasferire tutti gli USDC rimanenti nei wallet degli utenti autorizzati.

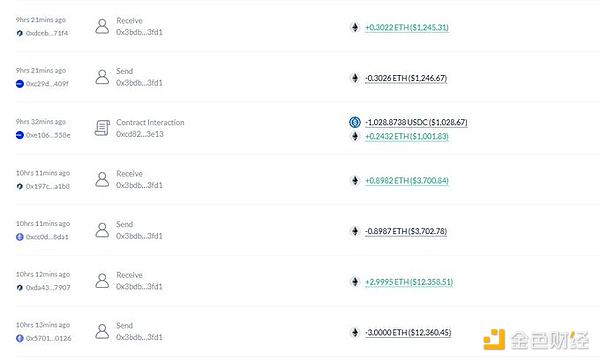

Prima del minting è necessario autorizzare USDC al contratto @402bridge, il che ha portato oltre 200 utenti a perdere gli USDC rimanenti a causa di autorizzazioni eccessive; 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F ha trasferito in totale 17.693 USDC dagli utenti, poi ha convertito gli USDC in ETH e, dopo molteplici transazioni cross-chain, li ha trasferiti su Arbitrum.

Consigli di sicurezza di GoPlus:

1. Gli utenti che hanno partecipato a questo progetto devono revocare al più presto le autorizzazioni relative a (0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5);

2. Prima di autorizzare, verificare che l'indirizzo di autorizzazione sia quello ufficiale del progetto di interazione;

3. Autorizzare solo la quantità necessaria, mai autorizzare senza limiti;

4. Controllare regolarmente le autorizzazioni e revocare quelle inutili.

L'utente X @EamonSol ha sottolineato: Molti degli attuali x402 stanno in realtà implementando un servizio che inoltra le interazioni on-chain al server del progetto, che poi interagisce con la blockchain per emettere i token. In questo processo, è necessario memorizzare la chiave privata del contratto on-chain sul server; se il server del progetto viene violato, tutti gli indirizzi collegati al contratto saranno esposti al rischio.

L'utente X @fenzlabs ha sottolineato: Questo caso evidenzia il pericolo delle autorizzazioni illimitate dei token. I wallet e gli agenti AI necessitano di restrizioni più rigorose e di un monitoraggio migliore per prevenire questi furti rapidi. Non fidatevi ciecamente dei nuovi contratti: controllate sempre attentamente prima di firmare!

II. Cause del furto

Secondo l'analisi di SlowMist Cosine, l'attacco al progetto cross-chain bridge 402Bridge è stato causato dalla fuga della chiave privata, senza escludere la possibilità di un insider. Il dominio 402bridge.fun è stato registrato solo due giorni prima di cessare il servizio e, al momento, i fondi rubati non hanno mostrato ulteriori movimenti. Questo è il primo incidente di sicurezza pubblico relativo ai servizi del protocollo 402; SlowMist Cosine afferma che non si tratta di un tipico comportamento fraudolento collettivo da parte del team del progetto.

"Non si tratta di un comportamento fraudolento collettivo del team" significa che l'attacco è più probabilmente dovuto a un fallimento della gestione interna della sicurezza o a un'infiltrazione mirata da parte di hacker esterni, piuttosto che a una frode intenzionale del team.

III. Altri casi di attacchi hacker dovuti alla fuga di chiavi private

1. Nomad

Ad agosto 2022, Nomad Bridge è stato attaccato da hacker e quasi tutti i 200 milioni di dollari del bridge cross-chain sono stati rubati. Dopo l'attacco, Moonbeam ha impedito a chiunque di effettuare transazioni o interagire con smart contract. La causa principale dell'attacco era un errore nel meccanismo di verifica del contratto, che ha permesso la facile falsificazione della chiave privata o della logica di firma dei privilegi.

2. Ankr

A dicembre 2022, la chiave privata di un nodo Ankr è stata compromessa, consentendo agli attaccanti di falsificare contratti e mintare illimitatamente token aBNBc, causando una perdita di circa 5 milioni di dollari. Le contromisure di Ankr: ripristino della sicurezza e collaborazione con DEX per fermare le transazioni; implementazione di un piano di risarcimento completo per la comunità; identificazione della causa dell'attacco in un ex dipendente. Ankr ha confermato ufficialmente che la causa dell'attacco hacker era il furto della chiave di distribuzione.

3. Platypus Finance

A febbraio 2023, un attaccante ha sfruttato una vulnerabilità della chiave privata dell'amministratore per attaccare il pool di stablecoin, rubando circa 9 milioni di dollari USDC. Il team ha successivamente recuperato parte degli asset e ha dichiarato che "la chiave privata di sviluppo potrebbe essere stata compromessa da un'intrusione esterna".

4. Multichain

A luglio 2023, un membro chiave del team Multichain è "scomparso" e la chiave privata principale del progetto sembra essere stata detenuta da una sola persona. Successivamente, circa 126 milioni di dollari sono stati trasferiti, diventando uno dei più grandi attacchi di tipo privilegiato nella storia dei bridge cross-chain.

5. Exactly Protocol

Ad aprile 2024, un attaccante ha utilizzato la chiave privata di distribuzione trapelata dal server frontend per sostituire il contratto e rubare circa 7,3 milioni di dollari. L'incidente ha evidenziato un problema diffuso nel settore riguardante la debolezza nella custodia delle chiavi private e nella sicurezza dei processi DevOps.

6.UXLINK

A settembre 2025, il sistema della società di sicurezza Cyvers ha rilevato una transazione sospetta di 11,3 milioni di dollari relativa a UXLINK, confermata poi come furto. SlowMist Cosine ha sottolineato che molto probabilmente sono trapelate alcune chiavi private multi-sig di Safe relative a UXLINK. Il furto ha portato a un crollo di oltre il 70% del prezzo del token UXLINK.

Esclusione di responsabilità: il contenuto di questo articolo riflette esclusivamente l’opinione dell’autore e non rappresenta in alcun modo la piattaforma. Questo articolo non deve essere utilizzato come riferimento per prendere decisioni di investimento.

Ti potrebbe interessare anche

AutoStaking e Conflux Network collaborano – Pagamenti Layer-1 su DeFi con l’IA

Threads di Zuckerberg parte nel 2026 davanti a X di Musk per numero di utenti

Bitcoin registra un esodo di 1,65 miliardi di dollari dagli exchange mentre i detentori trasferiscono i fondi in cold storage