Ang Ethereum Foundation ay muling nagtuon sa seguridad kaysa bilis – nagtakda ng mahigpit na 128-bit na panuntunan para sa 2026

Ang ekosistema ng zkEVM ay gumugol ng isang taon sa mabilisang pagpapababa ng latency. Ang oras ng pagpapatunay para sa isang Ethereum block ay bumagsak mula 16 na minuto tungo sa 16 na segundo, ang mga gastos ay bumaba ng 45 na beses, at ang mga kalahok na zkVM ay ngayon ay nagpapatunay ng 99% ng mga mainnet block sa loob ng wala pang 10 segundo gamit ang target na hardware.

Noong Disyembre 18, idineklara ng Ethereum Foundation (EF) ang tagumpay: gumagana ang real-time proving. Nalinis na ang mga performance bottleneck. Ngayon nagsisimula ang totoong trabaho, dahil ang bilis na walang kasiguraduhan ay isang liability, hindi isang asset, at ang matematika sa ilalim ng maraming STARK-based na zkEVM ay tahimik na nasisira sa loob ng ilang buwan.

Noong Hulyo, nagtakda ang EF ng pormal na target para sa “real-time proving” na pinagsama ang latency, hardware, enerhiya, openness at seguridad: patunayan ang hindi bababa sa 99% ng mga mainnet block sa loob ng 10 segundo, gamit ang hardware na nagkakahalaga ng humigit-kumulang $100,000 at tumatakbo sa loob ng 10 kilowatts, na may ganap na open-source na code, sa 128-bit na seguridad, at may laki ng proof na hindi lalampas sa 300 kilobytes.

Ipinahayag ng post noong Disyembre 18 na naabot ng ekosistema ang performance target, base sa pagsukat sa EthProofs benchmarking site.

Ang real-time dito ay tinutukoy kaugnay ng 12-segundong slot time at humigit-kumulang 1.5 segundo para sa block propagation. Ang pamantayan ay mahalagang “handa na ang mga proof nang sapat na mabilis upang mapatunayan ng mga validator nang hindi nasisira ang liveness.”

Ngayon, ang EF ay lumilipat mula throughput patungong soundness, at ang paglipat ay tuwiran. Maraming STARK-based na zkEVM ang umasa sa mga hindi pa napatunayang matematikal na haka-haka upang makamit ang inia-advertise na antas ng seguridad.

Sa mga nakaraang buwan, ilan sa mga haka-hakang iyon, lalo na ang mga “proximity gap” na assumptions na ginagamit sa hash-based SNARK at STARK low-degree tests, ay matematikal na nasira, na nagbaba sa epektibong bit-security ng mga parameter set na naka-depende rito.

Sabi ng EF, ang tanging katanggap-tanggap na endgame para sa L1 use ay “provable security,” hindi “security assuming conjecture X holds.”

Itinakda nila ang 128-bit na seguridad bilang target, na inaayon ito sa mga pangunahing crypto standards bodies at akademikong literatura sa mga long-lived na sistema, gayundin sa mga aktwal na record computations na nagpapakitang ang 128 bits ay tunay na hindi kayang abutin ng mga umaatake.

Ang pagbibigay-diin sa soundness kaysa bilis ay nagpapakita ng isang kwalitatibong pagkakaiba.

Kung may makakagawa ng pekeng zkEVM proof, maaari silang mag-mint ng arbitraryong mga token o baguhin ang L1 state at gawing sinungaling ang sistema, hindi lang basta mag-drain ng isang kontrata.

Iyon ang dahilan kung bakit tinawag ng EF na “non-negotiable” ang security margin para sa anumang L1 zkEVM.

Three-milestone roadmap

Ipinapakita ng post ang isang malinaw na roadmap na may tatlong mahigpit na deadline. Una, sa pagtatapos ng Pebrero 2026, bawat zkEVM team sa karera ay ikokonekta ang kanilang proof system at circuits sa “soundcalc,” isang tool na pinapanatili ng EF na nagko-compute ng security estimates base sa kasalukuyang cryptanalytic bounds at mga parameter ng scheme.

Ang kwento dito ay “common ruler.” Sa halip na bawat team ay mag-quote ng sarili nilang bit security gamit ang kani-kanilang assumptions, ang soundcalc ang magiging canonical calculator at maaaring i-update habang lumalabas ang mga bagong atake.

Pangalawa, ang “Glamsterdam” sa pagtatapos ng Mayo 2026 ay nangangailangan ng hindi bababa sa 100-bit na provable security gamit ang soundcalc, final proofs na hindi lalampas sa 600 kilobytes, at isang maikling pampublikong paliwanag ng recursion architecture ng bawat team na may sketch kung bakit ito dapat sound.

Iyon ay tahimik na binabawi ang orihinal na 128-bit na requirement para sa maagang deployment at itinuturing ang 100 bits bilang pansamantalang target.

Pangatlo, ang “H-star” sa pagtatapos ng 2026 ay ang buong pamantayan: 128-bit na provable security gamit ang soundcalc, proofs na hindi lalampas sa 300 kilobytes, kasama ang isang pormal na security argument para sa recursion topology. Dito na ito nagiging mas tungkol sa formal methods at cryptographic proofs kaysa engineering.

Technical levers

Itinuro ng EF ang ilang konkretong tools na layuning gawing posible ang 128-bit, sub-300-kilobyte na target. Binibigyang-diin nila ang WHIR, isang bagong Reed-Solomon proximity test na nagsisilbi ring multilinear polynomial commitment scheme.

Nag-aalok ang WHIR ng transparent, post-quantum security at gumagawa ng mga proof na mas maliit at mas mabilis i-verify kaysa sa mga lumang FRI-style na scheme sa parehong antas ng seguridad.

Ipinapakita ng benchmarks sa 128-bit na seguridad na ang mga proof ay halos 1.95 beses na mas maliit at ang verification ay ilang ulit na mas mabilis kaysa sa baseline constructions.

Tinutukoy nila ang “JaggedPCS,” isang set ng mga teknik upang maiwasan ang labis na padding kapag ine-encode ang traces bilang polynomials, na nagpapahintulot sa mga prover na maiwasan ang nasayang na trabaho habang gumagawa pa rin ng succinct commitments.

Binabanggit nila ang “grinding,” na brute-force na paghahanap sa protocol randomness upang makahanap ng mas mura o mas maliit na proof habang nananatili sa loob ng soundness bounds, at “well-structured recursion topology,” ibig sabihin ay layered na mga scheme kung saan maraming maliliit na proof ang pinagsasama-sama sa isang final proof na may maingat na pinag-aralang soundness.

Ang kakaibang polynomial math at recursion tricks ay ginagamit upang paliitin muli ang mga proof matapos itaas ang seguridad sa 128 bits.

Ang independent na proyekto tulad ng Whirlaway ay gumagamit ng WHIR upang bumuo ng multilinear STARKs na may pinahusay na efficiency, at mas eksperimento na polynomial-commitment constructions ay binubuo mula sa mga data-availability scheme.

Mabilis ang galaw ng matematika, ngunit lumalayo rin ito sa mga assumptions na tila ligtas anim na buwan na ang nakalipas.

What changes and the open questions

Kung ang mga proof ay palaging handa sa loob ng 10 segundo at nananatili sa ilalim ng 300 kilobytes, maaaring itaas ng Ethereum ang gas limit nang hindi pinipilit ang mga validator na i-re-execute ang bawat transaksyon.

Sa halip, magve-verify ang mga validator ng maliit na proof, na nagpapalawak sa kapasidad ng block habang pinananatiling makatotohanan ang home-staking. Ito ang dahilan kung bakit ang naunang real-time post ng EF ay tahasang nag-ugnay ng latency at power sa “home proving” budgets tulad ng 10 kilowatts at sub-$100,000 rigs.

Ang kombinasyon ng malaking security margins at maliliit na proof ang dahilan kung bakit ang isang “L1 zkEVM” ay isang kredibleng settlement layer. Kung ang mga proof na iyon ay parehong mabilis at napatunayang 128-bit secure, maaaring gamitin ng L2s at zk-rollups ang parehong mekanismo sa pamamagitan ng precompiles, at ang pagkakaiba ng “rollup” at “L1 execution” ay nagiging mas configuration choice kaysa mahigpit na hangganan.

Sa kasalukuyan, ang real-time proving ay isang off-chain benchmark, hindi isang on-chain reality. Ang mga latency at cost na numero ay mula sa mga curated hardware setups at workloads ng EthProofs.

May agwat pa rin sa pagitan nito at ng libu-libong independent validator na aktwal na nagpapatakbo ng mga prover na ito sa bahay. Ang security story ay pabago-bago. Ang buong dahilan ng pag-iral ng soundcalc ay dahil ang STARK at hash-based SNARK security parameters ay patuloy na nagbabago habang napapatunayan na mali ang mga conjecture.

Ang mga kamakailang resulta ay muling iginuhit ang linya sa pagitan ng “definitely safe,” “conjecturally safe,” at “definitely unsafe” na mga parameter regime, ibig sabihin ang kasalukuyang “100-bit” na settings ay maaaring muling baguhin habang lumalabas ang mga bagong atake.

Hindi malinaw kung lahat ng pangunahing zkEVM teams ay talagang makakamit ang 100-bit provable security pagsapit ng Mayo 2026 at 128-bit pagsapit ng Disyembre 2026 habang nananatili sa ilalim ng proof-size caps, o kung ang ilan ay tahimik na tatanggap ng mas mababang margin, aasa sa mas mabibigat na assumptions, o itutulak ang verification off-chain nang mas matagal.

Ang pinakamahirap na bahagi ay maaaring hindi matematika o GPUs, kundi ang pormalisasyon at pag-audit ng buong recursion architectures.

Inaamin ng EF na ang iba't ibang zkEVM ay kadalasang nagko-compose ng maraming circuits na may malaking “glue code” sa pagitan nila, at ang pagdodokumento at pagpapatunay ng soundness para sa mga bespoke stack na iyon ay mahalaga.

Iyon ay nagbubukas ng mahabang hanay ng trabaho para sa mga proyekto tulad ng Verified-zkEVM at mga formal verification framework, na nasa maagang yugto pa at hindi pantay-pantay sa bawat ekosistema.

Isang taon na ang nakalipas, ang tanong ay kung kaya bang magpatunay ng zkEVM nang sapat na mabilis. Nasagot na ang tanong na iyon.

Ang bagong tanong ay kung kaya nilang magpatunay nang sapat na sound, sa antas ng seguridad na hindi umaasa sa mga conjecture na maaaring masira bukas, na may mga proof na sapat na maliit upang maipasa sa Ethereum's P2P network, at may recursion architectures na pormal na nabe-verify upang maging pundasyon ng daan-daang bilyong dolyar.

Tapos na ang performance sprint. Ngayon pa lang nagsisimula ang security race.

Ang post na Ethereum Foundation refocuses to security over speed – sets strict 128-bit rule for 2026 ay unang lumabas sa CryptoSlate.

Disclaimer: Ang nilalaman ng artikulong ito ay sumasalamin lamang sa opinyon ng author at hindi kumakatawan sa platform sa anumang kapasidad. Ang artikulong ito ay hindi nilayon na magsilbi bilang isang sanggunian para sa paggawa ng mga desisyon sa investment.

Baka magustuhan mo rin

Analista: Maaaring Pumasok ang XRP sa Mas Malalalim na Bulsa ng Likido. Narito ang Kahulugan Nito

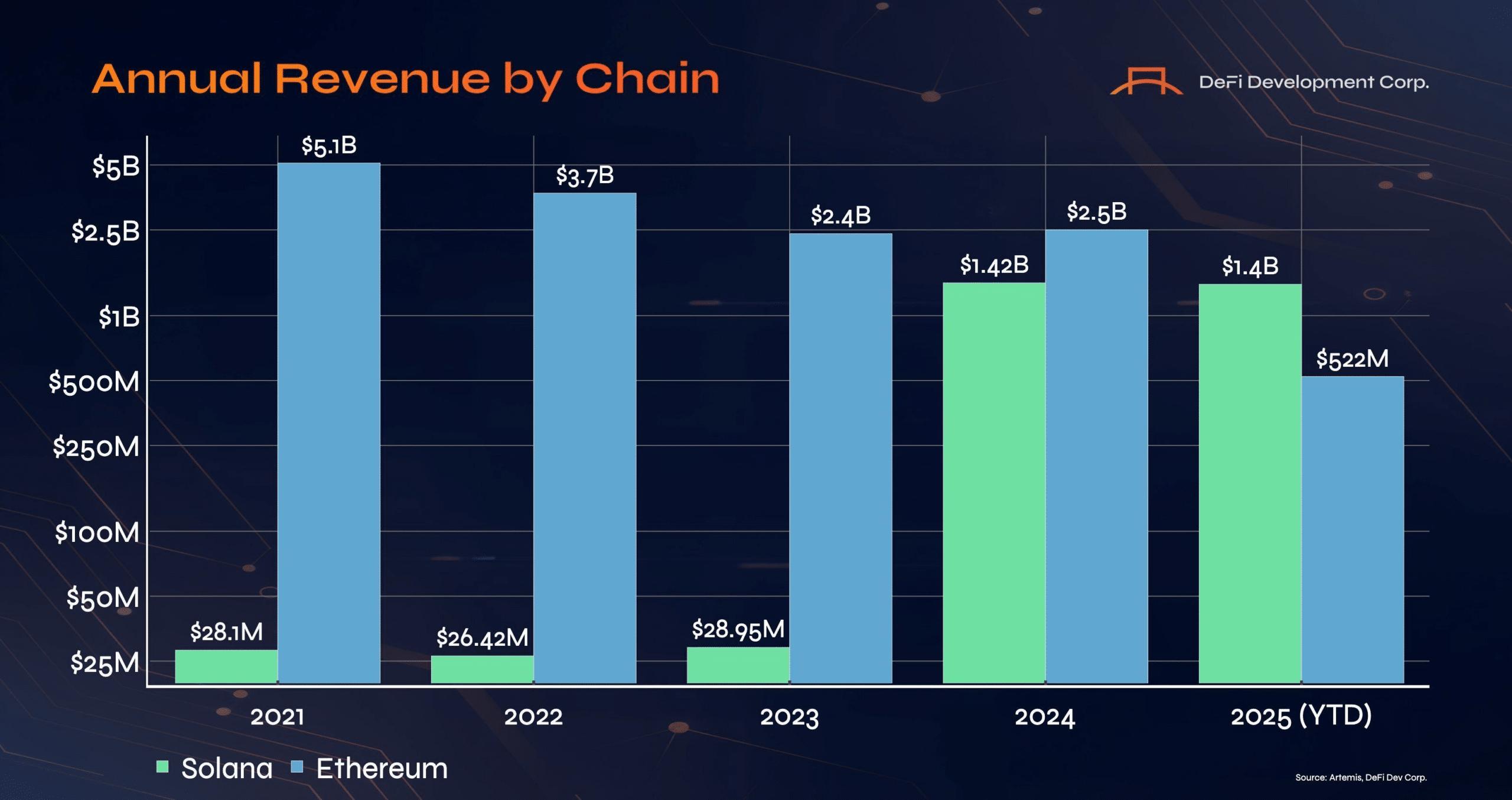

Solana vs. Ethereum umiinit na – Totoo na nga ba ang ‘ETH killer’ na naratibo?

Galugarin ang Dynamic Trail ng ASTER at ONDO sa Crypto Market