Зловредный червь скомпрометировал крипто-домены в результате атаки на цепочку поставок

24 ноября компания по кибербезопасности Aikido обнаружила вторую волну самовоспроизводящегося npm-червя Shai-Hulud, который скомпрометировал 492 пакета с совокупным количеством загрузок 132 миллионов в месяц.

Атака затронула крупные экосистемы, включая AsyncAPI, PostHog, Postman, Zapier и ENS, воспользовавшись последними неделями до крайнего срока 9 декабря, когда npm отзовет устаревшие токены аутентификации.

Очередь триажа Aikido зафиксировала вторжение примерно в 3:16 утра по UTC, когда вредоносные версии go-template от AsyncAPI и 36 связанных пакетов начали распространяться по реестру.

Злоумышленник пометил репозитории с украденными учетными данными описанием “Sha1-Hulud: The Second Coming”, сохраняя театральный брендинг с сентябрьской кампании.

Червь устанавливает среду выполнения Bun во время установки пакета, затем выполняет вредоносный код, который ищет раскрытые секреты в средах разработчиков с помощью TruffleHog.

Скомпрометированные API-ключи, токены GitHub и учетные данные npm публикуются в публичные репозитории с случайными именами, а вредоносное ПО пытается распространяться, загружая новые заражённые версии еще в 100 дополнительных пакетов — в пять раз больше, чем в сентябрьской атаке.

Техническая эволюция и разрушительный вредоносный код

Ноябрьская итерация включает несколько изменений по сравнению с сентябрьской атакой.

Теперь вредоносное ПО создает репозитории с случайно сгенерированными именами для украденных данных вместо использования жестко заданных имен, что усложняет процесс удаления.

Код установки инсталлирует Bun через setup_bun.js перед выполнением основного вредоносного кода в bun_environment.js, который содержит логику червя и процедуры по извлечению учетных данных.

Самое разрушительное нововведение: если вредоносное ПО не может аутентифицироваться в GitHub или npm с помощью украденных учетных данных, оно удаляет все файлы в домашнем каталоге пользователя.

Анализ Aikido выявил ошибки исполнения, которые ограничили распространение атаки. Код, отвечающий за копирование полного червя в новые пакеты, иногда не включает bun_environment.js, оставляя только скрипт установки Bun без вредоносной нагрузки.

Несмотря на эти сбои, изначальные компрометации затронули ценные цели с огромным количеством зависимых пользователей.

Пакеты AsyncAPI доминировали в первой волне, с 36 скомпрометированными релизами, включая @asyncapi/cli, @asyncapi/parser и @asyncapi/generator.

PostHog последовал в 4:11 утра по UTC, с заражёнными версиями posthog-js, posthog-node и десятками плагинов. Пакеты Postman появились в 5:09 утра по UTC.

Компрометация Zapier затронула @zapier/zapier-sdk, zapier-platform-cli и zapier-platform-core, а компрометация ENS — @ensdomains/ensjs, @ensdomains/ens-contracts и ethereum-ens.

Создание ветки в GitHub указывает на доступ к репозиторию

Команда AsyncAPI обнаружила вредоносную ветку в своем репозитории CLI, созданную непосредственно перед появлением скомпрометированных пакетов в npm.

Ветка содержала развернутую версию вредоносного ПО Shai-Hulud, что указывает на то, что злоумышленник получил права на запись непосредственно в репозиторий, а не просто перехватил токены npm.

Эскалация повторяет технику, использованную в исходной компрометации Nx, когда злоумышленники модифицировали исходные репозитории для внедрения вредоносного кода в легитимные пайплайны сборки.

По оценкам Aikido, сейчас 26 300 репозиториев GitHub содержат украденные учетные данные с описанием “Sha1-Hulud: The Second Coming”.

В репозиториях находятся секреты, раскрытые средами разработчиков, которые запускали скомпрометированные пакеты, включая учетные данные облачных сервисов, токены CI/CD и ключи аутентификации для сторонних API.

Публичный характер утечек усиливает ущерб: любой злоумышленник, отслеживающий репозитории, может в реальном времени собирать учетные данные и запускать вторичные атаки.

Время атаки и меры по смягчению последствий

Время атаки совпадает с объявлением npm от 15 ноября о том, что 9 декабря будут отозваны классические токены аутентификации.

Решение злоумышленника запустить финальную крупномасштабную кампанию до крайнего срока говорит о том, что он понимал: окно для атак на основе токенов закрывается. Хронология Aikido показывает, что первая волна Shai-Hulud началась 16 сентября.

“Second Coming” 24 ноября представляет собой последнюю возможность злоумышленника использовать устаревшие токены до того, как миграция npm закроет этот доступ.

Aikido рекомендует командам безопасности провести аудит всех зависимостей из затронутых экосистем, особенно пакетов Zapier, ENS, AsyncAPI, PostHog и Postman, установленных или обновленных после 24 ноября.

Организациям следует сменить все секреты GitHub, npm, облачных сервисов и CI/CD, использовавшиеся в средах, где присутствовали эти пакеты, а также искать в GitHub репозитории с описанием “Sha1-Hulud: The Second Coming”, чтобы определить, были ли раскрыты внутренние учетные данные.

Отключение postinstall-скриптов npm в CI-пайплайнах предотвращает выполнение вредоносного кода при установке в будущем, а закрепление версий пакетов с помощью lock-файлов ограничивает риск заражения новыми скомпрометированными релизами.

Публикация Malicious worm compromises crypto domains in supply-chain attack впервые появилась на CryptoSlate.

Дисклеймер: содержание этой статьи отражает исключительно мнение автора и не представляет платформу в каком-либо качестве. Данная статья не должна являться ориентиром при принятии инвестиционных решений.

Вам также может понравиться

Институциональная ставка на опционы Bitcoin на 1.74 миллиарда долларов нацелена на диапазон $100K-$112K к концу года

Крупный трейдер открыл позицию по опционам на bitcoin на сумму $1,74 млрд, нацелившись на диапазон $100K–$112K к 26 декабря, доминируя на экспирации с 20 000 BTC в страйках.

Прогноз цены Pepe: на графике появляется движение в 550% — трейдеры внимательно следят за этим

PEPE находился у нижней границы своего недавнего диапазона после месяца, в течение которого токен упал примерно на 40%, но за последние 24 часа произошёл резкий сдвиг: мем-койн вырос почти на 6%.

Polymarket получил одобрение CFTC на работу посреднического рынка предсказаний в США

Polymarket получила одобрение CFTC на работу в качестве регулируемой биржи в США согласно измененному приказу о назначении, что позволяет прямой доступ к рынку с усиленными системами мониторинга и соблюдения нормативных требований.

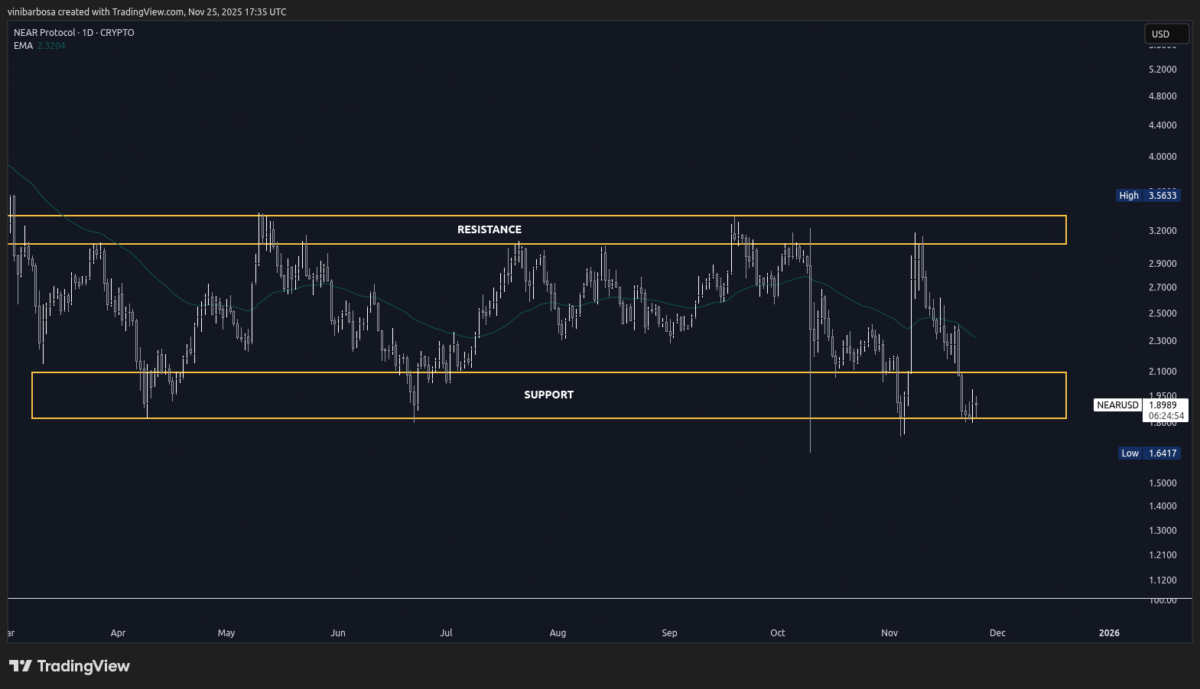

Платформа предсказаний Kalshi добавила поддержку NEAR для пользователей из США, интерес к проекту растет

Kalshi интегрировал NEAR Protocol, позволяя пользователям из США вносить и снимать токены NEAR для торговли на предсказательном рынке, при этом планируется глобальное расширение.