Nicht nachweisbare, krypto-stehlende ModStealer-Malware zielt auf Wallets unter Mac und Windows ab – Wie nimmt ModStealer Krypto-Nutzer ins Visier?

Cybersicherheitsforscher haben eine neue Infostealer-Malware identifiziert, die darauf ausgelegt ist, cryptocurrency-Wallets anzugreifen und private Schlüssel sowie andere sensible Informationen auf Windows, Linux und macOS zu extrahieren, während sie von den wichtigsten Antiviren-Engines unentdeckt bleibt.

- ModStealer zielt auf browserbasierte Krypto-Wallets ab.

- Die Malware wurde als funktionsfähig auf Windows, Linux und macOS identifiziert.

- Kriminelle Akteure verbreiteten die Malware über gefälschte Anzeigen von Jobvermittlern.

Die als ModStealer bekannte Malware wurde von Mosyle, einer auf Apple-Gerätemanagement spezialisierten Sicherheitsplattform, identifiziert, nachdem sie wochenlang von den wichtigsten Antiviren-Engines nicht erkannt wurde.

„Die Malware ist seit ihrem ersten Auftauchen auf VirusTotal vor fast einem Monat für alle großen Antiviren-Engines unsichtbar geblieben“, bemerkte Mosyle in einem Bericht, der mit 9to5Mac geteilt wurde.

Obwohl sich Mosyle normalerweise auf Mac-basierte Sicherheitsbedrohungen konzentriert, warnte das Unternehmen, dass ModStealer so konzipiert wurde, dass sie auch Windows- und Linux-basierte Systeme infiltrieren kann.

Es gab zudem Hinweise darauf, dass sie als Malware-as-a-Service angeboten wurde, was es Cyberkriminellen mit minimaler technischer Expertise ermöglicht, sie plattformübergreifend mit vorgefertigtem bösartigem Code einzusetzen.

Malware-as-a-Service ist ein Untergrund-Geschäftsmodell, bei dem bösartige Entwickler Malware-Kits an Partner verkaufen oder vermieten, im Austausch gegen eine Provision oder eine Abonnementgebühr.

Wie zielt ModStealer auf Krypto-Nutzer ab?

Die Analyse von Mosyle ergab, dass ModStealer über bösartige Anzeigen von Jobvermittlern verbreitet wurde, die sich hauptsächlich an Entwickler richten.

Was die Malware schwer erkennbar macht, ist die Tatsache, dass sie mit einer „stark verschleierten JavaScript-Datei“ innerhalb einer Node.js-Umgebung codiert wurde.

Da Node.js-Umgebungen von Entwicklern weit verbreitet genutzt werden und während Softwaretests und -bereitstellungen oft erhöhte Berechtigungen erhalten, bieten sie einen attraktiven Einstiegspunkt für Angreifer.

Entwickler haben zudem häufiger mit sensiblen Zugangsdaten, Zugangsschlüsseln und Krypto-Wallets im Rahmen ihres Workflows zu tun, was sie zu besonders wertvollen Zielen macht.

Als Infostealer besteht das Hauptziel von ModStealer nach der Infektion eines Systems darin, Daten zu exfiltrieren. Die Malware ist laut Bericht mit bösartigem Code vorinstalliert, der es ihr ermöglicht, mindestens „56 verschiedene Browser-Wallet-Erweiterungen, einschließlich Safari“, anzugreifen, um Krypto-Private-Keys zu stehlen.

Zu den weiteren Fähigkeiten von ModStealer gehört das Auslesen von Daten aus der Zwischenablage, das Aufzeichnen des Bildschirms eines Opfers und das ferngesteuerte Ausführen von bösartigem Code auf dem Zielsystem, was laut Mosyle den Angreifern „nahezu vollständige Kontrolle über infizierte Geräte“ verschaffen kann.

„Was diese Entdeckung so alarmierend macht, ist die Heimlichkeit, mit der ModStealer operiert. Nicht erkennbare Malware ist ein großes Problem für signaturbasierte Erkennung, da sie unbemerkt bleiben kann, ohne markiert zu werden“, heißt es weiter.

Unter macOS kann sich ModStealer mit dem systemeigenen launchctl-Tool einbetten, einem integrierten Dienstprogramm zur Verwaltung von Hintergrundprozessen, wodurch sich die Malware als legitimer Dienst tarnen und bei jedem Start des Geräts automatisch ausführen kann.

Mosyle fand außerdem heraus, dass extrahierte Daten von den Opfersystemen an einen Remote-Server in Finnland weitergeleitet werden, der mit einer Infrastruktur in Deutschland verbunden ist – vermutlich, um den wahren Standort der Betreiber zu verschleiern.

Das Sicherheitsunternehmen forderte Entwickler auf, sich nicht ausschließlich auf signaturbasierte Schutzmaßnahmen zu verlassen.

„[..] Signaturbasierte Schutzmaßnahmen allein reichen nicht aus. Kontinuierliche Überwachung, verhaltensbasierte Abwehrmechanismen und das Bewusstsein für neue Bedrohungen sind unerlässlich, um Angreifern einen Schritt voraus zu sein.“

Neue Bedrohungen für Mac- und Windows-Krypto-Nutzer

Da die Krypto-Adoption weltweit zunimmt, konzentrieren sich Bedrohungsakteure zunehmend darauf, komplexe Angriffsvektoren zu entwickeln, um digitale Vermögenswerte abzugreifen. ModStealer ist bei weitem nicht die einzige Bedrohung, die für Schlagzeilen sorgt.

Bereits Anfang dieses Monats warnten Forscher von ReversingLabs vor einer Open-Source-Malware, die in Ethereum-Smart-Contracts eingebettet ist und bösartige Nutzdaten bereitstellen kann, die auf Krypto-Nutzer abzielen.

Haftungsausschluss: Der Inhalt dieses Artikels gibt ausschließlich die Meinung des Autors wieder und repräsentiert nicht die Plattform in irgendeiner Form. Dieser Artikel ist nicht dazu gedacht, als Referenz für Investitionsentscheidungen zu dienen.

Das könnte Ihnen auch gefallen

Stacks' Nakamoto-Upgrade

STX fehlt nie, wenn es um Spekulationen rund um das BTC-Ökosystem geht, aber die früheren Hypes wirkten eher wie Luftschlösser ohne Fundament. Nach dem Nakamoto-Upgrade wird Stacks dem Markt durch höhere Leistung und sBTC höhere Erwartungen bieten.

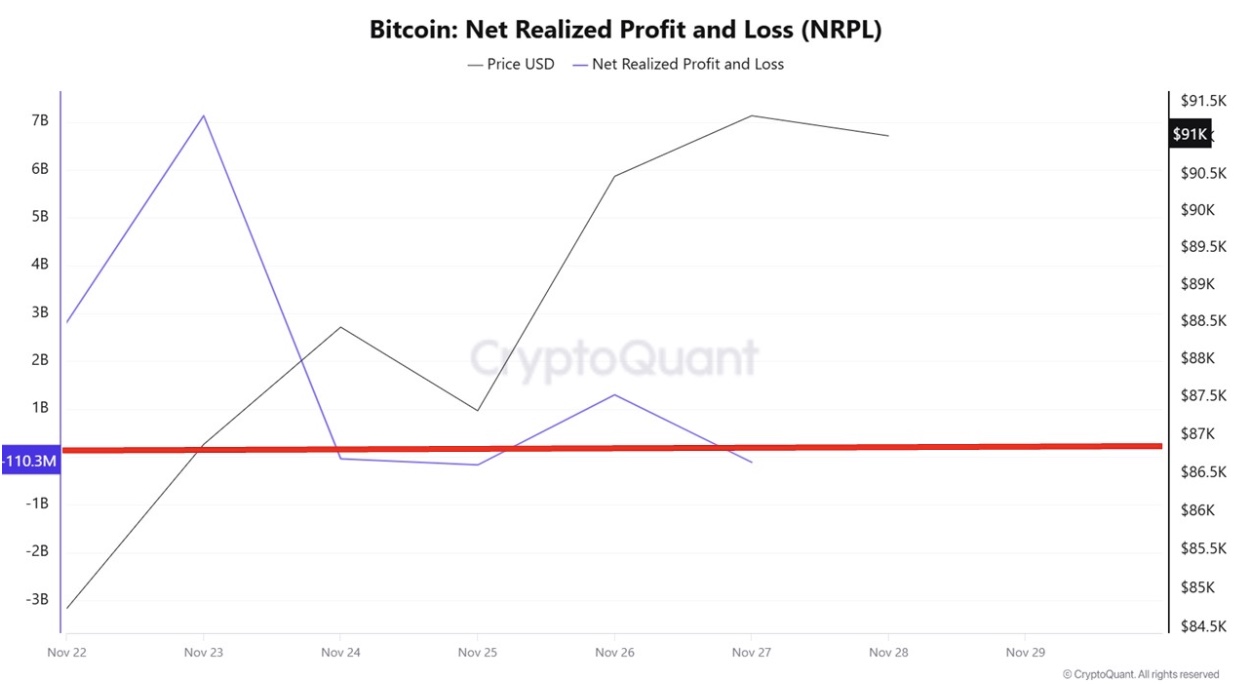

CZ und Kiyosaki rufen zum Kauf von Kryptowährungen auf, da der Markt in eine „ruhige Gleichgewichtsphase“ eintritt

Der Kryptomarkt ist in das, was Analysten als „ruhiges Gleichgewicht“ bezeichnen, abgerutscht – eine Phase, in der die Angst groß ist, aber der Verkaufsdruck nachlässt.

Dogecoin (DOGE) ETF sammelt 2 Millionen Dollar ein: Zwei wichtige Niveaus treten hervor

Dogecoin verzeichnete gerade seine größte Erholung seit Wochen, während die neuen ETFs leise fast 2 Millionen US-Dollar an Zuflüssen verzeichneten.

Monad könnte um 99 % abstürzen, sagt Arthur Hayes, trotz der jüngsten Rallye

Arthur Hayes warnte, dass Monad um bis zu 99 % einbrechen könnte, da die Struktur mit hohem FDV und geringem Umlaufvolumen das Risiko für Privatanleger erhöhe.