暗号通貨ユーザーのためのセキュリティガイド:まずはハッキングされる可能性を理解する

リック・マエダ

編集者: ゴーレム

実際のところ、暗号化ユーザーのほとんどは、複雑な脆弱性によってハッキングされるのではなく、間違ったものをクリックしたり、署名したり、信頼したりすることで攻撃を受けます。このレポートでは、ユーザーに対して毎日発生するこれらのセキュリティ攻撃を詳細に分析します。

フィッシングキットやウォレット窃盗からマルウェアや偽の顧客サービス詐欺まで、暗号通貨業界における攻撃のほとんどはプロトコルではなくユーザーを直接標的としており、コードではなく人的要因に重点を置いた攻撃が一般的です。そのため、本レポートでは、一般的な脆弱性だけでなく、実際のケース分析やユーザーが日常生活で警戒する必要がある事項も網羅し、個々のユーザー向けに暗号通貨の脆弱性について概説します。

あなたは攻撃の標的です

暗号通貨は設計上、自己管理型です。しかし、この基本的な属性と中核的な業界価値により、多くの場合、ユーザーが単一障害点になります。個人が暗号通貨の資金を失ったケースの多くでは、問題はプロトコルの脆弱性ではなく、クリック、プライベートメッセージ、署名にありました。一見取るに足らない日常の作業、一瞬の信頼や不注意が、人の暗号通貨体験を変える可能性があります。

したがって、このレポートはスマート コントラクトのロジックの問題ではなく、個々の脅威モデルを対象として、ユーザーが実際にどのように悪用され、どのように対応するかを分析します。このレポートでは、フィッシング、ウォレット認証、ソーシャル エンジニアリング、マルウェアといった個人レベルの脆弱性攻撃に焦点を当てます。このレポートでは、最後にプロトコルレベルのリスクを簡単に考察し、暗号通貨分野で発生する可能性のあるさまざまな脆弱性について概説します。

個人が直面する脆弱性攻撃手法の分析

通常、仲介者の関与なしに許可のない環境で行われるトランザクションの永続性と不可逆性、そして個々のユーザーが金融資産を保有するデバイスやブラウザ上で匿名の相手方とやり取りする必要性により、暗号通貨はハッカーやその他の犯罪者にとって絶好の狩場となっています。

以下は、個人が直面する可能性のあるさまざまな種類のエクスプロイトですが、このセクションではほとんどの種類のエクスプロイトを取り上げていますが、網羅的ではないことに注意してください。暗号通貨に詳しくない人にとっては、この脆弱性のリストは目を見張るものかもしれませんが、その大部分はインターネット時代にすでに発生している「通常の」脆弱性攻撃であり、暗号通貨業界に特有のものではありません。

ソーシャルエンジニアリング攻撃

心理的な操作を利用してユーザーを欺き、個人の安全を危険にさらす攻撃。

- フィッシング: 資格情報や回復フレーズを盗むために実際のプラットフォームを模倣した偽の電子メール、メッセージ、または Web サイト。

- なりすまし詐欺: 攻撃者は、KOL、プロジェクト リーダー、またはカスタマー サービス担当者になりすまして信頼を獲得し、資金や機密情報を盗みます。

- ニーモニック詐欺: 偽の回復ツールや景品を通じて、ユーザーが騙されて回復フレーズを渡してしまう。

- 偽のエアドロップ: 無料トークンでユーザーを誘い込み、安全でないウォレットのやりとりや秘密鍵の共有を誘発します。

- 偽の求人: 就職情報を装っていますが、マルウェアをインストールしたり機密データを盗んだりすることを目的としています。

- ポンプアンドダンプ詐欺: ソーシャル メディアの誇大宣伝を通じて、何も知らない個人投資家にトークンを販売します。

通信とアカウント乗っ取り

通信インフラストラクチャまたはアカウントレベルの脆弱性を悪用して認証を回避する。

- SIM スワッピング: 攻撃者は被害者の携帯電話番号を乗っ取り、2 要素認証 (2FA) コードを傍受してアカウントの資格情報をリセットします。

- クレデンシャルスタッフィング: 侵害された資格情報を再利用してウォレットや取引所のアカウントにアクセスする。

- 2 要素認証のバイパス: 弱い認証または SMS ベースの認証を悪用して不正アクセスを取得します。

- セッション ハイジャック: マルウェアまたは安全でないネットワークを介してブラウザ セッションを盗み、ログインしているアカウントを乗っ取ります。

ハッカーはSIMカードのスワッピングを利用してSECのTwitterアカウントにアクセスし、偽のツイートを投稿した。

マルウェアとデバイスの脆弱性

ユーザーのデバイスをハッキングしてウォレットにアクセスしたり、取引を改ざんしたりすること。

- キーロガー: キーストロークを記録して、パスワード、PIN、回復フレーズを盗みます。

- クリップボード ハイジャッカー: 貼り付けられたウォレット アドレスを攻撃者が管理するアドレスに置き換えます。

- リモート アクセス型トロイの木馬 (RAT): 攻撃者はこれにより、ウォレットを含む被害者のデバイスを完全に制御できるようになります。

- 悪意のあるブラウザ拡張機能: 侵害された拡張機能や偽の拡張機能により、データが盗まれたり、トランザクションが操作されたりする可能性があります。

- 偽のウォレットまたはアプリケーション: 使用すると資金を盗む偽のアプリケーション (アプリまたはブラウザ)。

- 中間者 (MITM) 攻撃: 特にセキュリティ保護されていないネットワーク上で、ユーザーとサービス プロバイダー間の通信を傍受して変更します。

- 安全でない WiFi 攻撃: パブリックまたは侵害された WiFi は、ログイン中または送信中に機密データを傍受する可能性があります。

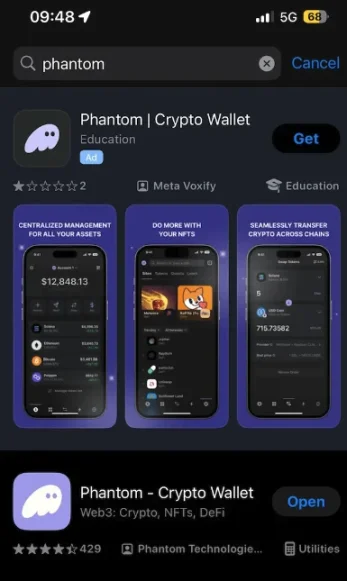

偽のウォレットは暗号通貨初心者を狙った詐欺としてよく見られる。

ウォレットレベルの脆弱性

ユーザーがウォレットや署名を管理または操作する方法に対する攻撃。

- 悪意のある承認による資金の流出: 悪意のあるスマート コントラクトが以前のトークン承認を悪用してトークンを流出させます。

- ブラインド署名攻撃: ユーザーが難読化されたトランザクション条件に署名し、結果として資金が失われます (例: ハードウェア ウォレットから)。

- ニーモニックの盗難: マルウェア、フィッシング、または不適切な保管習慣によるニーモニックの漏洩。

- 秘密鍵の侵害: 安全でないストレージ (クラウド ドライブやプレーン テキストのメモなど) により、鍵が漏洩する可能性があります。

- ハードウェア ウォレットの侵害: 改ざんされたデバイスや偽造デバイスにより、攻撃者に秘密鍵が漏れてしまいます。

スマートコントラクトとプロトコルレベルのリスク

悪意のある、または脆弱なオンチェーン コードとのやり取りから生じるリスク。

- 不正なスマート コントラクト: 対話時に隠された悪意のあるコード ロジックがトリガーされ、資金が盗まれます。

- フラッシュローン攻撃: 無担保ローンを使用して価格やプロトコルロジックを操作する。

- Oracle 操作: 攻撃者は価格情報を改ざんし、誤ったデータに依存するプロトコルを悪用します。

- 出口流動性詐欺: 作成者は自分だけが資金を引き出せるトークン/プールを設計し、ユーザーを困らせます。

- シビル攻撃: 複数の偽の ID を使用して、分散型システム、特にガバナンスやエアドロップの資格情報を妨害します。

プロジェクトと市場操作詐欺

トークン、DeFi プロジェクト、または NFT に関連する詐欺。

- ラグ詐欺: プロジェクトの創設者は資金を調達した後に姿を消し、価値のないトークンを残しました。

- 偽のプロジェクト: 偽の NFT コレクションは、ユーザーを騙して詐欺を働かせたり、有害なトランザクションに署名させたりします。

- ダスト攻撃: 少額のコイン転送を利用してウォレットの匿名性を解消し、フィッシングや詐欺の標的を特定します。

ネットワークとインフラストラクチャへの攻撃

ユーザーが依存しているフロントエンドまたは DNS レベルのインフラストラクチャを活用します。

ネットワークとインフラストラクチャへの攻撃

ユーザーが依存しているフロントエンドまたは DNS レベルのインフラストラクチャを活用します。

- フロントエンド ハイジャック/DNS スプーフィング: 攻撃者はユーザーを悪意のあるインターフェースにリダイレクトして、資格情報を盗んだり、安全でないトランザクションをトリガーしたりします。

- クロスチェーンブリッジの脆弱性: クロスチェーンブリッジの送信中にユーザーの資金が盗まれる。

身体的脅威

強制、盗難、監視などの現実世界のリスク。

- 物理的な攻撃: 被害者は資金を送金したり、シードフレーズを明かしたりするよう強要されます。

- 物理的な盗難: デバイスまたはバックアップ (ハードウェア ウォレット、ラップトップなど) を盗んでアクセスする。

- ショルダーサーフィン: 公共の場またはプライベートな場でユーザーが機密データを入力している様子を観察または撮影すること。

注意すべき主な脆弱性

ユーザーがハッキングされる方法は数多くありますが、一部の脆弱性は他の脆弱性よりも一般的です。ここでは、暗号通貨を保有または使用するすべての人が知っておくべき最も一般的な 3 つのエクスプロイトと、それらを防ぐ方法を説明します。

フィッシング(偽のウォレットやエアドロップを含む)

フィッシングは暗号通貨よりも数十年も前から存在し、偽の電子メールやウェブサイトを通じて機密情報(通常はログイン認証情報)を狙う攻撃者を指すために 1990 年代に造られた用語です。暗号通貨が並行金融システムとして登場するにつれ、フィッシングは自然にシードフレーズ、秘密鍵、ウォレット認証を標的にするように進化しました。

暗号通貨フィッシングは、チャージバックや詐欺防止策がなく、取引を元に戻すカスタマーサービスもないなど、救済措置がないため、特に危険です。鍵が盗まれたら、資金は失われます。また、フィッシングは、場合によってはより広範な攻撃の最初のステップに過ぎず、本当のリスクは最初の損失ではなく、攻撃者が被害者になりすまして他人を騙すために認証情報が侵害されるなど、それに続く連鎖的な被害であることを覚えておくことも重要です。

フィッシングはどのように機能するのでしょうか?

フィッシングの本質は、偽って信頼できるインターフェースを提示したり、権威ある人物になりすましたりして人間の信頼を悪用し、ユーザーを騙して自発的に機密情報を渡させたり、悪意のある行為を承認させたりすることです。主な感染経路は以下の通りです。

- フィッシングサイト

- ウォレット(例:MetaMask、Phantom)、取引所(例:Binance)、またはdAppsの偽バージョン

- 多くの場合、Google 広告で宣伝されたり、Discord/X グループで共有されたりしており、実際のウェブサイトのように見えるように設計されています。

- ユーザーは「ウォレットをインポート」または「資金を復元」するように求められ、それによってニーモニックや秘密鍵が盗まれる可能性があります。

- フィッシングメールとメッセージ

- 偽の公式コミュニケーション(例:「緊急セキュリティアップデート」や「アカウントが侵害されました」)

- 偽のログインポータルへのリンクが含まれていたり、悪意のあるトークンやスマートコントラクトとのやり取りを誘導したりする

- 詐欺の中には、送金はできるものの、数分以内に盗まれてしまうものもあります。

- エアドロップ詐欺、偽のトークンエアドロップをウォレットに送信する(特にEVMチェーン上)

- トークンをクリックしたり、トークンを取引しようとすると、悪意のある契約のやり取りがトリガーされます。

- 秘密裏に無制限のトークン承認を要求したり、署名されたペイロードを介してユーザーのネイティブトークンを盗んだりする

フィッシング事件

2023年6月、北朝鮮のラザルスグループが、暗号通貨史上最も壊滅的な純粋なフィッシング攻撃の一つとして、Atomic Walletをハッキングしました。この攻撃により、5,500以上の非管理型ウォレットが侵害され、ユーザーが悪意のあるトランザクションに署名したり、スマート コントラクトとやり取りしたりすることなく、1億ドルを超える暗号通貨が盗まれました。この攻撃は、偽のインターフェースとマルウェアを通じてニーモニックと秘密鍵のみを抽出しました。これはフィッシングによる認証情報の盗難の典型的な例です。

Atomic Wallet は、500 種類以上の暗号通貨をサポートするマルチチェーン非管理型ウォレットです。この事件では、攻撃者はウォレットのサポート基盤、更新プロセス、ブランドイメージに対するユーザーの信頼を悪用した組織的なフィッシングキャンペーンを開始しました。被害者は、Atomic Wallet からの正当な通信を模倣するように設計された電子メール、偽の Web サイト、トロイの木馬化されたソフトウェア更新によって誘い込まれました。

ハッカーが使用するフィッシングの手法には次のようなものがあります。

- Atomic Walletのカスタマーサポートやセキュリティアラートを装い、ユーザーに緊急の対応を促す偽メール

- ウォレットの回復やエアドロップの請求インターフェースを模倣した詐欺ウェブサイト(例:`atomic-wallet[.]co`)

- Discord、メール、侵害されたフォーラムを介して配布された悪意のあるアップデートは、ユーザーをフィッシングページに誘導したり、ローカルマルウェアを介してログイン資格情報を抽出したりしました。

ユーザーがこれらの不正なインターフェースに 12 語または 24 語のニーモニックフレーズを入力すると、攻撃者はユーザーのウォレットに完全にアクセスできるようになります。この脆弱性は、被害者からのオンチェーンのやり取りを必要としません。ウォレット接続、署名要求、スマート コントラクトへの参加は必要ありません。代わりに、ソーシャル エンジニアリングと、一見信頼できるプラットフォーム上でウォレットを回復または検証するユーザーの意欲に完全に依存しています。

ウォレット窃盗と悪意のある認証

ウォレットスティーラーは、秘密鍵を盗むのではなく、ユーザーを騙してトークンへのアクセスを許可したり危険なトランザクションに署名させたりすることで、ユーザーのウォレットから資金を引き出すことを目的とする悪意のあるスマートコントラクトまたは dApp です。フィッシング攻撃(ユーザーの認証情報を盗む)とは異なり、ウォレット窃盗犯は Web3 の信頼メカニズムの中核となる権限を悪用します。

DeFi や Web3 アプリケーションが主流になるにつれ、MetaMask や Phantom などのウォレットが dApp を「接続する」という概念を普及させています。これにより利便性は高まりますが、攻撃に対する大きな脆弱性も生じます。 2021年から2023年にかけて、NFTの鋳造、偽のエアドロップ、一部のdAppが、使い慣れたユーザーインターフェースに悪意のある契約を埋め込み始めました。ユーザーは、何を承認したのかわからないまま、興奮したり気を取られたりしてウォレットを接続し、「承認」をクリックすることがよくありました。

攻撃メカニズム

悪意のある許可は、ERC-20 や ERC-721/ERC-1155 などのブロックチェーン標準の許可システムを悪用します。ユーザーを騙して、攻撃者に資産への永続的なアクセスを許可させます。

たとえば、ERC-20 トークンの apply(addressspender, uint 256 amount) 関数を使用すると、「スペンダー」(DApp または攻撃者など) はユーザーのウォレットから指定された量のトークンを転送できます。 NFT の setApprovalForAll(addressoperator, bool authorized) 関数は、「オペレーター」にコレクション内のすべての NFT を譲渡する権限を付与します。

これらの承認は DApps の標準です (例: Uniswap ではトークンのスワップに承認が必要) が、攻撃者が悪意のある目的でこれを悪用する可能性があります。

攻撃者が認証を取得する方法

欺瞞的なプロンプト: フィッシング サイトや感染した DApp は、ユーザーに「Wallet Connect」、「Token Exchange」、または「NFT Claim」というラベルの付いたトランザクションに署名するよう求めます。このトランザクションは実際には、攻撃者のアドレスの apply または setApprovalForAll メソッドを呼び出します。

無制限の承認: 攻撃者は通常、無制限のトークン承認(例:uint 256.max)またはsetApprovalForAll(true)を要求して、ユーザーのトークンまたはNFTを完全に制御します。

ブラインド署名: 一部の DApp では、ユーザーが不透明なデータに署名できるため、悪意のある動作を検出するのが困難になります。 Ledger のようなハードウェア ウォレットの場合でも、表示される詳細は無害に見えますが (「承認済みトークン」など)、攻撃者の意図が隠れてしまう可能性があります。

攻撃者は認証を取得すると、その認証情報を使用してすぐにトークン/NFT を自分のウォレットに転送するか、疑いを減らすために資産を盗む前に(場合によっては数週間または数か月)待つことがあります。

ウォレットドレイン/悪意のある承認の例

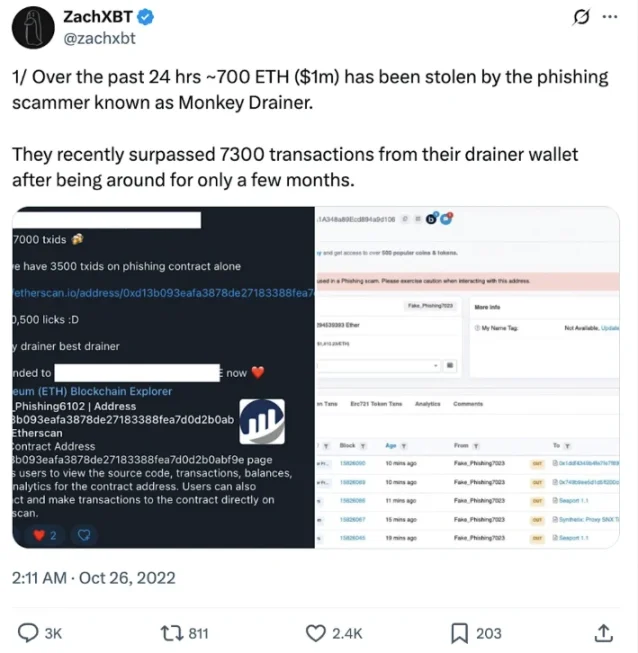

主に2022年から2023年初頭にかけて発生したMonkey Drainer詐欺は、悪名高い「drainer-as-a-service」フィッシングツールキットであり、欺瞞的なウェブサイトや悪意のあるスマートコントラクトを通じて数百万ドル相当の暗号通貨(NFTを含む)を盗んだものでした。ユーザーのニーモニックやパスワードの収集に依存する従来のフィッシングとは異なり、Monkey Drainer は悪意のあるトランザクション署名とスマート コントラクトの悪用を通じて動作し、攻撃者が資格情報を直接盗むことなくトークンや NFT を抽出できるようにします。 Monkey Drainerは、ユーザーを騙して危険なオンチェーン承認に署名させ、2023年初頭に閉鎖されるまでに数百のウォレットから430万ドル以上を盗んだ。

著名なオンチェーン探偵ZachXBTがMonkey Drainer詐欺を暴露

このツールキットはスキルの低い攻撃者の間で人気があり、Telegram やダークウェブのアンダーグラウンド コミュニティで積極的に宣伝されています。これにより、関係者は偽の鋳造ウェブサイトを複製し、実際のプロジェクトになりすまし、署名されたトランザクションを集中引き出し契約に転送するようにバックエンドを構成することができます。これらの契約は、ユーザーの知らないうちにトークンの権限を悪用してメッセージに署名するように設計されており、setApprovalForAll() (NFT) や permit() (ERC-20 トークン) などの関数を通じて攻撃者のアドレスに資産へのアクセスを許可します。

この対話型プロセスにより直接的なフィッシングが回避され、被害者は秘密鍵やニーモニックの提供を求められないことは注目に値します。代わりに、カウントダウンや人気ブランドが表示される鋳造ページで、正当に見える dApp とやり取りします。接続されると、ユーザーは完全に理解していないトランザクションに署名するように求められますが、多くの場合、一般的な承認言語やウォレットのユーザーインターフェイスの難読化によってその内容は隠されています。これらの署名は資金を直接転送するのではなく、攻撃者がいつでも転送を行うことを許可します。許可が与えられると、drainer コントラクトは 1 つのブロック内で一括引き出しを実行できるようになります。

モンキー・ドレイナー法の大きな特徴は実行が遅れることであり、盗まれた資産は通常、疑惑を招かず利益を最大化するために数時間または数日後に引き出されます。これにより、ウォレットの容量が大きいユーザーや取引活動が活発なユーザーにとって特に効果的になります。これは、承認が通常の使用パターンに溶け込むためです。注目すべき被害者には、CloneX、Bored Apes、Azuki などのプロジェクトの NFT コレクターが含まれます。

Monkey Drainerは2023年におそらく「目立たないようにする」ために運営を停止しましたが、Wallet Drainer Eraは進化を続け、ブラインドオンチェーン認証の力を誤解または過小評価しているユーザーにとって継続的な脅威となっています。

マルウェアとデバイスの脆弱性

最後に、「マルウェアとデバイスのエクスプロイト」とは、さまざまな配信ベクトルを介した、より広範かつ多様な一連の攻撃を指し、ユーザーのコンピューター、スマートフォン、またはブラウザを侵害してマルウェアをインストールさせるように設計されています。目的は通常、機密情報(ニーモニック、秘密鍵など)を盗むこと、ウォレットのやり取りを傍受すること、または攻撃者が被害者のデバイスをリモートで制御できるようにすることです。暗号通貨分野では、こうした攻撃は、偽の求人情報、偽のアプリ更新、Discord 経由でのファイル送信といったソーシャル エンジニアリングから始まることがよくありますが、すぐに本格的なシステム侵害へとエスカレートする可能性があります。

マルウェアは、パーソナルコンピュータの登場当初から存在していました。従来、これはクレジットカード情報を盗んだり、ログイン資格情報を収集したり、システムを乗っ取ってスパムやランサムウェアを送信したりするために使用されてきました。暗号通貨の台頭に伴い、攻撃者の標的もオンライン銀行から、取引が取り消し不可能な暗号通貨資産を盗む方向にシフトしています。

ほとんどのマルウェアはランダムに拡散するのではなく、被害者を騙して実行させる必要があります。ここでソーシャル エンジニアリングが役に立ちます。一般的な送信方法は、この記事の最初のセクションに記載されています。

マルウェアとデバイスの脆弱性の例:2022年のAxie Infinity採用詐欺

大規模なRonin Bridgeハッキングにつながった2022年のAxie Infinity採用詐欺は、洗練されたソーシャルエンジニアリングを背景にした、暗号通貨分野におけるマルウェアとデバイスの悪用の典型的な例です。この攻撃は北朝鮮のハッカー集団ラザルス・グループによるものとされ、約6億2000万ドル相当の仮想通貨が盗まれ、分散型金融(DeFi)におけるハッキングとしてはこれまでで最大規模のものの一つとなった。

従来の金融メディアが報じたAxie Infinityの脆弱性

このハッキングは、ソーシャルエンジニアリング、マルウェアの展開、ブロックチェーンインフラの脆弱性の悪用を組み合わせた多段階の操作でした。

ハッカーらは架空の会社の採用担当者を装い、LinkedIn を通じて Ronin Network の運営会社 Sky Mavis の従業員を標的にした。 Ronin Network は、人気の「プレイしながら稼ぐ」ブロックチェーン ゲーム Axie Infinity を支える、Ethereum にリンクされたサイドチェーンです。当時、Ronin と Axis Infinity の時価総額はそれぞれ約 3 億ドルと 40 億ドルでした。

攻撃者は複数の従業員に近づきましたが、主な標的は上級エンジニアでした。信頼関係を築くために、攻撃者は偽の就職面接を何度も実施し、非常に高額な給与を提示してエンジニアを誘惑しました。攻撃者は、正式な求人を装った PDF 文書をエンジニアに送信しました。エンジニアはそれが採用プロセスの一部であると誤解し、会社のコンピュータにファイルをダウンロードして開きました。 PDF 文書には RAT (リモート アクセス型トロイの木馬) が含まれていて、これを開くとエンジニアのシステムが侵害され、ハッカーが Sky Mavis の内部システムにアクセスできるようになります。この侵入により、Ronin ネットワークのインフラストラクチャを攻撃するための条件が整いました。

このハッキングにより、6億2,000万ドル相当のETH(173,600 ETHと2,550万ドルのUSDC)が盗まれ、最終的に回収されたのは3,000万ドルのみでした。

私たちはどのように身を守るべきか

エクスプロイトはますます巧妙化していますが、依然としていくつかの兆候に依存しています。一般的な危険信号には次のようなものがあります:

- 「X を請求するにはウォレットをインポートしてください」: 正当なサービスではシードフレーズを尋ねることはありません。

- 迷惑なプライベートメッセージ: 特に、質問していない問題に対してサポートや資金、または支援を提供すると主張するもの。

- ドメイン名のスペルが少し間違っています。たとえば、metamusk.io と metarnask.io です。

- Google 広告: フィッシング リンクは、検索結果で正規のリンクの上に表示されることがよくあります。

- 信じられないほど良すぎるオファー: たとえば、「5 ETH をゲット」や「トークン ボーナス 2 倍」などのオファー。

- 緊急時または脅迫的な戦術:「あなたのアカウントはロックされています」、「今すぐ資金を請求しないと、お金を失います」。

- 無制限のトークン承認: ユーザーはトークンの数を自分で設定する必要があります。

- ブラインド署名要求: 人間が判読できる解釈がない 16 進ペイロード。

- 未検証または不明瞭な契約: トークンまたは dApp が新しい場合は、何を承認しているかを確認してください。

- 緊急 UI プロンプト: 「今すぐ署名しないと、機会を逃してしまいます」などの典型的なプレッシャー戦術。

- MetaMask の奇妙な署名ポップアップ: 特に、要件が不明確であったり、ガスフリーのトランザクションであったり、理解できない関数呼び出しが含まれていたりする場合に発生します。

個人保護法

自分自身を守るために、次の黄金律に従うことができます。

- いかなる理由があっても、回復フレーズを他人と共有しないでください。

- 公式ウェブサイトを収集します。ウォレットや取引所を検索するときは、必ず直接移動し、検索エンジンを使用しないでください。

- ランダムなエアドロップトークンをクリックしないでください。特に、参加していないプロジェクトの場合には注意が必要です。

- 許可されていないプライベートメッセージを避ける: 正当なプロジェクトが最初にプライベートメッセージを送信することはほとんどありません... (実際に送信する場合を除く)。

- ハードウェア ウォレットを使用する: ブラインド署名のリスクを軽減し、キーの侵害を防ぎます。

- フィッシング対策ツールを有効にする: PhishFort、Revoke.cash、広告ブロッカーなどの拡張機能を使用します。

- 読み取り専用ブラウザを使用する: Etherscan Token Approvals や Revoke.cash などのツールを使用すると、ウォレットにどのような権限があるのか確認できます。

- ワンタイムウォレットを使用する: 最初に、資金がゼロまたは少額の新しいウォレットを作成して、作成またはリンクをテストします。これにより損失が最小限に抑えられます。

- 資産を分散させる: すべての資産を 1 つのウォレットに保管しないでください。

すでに暗号通貨の経験者の場合は、以下のより高度なルールに従う必要があります。

すでに暗号通貨の経験者の場合は、以下のより高度なルールに従う必要があります。

- 暗号通貨アクティビティには専用のデバイスまたはブラウザ プロファイルを使用します。また、リンクを開いたりメッセージをダイレクトしたりするには、専用のデバイスを使用してください。

- Etherscan のコイン警告タブを見ると、多くの詐欺コインにフラグが付けられています。

- 契約アドレスを公式プロジェクト発表と照合します。

- URL を再確認してください。特に電子メールやチャットでは、微妙なスペルミスがよくあります。多くのインスタント メッセージング アプリケーションや、もちろん Web サイトではハイパーリンクの使用が許可されており、これにより、www.google.com などのリンクを直接クリックすることが可能になります。

- 署名に注意してください: 確認する前に、必ずトランザクションをデコードしてください (例: MetaMask、Rabby、シミュレーター経由)。

結論

ほとんどのユーザー、特に業界に不慣れなユーザーは、暗号通貨の脆弱性は技術的なものであり、避けられないものだと考えています。これは高度な攻撃方法には当てはまるかもしれませんが、多くの場合、最初のステップでは非技術的な方法で個人を標的にするため、その後の攻撃は防ぐことができます。

この分野における個人の損失の大部分は、新しいコードのバグやわかりにくいプロトコルの脆弱性から生じるのではなく、文書を読まずに署名したり、ウォレットを偽のアプリにインポートしたり、一見正当な DM を信頼したりすることから生じています。ツールは新しいかもしれないが、欺くこと、圧力をかけること、誤解させることという戦術は古い。

自己管理と許可不要の機能は暗号通貨の利点ですが、ユーザーはそのような機能がリスクをもたらすことも覚えておく必要があります。従来の金融では、詐欺に遭った場合は銀行に電話することができます。暗号通貨では、詐欺に遭ったらゲームはおそらく終わりです。

免責事項:本記事の内容はあくまでも筆者の意見を反映したものであり、いかなる立場においても当プラットフォームを代表するものではありません。また、本記事は投資判断の参考となることを目的としたものではありません。

こちらもいかがですか?

CandyBomb x UAI:先物取引で200,000 UAIを山分けしよう

Bitget、米国株トークン取引の取引手数料ゼロキャンペーンを開始!決算シーズンに熱気をプラス

Bitget現物マージンに、KITE/USDT, MMT/USDTが追加されました!

Bitgetマージン取引、BGBのクロスマージン取引とローンをサポート!