LuBianマイニングプールは2020年にどのようにして約13万枚のbitcoinを盗まれたのか?

予測しやすい擬似乱数生成器の使用によりプライベートキーがクラッキングされ、その「元凶」はアメリカ政府である可能性がある。

予測しやすい擬似乱数生成器の使用により秘密鍵が総当たり攻撃に遭い、「元凶」は米国政府である可能性がある。

原文タイトル:《LuBian マイニングプールがハッキングされ巨額のビットコインが盗まれた事件の技術的トレース分析レポート》

執筆:Wukong

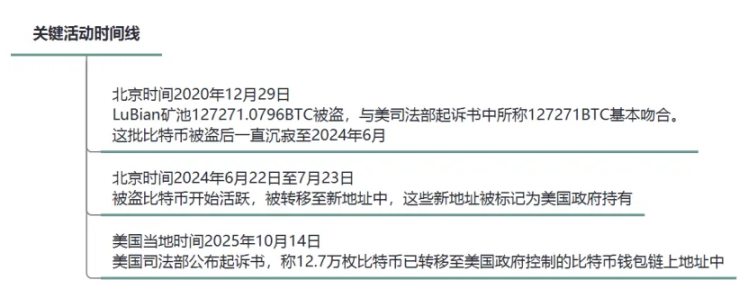

2020年12月29日、LuBianマイニングプールで大規模なハッキング事件が発生し、合計127,272.06953176BTC(当時の時価約35億ドル、現在の時価は150億ドルに達する)が攻撃者によって盗まれた。この巨額のビットコインの保有者はカンボジアのPrince Group会長であるChen Zhiである。ハッキング事件発生後、Chen ZhiおよびPrince Groupは2021年初頭と2022年7月に複数回、ブロックチェーン上でメッセージを発信し、ハッカーに対して盗まれたビットコインの返還と身代金の支払い意思を表明したが、返答はなかった。しかし奇妙なことに、この巨額のビットコインは盗難後、攻撃者が管理するビットコインウォレットアドレスに4年間も眠ったままで、ほとんど動かされていない。これは通常のハッカーが利益を追い急いで現金化する行動とは明らかに異なり、「国家レベルのハッカー組織」が主導した精密な作戦のように見える。2024年6月になって初めて、この盗まれたビットコインが新しいビットコインウォレットアドレスに再び移動され、現在も動いていない。

2025年10月14日、米国司法省はChen Zhiに対する刑事訴追を発表し、Chen ZhiおよびPrince Groupの127,000BTCを没収したと発表した。様々な証拠から、米国政府が没収したChen ZhiおよびPrince Groupのこの巨額ビットコインは、2020年にハッカーが技術的手段で盗んだLuBianマイニングプールのビットコインであることが示されている。つまり、米国政府は2020年の時点でハッカー技術を用いてChen Zhiが保有していた127,000BTCを盗んでいた可能性があり、これは典型的な国家レベルのハッカー組織による「黒が黒を食う」事件である。本レポートは技術的視点から、技術的トレースによって本事件の重要な技術的詳細を深く分析し、このビットコイン盗難の経緯を重点的に解明し、当時の完全な攻撃タイムラインを再現し、ビットコインのセキュリティメカニズムを評価することで、暗号資産業界およびユーザーに貴重なセキュリティの教訓を提供することを目指す。

事件の背景

LuBianマイニングプール(LuBian mining pool)は2020年初頭に設立された急成長中のビットコインマイニングプールで、中国とイランを主な運営拠点としていた。2020年12月、LuBianマイニングプールは大規模なハッキング攻撃を受け、保有していたビットコインの90%以上が盗まれた。盗難総額は127,272.06953176BTCで、米国司法省の訴状に記載された127,271BTCとほぼ一致する。

LuBianマイニングプールの運営モデルは、マイニング報酬の集中保管と分配を含む。プールアドレスのビットコインは規制された中央集権型取引所に保管されているのではなく、非カストディ型ウォレットに存在していた。技術的観点から、非カストディ型ウォレット(コールドウォレットやハードウェアウォレットとも呼ばれる)は暗号資産の究極の避難所とされ、取引所口座のように法令で凍結されることはなく、所有者だけの銀行金庫のようなもので、鍵(秘密鍵)は所有者だけが持つ。

ビットコインは暗号資産として、オンチェーンアドレスがビットコイン資産の帰属と流れを示し、オンチェーンアドレスの秘密鍵を持つことで、そのアドレス内のビットコインを完全にコントロールできる。オンチェーン分析機関のレポートによると、米国政府が管理するChen Zhiの巨額ビットコインはLuBianマイニングプールのハッキング事件と高度に一致している。オンチェーンデータの記録によれば、東八区時間2020年12月29日、LuBianのコアビットコインウォレットアドレスで異常な移動が発生し、移動総額は127,272.06953176BTCで、米国司法省の訴状に記載された127,271BTCとほぼ一致する。この盗まれたビットコインは異常移動後、2024年6月まで眠ったままだった。東八区時間2024年6月22日から7月23日の間に、この盗まれたビットコインは新しいオンチェーンアドレスに再び移動され、現在も動いていない。米国の有名なブロックチェーン追跡ツールプラットフォームARKHAMは、これらの最終アドレスを米国政府保有とマークしている。現時点で、米国政府は訴状でChen Zhiの巨額ビットコインオンチェーンアドレスの秘密鍵をどのように入手したかを公表していない。

図1:主要活動タイムライン

攻撃チェーン分析

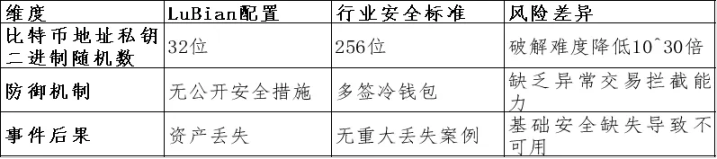

周知の通り、ブロックチェーンの世界では乱数が暗号セキュリティの基盤である。ビットコインは非対称暗号技術を採用しており、ビットコインの秘密鍵は256ビットのバイナリ乱数で、理論的な総当たり回数は2^256回、ほぼ不可能である。しかし、この256ビットのバイナリ秘密鍵が完全な乱数で生成されていない場合、例えば224ビットが規則的に推測でき、32ビットだけがランダムであれば、秘密鍵の強度は大幅に低下し、わずか2^32(約42.9億)回の試行で総当たり攻撃が可能となる。例えば、2022年9月、英国の暗号資産マーケットメイカーWintermuteは同様の擬似乱数脆弱性により1.6億ドルを盗まれた。

2023年8月、海外のセキュリティ研究チームMilkSadは、サードパーティのキー生成ツールに擬似乱数生成器(PRNG)の脆弱性があることを初めて公表し、CVE番号(CVE-2023-39910)を取得した。このチームの研究成果レポートでは、LuBianビットコインマイニングプールにも同様の脆弱性が存在し、公開されたLuBianビットコインマイニングプールのハッキング被害アドレスには米国司法省の訴状に記載された25のビットコインアドレスがすべて含まれていると記載されている。

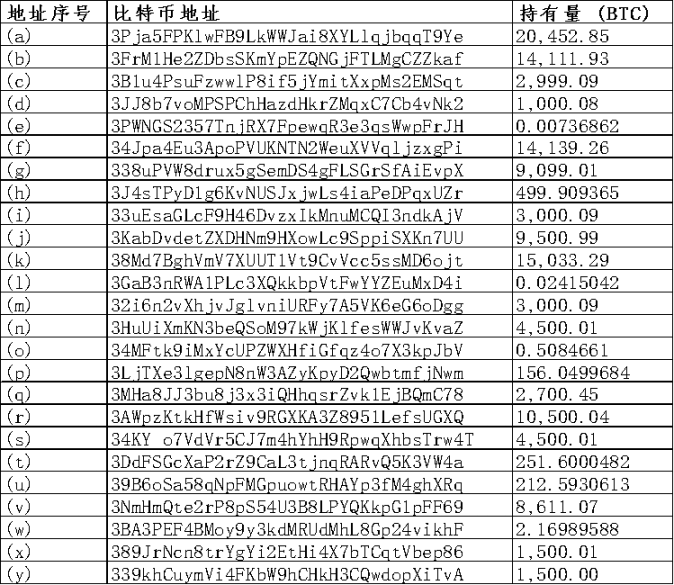

図2:米国司法省訴状に記載された25のビットコインウォレットアドレスリスト

LuBianビットコインマイニングプールは非カストディ型ウォレットシステムとして、ビットコインウォレットアドレスの資金管理にカスタムの秘密鍵生成アルゴリズムを使用していたが、推奨される256ビットバイナリ乱数標準を採用せず、32ビットバイナリ乱数に依存していた。このアルゴリズムには致命的な欠陥があり、タイムスタンプや弱い入力のみをシードとする「擬似乱数生成器」Mersenne Twister(MT19937-32)を使用していた。これは4バイト整数のランダム性に相当し、現代の計算機では効率的に総当たりできる。数学的には、クラッキング確率は1/2^32であり、例えば攻撃スクリプトが毎秒10^6個の鍵をテストできれば、クラッキング時間は約4,200秒(約1.17時間)となる。実際には、Hashcatやカスタムスクリプトなどの最適化ツールでさらに高速化できる。攻撃者はこの脆弱性を利用してLuBianビットコインマイニングプールの巨額ビットコインを盗んだ。

図3:LuBianマイニングプールと業界セキュリティ標準の欠陥比較表

技術的トレースにより、LuBianマイニングプールがハッキングされた完全なタイムラインと関連詳細は以下の通りである:

攻撃・盗難段階:東八区時間2020年12月29日

事件:ハッカーはLuBianマイニングプールのビットコインウォレットアドレスの秘密鍵生成に存在する擬似乱数脆弱性を利用し、5,000以上の弱乱数ウォレットアドレス(ウォレットタイプ:P2WPKH-nested-in-P2SH、プレフィックス3)に対して総当たり攻撃を実施。約2時間で127,272.06953176BTC(当時の価値約35億ドル)がこれらのウォレットアドレスから引き出され、残りは200BTC未満となった。すべての疑わしい取引は同じ取引手数料を共有しており、攻撃が自動化されたバッチ転送スクリプトで実行されたことを示している。

送信者:LuBianマイニングプールの弱乱数ビットコインウォレットアドレス群(LuBianマイニング運営主体が管理、Chen ZhiのPrince Groupに所属);

受信者:攻撃者が管理するビットコインウォレットアドレス群(アドレスは非公開);

移動経路:弱ウォレットアドレス群 → 攻撃者ウォレットアドレス群;

関連分析:盗難総額は127,272.06953176BTCで、米国司法省訴状に記載された127,271BTCとほぼ一致する。

休眠段階:東八区時間2020年12月30日~2024年6月22日

事件:このビットコインは2020年に擬似乱数脆弱性で盗まれた後、攻撃者が管理するビットコインウォレットアドレスに4年間も保管され、休眠状態にあった。ごくわずかなダストトランザクションのみがテスト目的で使われた可能性がある。

関連分析:このビットコインは2024年6月22日に米国政府に全額接収されるまでほとんど動かされておらず、通常のハッカーが利益を追い急いで現金化する本性とは明らかに異なり、国家レベルのハッカー組織による精密な作戦のように見える。

回復試行段階:東八区時間2021年初頭、2022年7月4日・26日

事件:このビットコインが盗まれた後、休眠期間中の2021年初頭、LuBianマイニングプールはBitcoinのOP_RETURN機能を使い、1,500件以上のメッセージ(約1.4BTCの手数料を消費)をブロックチェーンデータ領域に埋め込み、ハッカーに資金返還を懇願した。メッセージ例:「Please return our funds, we'll pay a reward」。2022年7月4日・26日にも再びBitcoin OP_RETURN機能でメッセージを送信、メッセージ例:「MSG from LB. To the whitehat who is saving our asset, you can contact us through 1228btc@gmail.com to discuss the return of asset and your reward。」

送信者:Lubian弱乱数ビットコインウォレットアドレス(Lubianマイニング運営主体が管理、Chen ZhiのPrince Groupに所属);

受信者:攻撃者が管理するビットコインウォレットアドレス群;

移動経路:弱ウォレットアドレス群 → 攻撃者ウォレットアドレス群;小額取引はOP_RETURNに埋め込み;

関連分析:盗難事件発生後、これらのメッセージはLuBianマイニングプールが送信者として複数回「第三者ハッカー」との連絡を試み、資産返還と身代金交渉を要請したことを確認している。

アクティベーションと移動段階:東八区時間2024年6月22日~7月23日

事件:攻撃者が管理するビットコインウォレットアドレス群のビットコインが休眠状態からアクティブ化され、最終的なビットコインウォレットアドレスに移動された。最終ウォレットアドレスは米国の有名なブロックチェーン追跡ツールプラットフォームARKHAMによって米国政府保有とマークされた。

送信者:攻撃者が管理するビットコインウォレットアドレス群;

受信者:新たに統合された最終ウォレットアドレス群(非公開だが米国政府管理のウォレットアドレス群と確認)

移動経路:攻撃者が管理するビットコインウォレットアドレス群 → 米国政府管理ウォレットアドレス群;

関連分析:この盗まれた巨額ビットコインは4年間ほとんど動かされず、最終的に米国政府が管理することとなった。

公示・差押え段階:米国現地時間2025年10月14日

事件:米国司法省が公告を発表し、Chen Zhiを起訴し、保有する127,000BTCを「没収」したと発表。

同時に、ブロックチェーンの公開メカニズムにより、ビットコインの取引記録はすべて公開・追跡可能である。本レポートでは、LuBian弱乱数ビットコインウォレットアドレス(LuBianマイニング運営主体が管理、Chen ZhiのPrince Groupに所属の可能性あり)から盗まれた巨額ビットコインの出所をトレースした。盗まれたビットコインの総数は127,272.06953176BTCで、出所は独立「マイニング」約17,800BTC、マイニング報酬約2,300BTC、取引所やその他チャネルからの107,100BTCであり、米国司法省訴状に記載されたすべてが違法収入であるとの記載とは食い違いがある。

脆弱性技術詳細分析

ビットコインウォレットアドレス秘密鍵生成

LuBianマイニングプールの脆弱性の核心は、Libbitcoin Explorerの「MilkSad」欠陥と類似した秘密鍵生成器の使用にある。具体的には、同システムはMersenne Twister(MT19937-32)擬似乱数生成器を使用し、32ビットシードのみで初期化されていたため、有効エントロピーは32ビットしかなかった。このPRNGは暗号的に安全(non-cryptographic)ではなく、予測やリバースエンジニアリングが容易である。攻撃者は0から2^32-1までのすべての32ビットシードを列挙し、対応する秘密鍵を生成し、既知のウォレットアドレスの公開鍵ハッシュと照合することができる。

ビットコインエコシステムでは、秘密鍵生成プロセスは通常:ランダムシード → SHA-256ハッシュ → ECDSA秘密鍵となる。

LuBianマイニングプールの基礎ライブラリ実装はカスタムコードまたはオープンソースライブラリ(Libbitcoinなど)に基づいている可能性があるが、エントロピーの安全性が無視されていた。MilkSad脆弱性との類似点として、Libbitcoin Explorerの「bx seed」コマンドもMT19937-32乱数生成器を使用し、タイムスタンプや弱い入力のみをシードとしていたため、秘密鍵が総当たり攻撃に晒された。LuBian攻撃事件では5,000以上のウォレットが影響を受けており、この脆弱性がシステム的なもので、ウォレットのバッチ生成時のコード再利用に起因している可能性がある。

攻撃シミュレーションフロー

- ターゲットウォレットアドレスの特定(オンチェーンでLuBianマイニングプールの活動を監視);

- 32ビットシードの列挙:for seed in 0 to 4294967295;

- 秘密鍵の生成:private_key = SHA256(seed);

- 公開鍵とアドレスの派生:ECDSA SECP256k1曲線を使用して計算;

- 照合:派生アドレスがターゲットと一致した場合、秘密鍵で取引に署名し資金を盗む;

類似脆弱性との比較:この脆弱性はTrust Walletの32ビットエントロピー欠陥と類似しており、過去に大規模なビットコインウォレットアドレスのクラッキングを引き起こした。Libbitcoin Explorerの「MilkSad」脆弱性も低エントロピーにより秘密鍵が露呈した。これらのケースはいずれも初期コードベースの遺産問題に起因し、BIP-39標準(12~24語のシードフレーズ、高エントロピー提供)が採用されていなかった。LuBianマイニングプールは管理簡素化を目的にカスタムアルゴリズムを使用していた可能性があるが、セキュリティが軽視されていた。

防御の欠如:LuBianマイニングプールはマルチシグ(multisig)、ハードウェアウォレット、階層型決定性ウォレット(HD wallets)などを実装しておらず、これらはセキュリティ向上に有効である。オンチェーンデータによれば、攻撃は複数のウォレットに及んでおり、システム的な脆弱性であることを示している。

オンチェーン証拠と回復試行

OP_RETURNメッセージ:LuBianマイニングプールはBitcoinのOP_RETURN機能を使い、1,500件以上のメッセージを送信し、1.4BTCを消費して攻撃者に資金返還を懇願した。これらのメッセージはブロックチェーンに埋め込まれ、真の所有者の行動であることを証明している。メッセージ例には「資金を返してください」などの懇願が含まれ、複数の取引に分散している。

攻撃関連分析

米国司法省は米国現地時間2025年10月14日、Chen Zhiに対する刑事訴追状(事件番号1:25-cr-00416)で25のビットコインウォレットアドレスを列挙し、これらのアドレスは約127,271BTC(総額約150億ドル)を保有し、すでに差し押さえられている。ブロックチェーン分析と公式文書の調査により、これらのアドレスはLuBianマイニングプールのハッキング事件と高度に関連している:

直接的関連:ブロックチェーン分析によれば、米国司法省訴状の25アドレスはLuBianマイニングプール2020年攻撃で盗まれたビットコインの最終保有アドレスである。Ellipticのレポートは、このビットコインが2020年にLuBianマイニングプールのマイニング運営から「盗まれた」と指摘している。Arkham Intelligenceも、米国司法省が差し押さえた資金がLuBianマイニングプール盗難事件に直接由来することを確認している。

訴状証拠の関連:米国司法省訴状は「LuBian hack」と直接名指ししていないが、資金が「イランと中国のビットコインマイニング事業の盗難攻撃」に由来すると記載しており、EllipticやArkham Intelligenceのオンチェーン分析と一致している。

攻撃行動の関連:攻撃手法から見ると、LuBianマイニングプールの巨額ビットコインは2020年に技術的攻撃で盗まれた後、4年間も休眠し、その間ごくわずかなダストトランザクションしか発生せず、2024年に米国政府が全額接収するまでほとんど動かされていない。これは通常のハッカーが利益を追い急いで現金化する本性とは異なり、国家レベルのハッカー組織による精密な作戦のように見える。分析によれば、米国政府は2020年12月の時点でこのビットコインをすでに管理していた可能性がある。

影響と提言

LuBianマイニングプールの2020年ハッキング事件は深刻な影響を及ぼし、マイニングプールは事実上解散し、当時の総資産の90%以上を失った。盗まれたビットコインの現在価値は150億ドルに達し、価格変動がリスクを拡大することを浮き彫りにした。

LuBianマイニングプール事件は、暗号資産ツールチェーンにおける乱数生成のシステム的リスクを露呈した。同様の脆弱性を防ぐため、ブロックチェーン業界は暗号的に安全な擬似乱数生成器(CSPRNG)を使用し、多層防御(マルチシグ、コールドストレージ、定期監査)を実施し、カスタム秘密鍵生成アルゴリズムを避けるべきである。マイニングプールはリアルタイムのオンチェーン監視と異常移動警報システムを統合する必要がある。一般ユーザーも、未検証のオープンソースコミュニティのキー生成モジュールの使用を避けるべきである。この事件は、ブロックチェーンが高度に透明であっても、セキュリティ基盤が脆弱であれば壊滅的な結果を招くことを示している。また、サイバーセキュリティが今後のデジタル経済・デジタル通貨発展において重要であることも示している。

免責事項:本記事の内容はあくまでも筆者の意見を反映したものであり、いかなる立場においても当プラットフォームを代表するものではありません。また、本記事は投資判断の参考となることを目的としたものではありません。

こちらもいかがですか?

今週大きな進展があるトップ5アルトコイン — ADA、LINK、XRPがリーダーに

Pi Networkが、PiUSDおよびRWA計画を通じてXRPに対抗するための構造化デュアルトークンシステムを検討

ZEC価格急騰:Zcash、デリバティブ未決済建玉が過去最高の11.3億ドルに達し勢い増す

Cardano Foundationが2025年から2026年に向けたグローバル普及ロードマップの主要な進展を共有