LuBianマイニングプールがハッキングされ巨額のbitcoinが盗まれた事件の技術的トレーサビリティ分析レポート

米国政府は、2020年にはすでにハッキング技術を用いてChen Zhiが保有する127,000 BTCを盗み取っていた可能性があり、これは典型的な国家レベルのハッカー組織による「ブラックハット」事件です。本レポートは技術的な視点から、技術的なトレーシングを通じてこの事件の重要な技術的詳細を深く解析し、このビットコイン盗難事件の経緯を重点的に分析、当時の攻撃タイムラインを完全に再現し、bitcoinのセキュリティメカニズムを評価しています。これにより、暗号通貨業界およびユーザーに貴重なセキュリティの示唆を提供することを目指しています。

出典:国家コンピュータウイルス緊急対応センター

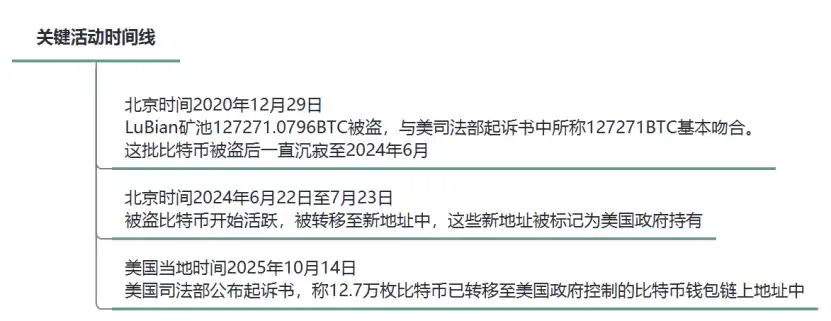

2020年12月29日、LuBianマイニングプールで重大なハッキング事件が発生し、合計127,272.06953176BTC(当時の時価約35億ドル、現在の時価は150億ドル)を攻撃者が盗み出しました。この巨額のbitcoinの保有者はカンボジアのPrince Group会長であるChen Zhi氏です。ハッキング事件発生後、Chen Zhi氏およびPrince Groupは2021年初頭と2022年7月に複数回、ブロックチェーン上でメッセージを発信し、ハッカーに対して盗まれたbitcoinの返還と身代金の支払い意思を表明しましたが、返答はありませんでした。しかし奇妙なことに、この巨額bitcoinは盗難後、攻撃者が管理するbitcoinウォレットアドレスに4年間も眠ったままで、ほとんど動かされていませんでした。これは一般的なハッカーが利益を追求してすぐに現金化しようとする行動とは明らかに異なり、「国家レベルのハッカー組織」が主導した精密な作戦のように見えます。2024年6月になって初めて、この盗まれたbitcoinが新たなbitcoinウォレットアドレスに再び移動され、現在も動いていません。

2025年10月14日、米国司法省はChen Zhi氏に対する刑事訴追を発表し、Chen Zhi氏およびPrince Groupが保有する127,000BTCの没収を発表しました。様々な証拠から、米国政府が没収したChen Zhi氏およびPrince Groupのこの巨額bitcoinは、2020年にハッカーが技術的手段で盗み出したLuBianマイニングプールのbitcoinであることが示唆されています。つまり、米国政府は2020年の時点でハッカー技術を用いてChen Zhi氏が保有する127,000BTCを盗み出していた可能性があり、これは典型的な国家レベルのハッカー組織による「黒が黒を食う」事件です。本レポートは技術的視点から、技術的トレーシングを通じて本事件の重要な技術的詳細を深く解析し、このbitcoin盗難の経緯を重点的に分析、当時の完全な攻撃タイムラインを再現し、bitcoinのセキュリティメカニズムを評価することで、暗号資産業界およびユーザーに貴重なセキュリティの教訓を提供することを目指します。

一、事件の背景

LuBianマイニングプール(LuBian mining pool)は2020年初頭に設立され、急速に台頭したbitcoinマイニングプールで、中国とイランを主な運営拠点としています。2020年12月、LuBianマイニングプールは大規模なハッキング攻撃を受け、保有するbitcoinの90%以上が盗まれました。盗難総額は127,272.06953176BTCで、米国司法省の起訴状に記載された127,271BTCとほぼ一致します。

LuBianマイニングプールの運営モデルは、マイニング報酬の集中保管と分配を含みます。マイニングプールのアドレスにあるbitcoinは、規制された中央集権型取引所ではなく、非カストディ型ウォレットに保管されています。技術的観点から、非カストディ型ウォレット(コールドウォレットまたはハードウェアウォレットとも呼ばれる)は暗号資産の究極の避難所とされ、取引所アカウントのように法令で凍結されることはなく、所有者だけの銀行金庫のようなもので、鍵(プライベートキー)は所有者だけが持っています。

bitcoinは暗号資産として、オンチェーンアドレスがbitcoin資産の帰属と流れを示し、オンチェーンアドレスのプライベートキーを掌握すれば、そのアドレス内のbitcoinを完全にコントロールできます。オンチェーン分析機関のレポートによると、米国政府が管理するChen Zhi氏の巨額bitcoinはLuBianマイニングプールのハッキング事件と高度に一致しています。オンチェーンデータ記録によれば、北京時間2020年12月29日、LuBianのコアbitcoinウォレットアドレスで異常な移動が発生し、移動総額は127,272.06953176BTCで、米国司法省の起訴状に記載された127,271BTCとほぼ一致します。この盗まれたbitcoinは異常移動後、2024年6月まで眠ったままでした。北京時間2024年6月22日から7月23日の間に、この盗まれたbitcoinは再び新しいオンチェーンアドレスに移動され、現在も動いていません。米国の有名なブロックチェーントラッキングツールプラットフォームARKHAMは、これらの最終アドレスを米国政府保有とマークしています。現在、米国政府は起訴状でChen Zhi氏の巨額bitcoinオンチェーンアドレスのプライベートキーをどのように入手したかは公表していません。

図1:重要な活動タイムライン

二、攻撃経路分析

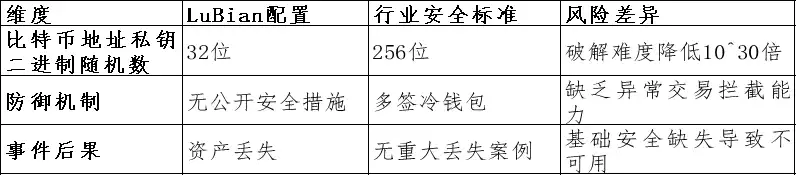

周知の通り、ブロックチェーンの世界では乱数が暗号セキュリティの基盤です。bitcoinは非対称暗号技術を採用しており、bitcoinのプライベートキーは256ビットのバイナリ乱数で、理論上の解読回数は2の256乗回、ほぼ不可能です。しかし、この256ビットのバイナリプライベートキーが完全にランダムに生成されていない場合、例えば224ビットが規則的に推測でき、32ビットだけがランダムであれば、プライベートキーの強度は大幅に低下し、32ビット(約42.9億)回の試行でブルートフォース可能になります。例えば、2022年9月、英国の暗号資産マーケットメイカーWintermuteは同様の疑似乱数脆弱性により1.6億ドルを盗まれました。

2023年8月、海外のセキュリティ研究チームMilkSadは、サードパーティのキー生成ツールに疑似乱数生成器(PRNG)の脆弱性があることを初めて発表し、CVE番号(CVE-2023-39910)を取得しました。同チームの研究成果レポートでは、LuBian bitcoinマイニングプールにも同様の脆弱性が存在し、公開されたLuBian bitcoinマイニングプールのハッキング被害アドレスには、米国司法省の起訴状に記載された全25のbitcoinアドレスが含まれていました。

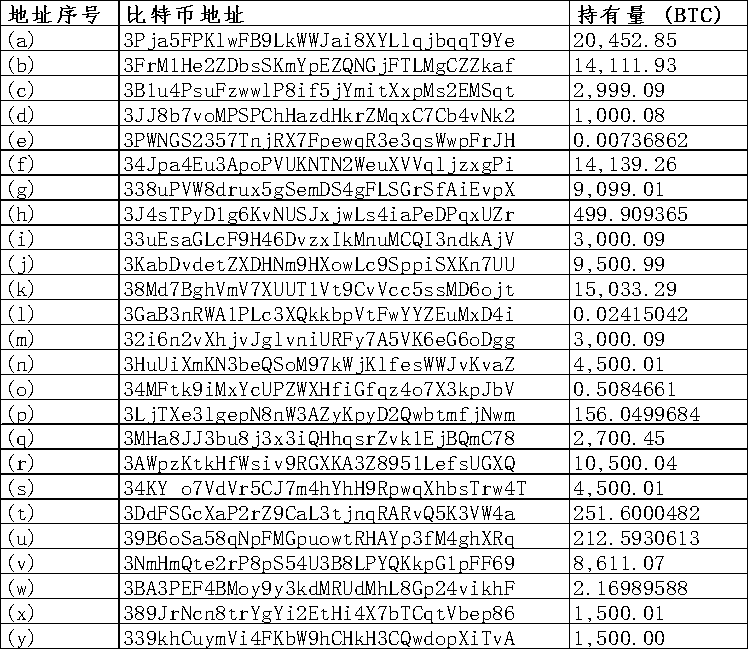

図2:米国司法省起訴状の25のbitcoinウォレットアドレスリスト

LuBian bitcoinマイニングプールは非カストディ型ウォレットシステムとして、そのbitcoinウォレットアドレスはカスタムプライベートキー生成アルゴリズムに依存して資金を管理しており、プライベートキー生成に推奨される256ビットバイナリ乱数標準を採用せず、32ビットバイナリ乱数に依存していました。このアルゴリズムには致命的な欠陥があり、タイムスタンプや弱い入力をシードとする「疑似乱数生成器」Mersenne Twister(MT19937-32)を用いており、これは4バイト整数のランダム性しかなく、現代の計算機では効率的に総当たり可能です。数学的には、解読確率は1/2の32乗で、例えば攻撃スクリプトが毎秒10の6乗個のキーをテストすれば、解読時間は約4,200秒(約1.17時間)です。実際には、Hashcatなどの最適化ツールやカスタムスクリプトでさらに高速化できます。攻撃者はこの脆弱性を利用してLuBian bitcoinマイニングプールの巨額bitcoinを盗み出しました。

図3:LuBianマイニングプールと業界セキュリティ標準の欠陥比較表

技術的トレーシングの結果、LuBianマイニングプールがハッキングされた完全なタイムラインと関連詳細は以下の通りです:

1、攻撃・盗難段階:北京時間2020年12月29日

事件:ハッカーはLuBianマイニングプールのbitcoinウォレットアドレスのプライベートキー生成に存在する疑似乱数脆弱性を利用し、5,000以上の弱乱数ウォレットアドレス(ウォレットタイプ:P2WPKH-nested-in-P2SH、プレフィックス3)をブルートフォース攻撃しました。約2時間で約127,272.06953176BTC(当時の価値約35億ドル)がこれらのウォレットアドレスから引き出され、残りは200BTC未満となりました。すべての疑わしいトランザクションは同じ手数料を共有しており、攻撃が自動化されたバッチ転送スクリプトによるものであることを示しています。

送信元:LuBianマイニングプールの弱乱数bitcoinウォレットアドレス群(LuBianマイニング運営主体が管理、Chen Zhi氏のPrince Group傘下);

受信先:攻撃者が管理するbitcoinウォレットアドレス群(アドレスは非公開);

転送経路:弱ウォレットアドレス群 → 攻撃者ウォレットアドレス群;

関連分析:盗難総額は127,272.06953176BTCで、米国司法省の起訴状に記載された127,271BTCとほぼ一致します。

2、休眠段階:北京時間2020年12月30日~2024年6月22日

事件:このbitcoinは2020年に疑似乱数脆弱性で盗まれて以降、攻撃者が管理するbitcoinウォレットアドレスに4年間も保管され、休眠状態にあり、わずか万分の一以下のダストトランザクションがテスト目的で使われた可能性があります。

関連分析:このbitcoinは2024年6月22日に米国政府が全額接収するまでほとんど動かされておらず、一般的なハッカーが利益を追求してすぐに現金化する性質とは明らかに異なり、国家レベルのハッカー組織が主導した精密な作戦のように見えます。

3、回復試行段階:北京時間2021年初頭、2022年7月4日、26日

事件:このbitcoinが盗まれた後、休眠期間中の2021年初頭、LuBianマイニングプールはBitcoinのOP_RETURN機能を使って1,500件以上のメッセージ(約1.4BTCの手数料消費)をブロックチェーンデータ領域に埋め込み、ハッカーに資金返還を懇願しました。メッセージ例:「Please return our funds, we'll pay a reward」。2022年7月4日、26日にもLuBianマイニングプールはBitcoinのOP_RETURN機能で再度メッセージを送りました。メッセージ例:「MSG from LB. To the whitehat who is saving our asset, you can contact us through to discuss the return of asset and your reward。」

送信元:Lubian弱乱数bitcoinウォレットアドレス(Lubianマイニング運営主体が管理、Chen Zhi氏のPrince Group傘下);

受信先:攻撃者が管理するbitcoinウォレットアドレス群;

転送経路:弱ウォレットアドレス群 → 攻撃者ウォレットアドレス群;小額トランザクションはOP_RETURNに埋め込み;

関連分析:盗難事件発生後、これらのメッセージはLuBianマイニングプールが送信元として複数回「第三者ハッカー」との連絡を試み、資産返還と身代金交渉を要請したことが確認されています。

4、アクティベーションと転送段階:北京時間2024年6月22日~7月23日

事件:攻撃者が管理するbitcoinウォレットアドレス群のbitcoinが休眠状態からアクティブ化され、最終的なbitcoinウォレットアドレスに転送されました。最終ウォレットアドレスは米国の有名なブロックチェーントラッキングツールプラットフォームARKHAMにより米国政府保有とマークされています。

送信元:攻撃者が管理するbitcoinウォレットアドレス群;

受信先:新たに統合された最終ウォレットアドレス群(非公開だが米国政府管理のウォレットアドレス群と確認)

転送経路:攻撃者が管理するbitcoinウォレットアドレス群 → 米国政府管理ウォレットアドレス群;

関連分析:この盗まれた巨額bitcoinは4年間ほとんど動かされず、最終的に米国政府が管理することになりました。

5、公示・差押段階:米国現地時間2025年10月14日

事件:米国司法省が公告を発表し、Chen Zhi氏に対する訴追と、保有する127,000BTCの「没収」を発表しました。

また、ブロックチェーンの公開メカニズムにより、bitcoinのトランザクション記録はすべて公開・追跡可能です。これに基づき、本レポートはLuBian弱乱数bitcoinウォレットアドレス(LuBianマイニング運営主体が管理、Chen Zhi氏のPrince Group傘下の可能性あり)から盗まれた巨額bitcoinの出所をトレーシングし、盗難bitcoinの総数は127,272.06953176枚で、出所は独立「マイニング」約17,800枚、マイニングプール給与収入約2,300枚、取引所やその他チャネルからの107,100枚で、初期結果では米国司法省の起訴状に記載された「すべて違法収入」とは食い違いがあります。

三、脆弱性技術詳細分析

1、bitcoinウォレットアドレスのプライベートキー生成:

LuBianマイニングプールの脆弱性の核心は、そのプライベートキー生成器がLibbitcoin Explorerの「MilkSad」欠陥に類似している点です。具体的には、このシステムはMersenne Twister(MT19937-32)疑似乱数生成器を使用し、32ビットシードのみで初期化されているため、有効エントロピーは32ビットしかありません。このPRNGは暗号的に安全(non-cryptographic)ではなく、予測やリバースエンジニアリングが容易です。攻撃者は0から2^32-1までのすべての32ビットシードを列挙し、対応するプライベートキーを生成して、既知のウォレットアドレスの公開鍵ハッシュと一致するかを確認できます。

bitcoinエコシステムでは、プライベートキー生成プロセスは通常:ランダムシード → SHA-256ハッシュ → ECDSAプライベートキーとなります。

LuBianマイニングプールの基盤ライブラリ実装はカスタムコードまたはオープンソースライブラリ(Libbitcoinなど)に基づいている可能性がありますが、エントロピーの安全性が無視されています。MilkSad脆弱性との類似点として、Libbitcoin Explorerの「bx seed」コマンドもMT19937-32乱数生成器を使用し、タイムスタンプや弱い入力をシードとするため、プライベートキーがブルートフォース可能です。LuBian攻撃事件では5,000以上のウォレットが影響を受けており、この脆弱性がシステム的であり、ウォレットのバッチ生成時のコード再利用に起因する可能性が示唆されます。

2、攻撃シミュレーションフロー:

(1)ターゲットウォレットアドレスの特定(オンチェーンでLuBianマイニングプールの活動を監視);

(2)32ビットシードの列挙:for seed in 0 to 4294967295;

(3)プライベートキー生成:private_key = SHA256(seed);

(4)公開鍵とアドレスの派生:ECDSA SECP256k1曲線を使用して計算;

(5)マッチング:派生アドレスがターゲットと一致すれば、プライベートキーでトランザクションに署名して資金を盗む;

類似脆弱性との比較:この脆弱性はTrust Walletの32ビットエントロピー欠陥に類似しており、過去に大規模なbitcoinウォレットアドレスの解読を引き起こしました。Libbitcoin Explorerの「MilkSad」脆弱性も低エントロピーが原因でプライベートキーが露呈しました。これらの事例はすべて初期コードベースのレガシー問題であり、BIP-39標準(12~24語のシードフレーズ、高エントロピー)を採用していません。LuBianマイニングプールは管理の簡素化を目的にカスタムアルゴリズムを使用した可能性がありますが、セキュリティが無視されていました。

防御の欠如:LuBianマイニングプールはマルチシグ(multisig)、ハードウェアウォレット、階層型決定性ウォレット(HD wallets)などを実装しておらず、これらはセキュリティ向上に寄与します。オンチェーンデータによれば、攻撃は複数のウォレットに及んでおり、システム的な脆弱性であり、単一障害点ではありません。

3、オンチェーン証拠と回復試行:

OP_RETURNメッセージ:LuBianマイニングプールはBitcoinのOP_RETURN機能を使い、1,500件以上のメッセージを送り、1.4BTCを消費して攻撃者に資金返還を懇願しました。これらのメッセージはブロックチェーンに埋め込まれており、真の所有者の行動であることを証明しています。例として「資金を返してください」などの懇願メッセージが複数のトランザクションに分散しています。

4、攻撃関連分析:

米国司法省は米国現地時間2025年10月14日、Chen Zhi氏に対する刑事起訴状(事件番号1:25-cr-00416)で25のbitcoinウォレットアドレスを列挙し、これらのアドレスは約127,271BTC(総額約150億ドル)を保有し、すでに差し押さえられています。ブロックチェーン分析と公式文書の精査により、これらのアドレスはLuBianマイニングプールのハッキング事件と高度に関連しています:

直接的関連:ブロックチェーン分析によれば、米国司法省の起訴状に記載された25のアドレスは、LuBianマイニングプール2020年の攻撃で盗まれたbitcoinの最終保有アドレスです。Ellipticのレポートでは、このbitcoinは2020年にLuBianマイニングプールのマイニング運営から「盗まれた」と指摘されています。Arkham Intelligenceも、米国司法省が差し押さえた資金はLuBianマイニングプールの盗難事件に直接由来すると確認しています。

起訴状の証拠関連:米国司法省の起訴状は「LuBian hack」とは直接記載していませんが、「イランと中国のbitcoinマイニング事業の盗難攻撃」に由来すると記載しており、EllipticおよびArkham Intelligenceのオンチェーン分析と一致しています。

攻撃行動の関連:攻撃手法から見ると、LuBianマイニングプールの巨額bitcoinは2020年に技術的攻撃で盗まれた後、4年間も休眠し、その間は万分の一以下のダストトランザクションしか発生せず、2024年に米国政府が全額接収するまでほとんど動かされていません。これは一般的なハッカーが利益を追求してすぐに現金化する性質とは明らかに異なり、国家レベルのハッカー組織が主導した精密な作戦のように見え、分析では米国政府が2020年12月の時点でこのbitcoinをすでにコントロールしていた可能性が指摘されています。

四、影響と提言

LuBianマイニングプール2020年のハッキング事件は深刻な影響を及ぼし、マイニングプールは事実上解散し、当時の総資産の90%以上を失いました。盗まれたbitcoinの現在価値は150億ドルに達し、価格変動がリスクを拡大することが浮き彫りになりました。

LuBianマイニングプール事件は、暗号資産ツールチェーンにおける乱数生成のシステム的リスクを露呈しました。同様の脆弱性を防ぐため、ブロックチェーン業界は暗号的に安全な疑似乱数生成器(CSPRNG)を使用し、多層防御(マルチシグ、コールドストレージ、定期監査)を実施し、カスタムプライベートキー生成アルゴリズムを避けるべきです。マイニングプールはリアルタイムのオンチェーン監視と異常転送警報システムを統合する必要があります。一般ユーザーも、オープンソースコミュニティで未検証のキー生成モジュールの使用を避けるべきです。本事件は、ブロックチェーンが高度に透明であっても、セキュリティ基盤が脆弱であれば壊滅的な結果を招くことを改めて示しています。また、サイバーセキュリティが今後のデジタル経済・デジタル通貨発展においていかに重要かを示しています。

免責事項:本記事の内容はあくまでも筆者の意見を反映したものであり、いかなる立場においても当プラットフォームを代表するものではありません。また、本記事は投資判断の参考となることを目的としたものではありません。

こちらもいかがですか?

マイケル・バリーのビッグショート:AIバブルはBitcoinよりも大きいのか?

オンチェーンの動きだけでは全てを語れない:なぜOG Bitcoinクジラは現金化していないのか

BlackRockが最近の価格減速にもかかわらずBitcoinに強気姿勢を維持する理由

世界のマネーサプライが急増、9月には142兆ドルに到達